Des chercheurs en sécurité s'inquiètent des interceptions de connexions HTTPS faites par les antivirus,

Des chercheurs en sécurité s'inquiètent des interceptions de connexions HTTPS faites par les antivirus, qui ont un impact négatif sur la sécurité des utilisateurs

Dans un article intitulé « l'impact de l’interception HTTPS sur la sécurité », des chercheurs ont fait ce constat : « d’une part nous nous efforçons de déployer le HTTPS pour fournir des connexions sécurisées de bout en bout, d’autre part des middlebox et des antivirus interceptent (c’est-à-dire mettent fin et relancent) les connexions HTTPS dans le but de détecter le contenu malveillant qui pourrait se servir du protocole pour éviter l’inspection ».

Les chercheurs ont réparti leur travail en plusieurs étapes. La toute première consiste à détecter passivement l’interception de HTTPS. Ils expliquent que « les interceptions HTTPS fonctionnent généralement comme des proxies transparents ; ils arrêtent la connexion TLS du navigateur, inspectent en texte clair le HTTP et relayent les données HTTP sur une nouvelle connexion TLS vers le serveur de destination ».

Ensuite, ils ont évalué la prévalence et l’impact de l’interception HTTPS en appliquant leurs heuristiques à près de huit milliards de connexions handshakes (un handshake est fait au moment où un ordinateur veut entreprendre une communication avec un appareil plus ou moins éloigné, par exemple un modem, une imprimante ou un serveur) « Afin d'éviter le biais inhérent à un seul point de réseau, nous avons analysé les connexions, pendant une semaine, à trois principaux services Internet : (1) les serveurs de mise à jour Mozilla Firefox, (2) un ensemble de sites Web de commerce électronique populaires et (3) le réseau de distribution de contenu Cloudflare ».

Dans l’optique de quantifier l’impact réel sur la sécurité provoqué par l’interception, les chercheurs ont établi une échelle de classement basée sur les fonctionnalités TLS annoncées par chaque client. « En appliquant une métrique à des connexions handshake non modifiées et aux connexions interceptées , nous avons calculé le changement de sécurité pour les connexions interceptées », ont-ils expliqué.

Ils ont noté « qu’alors que pour certains clients plus âgés, les proxies augmentaient la sécurité des connexions, ces améliorations étaient modestes par rapport aux vulnérabilités introduites : 97 % des connexions interceptées sur Firefox, 32 % sur les sites de commerce électronique et 54 % sur Cloudflare devenaient moins sécurisées ».

Et de poursuivre en disant que « non seulement les connexions interceptées utilisaient des algorithmes cryptographiques plus faibles, mais 10 à 40 % annonçaient un support d’algorithmes cryptographiques connus pour avoir déjà été cassés et qui permettraient à un attaquant man-in-the-middle actif d'intercepter, de downgrader et de déchiffrer la connexion ultérieurement. Un grand nombre de ces connexions sévèrement rompues étaient dues à des middlebox plutôt qu'à des logiciels de sécurité côté client : 62 % des connexions middlebox étaient moins sécurisées et un étonnant 58 % avaient des vulnérabilités graves permettant une interception ultérieure ».

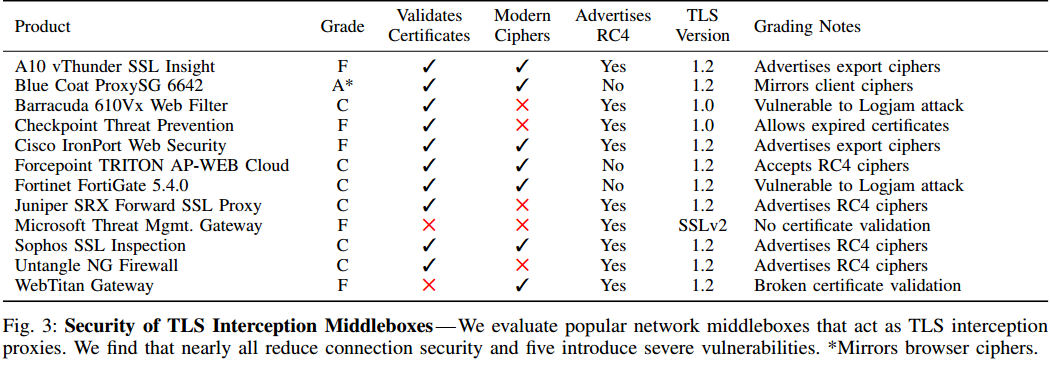

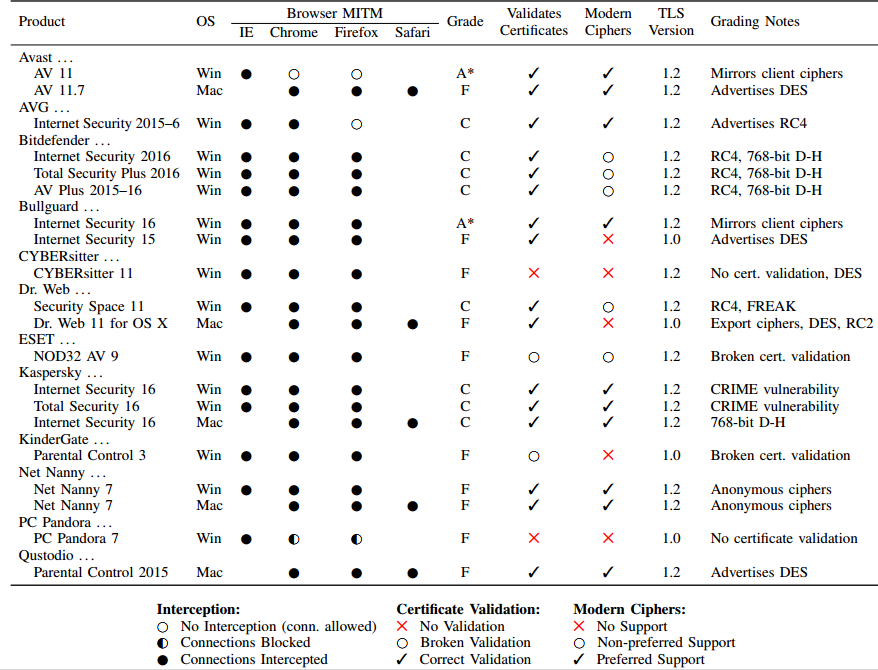

Par la suite ils se sont intéressés sur les raisons qui pourraient expliquer qu’une telle proportion de connexions interceptées sont vulnérables. Aussi, ils ont décidé de tester la sécurité d'une gamme de middleboxes d'entreprise populaires, de produits antivirus et d'autres logiciels connus pour intercepter TLS. « Les paramètres par défaut de 11 middlebox sur les 12 que nous avons évaluées exposent les connexions à des attaques connues et cinq introduisent des vulnérabilités graves (par exemple, elles ne valident pas correctement les certificats). De même, 18 des 20 produits de sécurité côté client que nous avons testés réduisent la sécurité des connexions et introduisent des vulnérabilités sévères. Dans certains cas, les fabricants ont tenté de personnaliser les bibliothèques ou de réutiliser TLS en introduisant négligemment des vulnérabilités. Dans d'autres cas, les produits étaient livrés avec des bibliothèques qui étaient dépassées depuis des années. Dans l'ensemble, les entreprises ont du mal à déployer correctement le protocole TLS de base, et encore moins à mettre en œuvre les fonctions de sécurité HTTPS modernes ».

« Nos résultats indiquent que l'interception HTTPS est devenue très répandue et que les produits d'interception, en tant que classe, ont un impact négatif considérable sur la sécurité des connexions. Nous espérons que la lumière sur cet état de choses va motiver les améliorations aux produits existants, le travail d'avancement sur les propositions récentes pour intercepter en toute sécurité le HTTPS et occasionner une discussion sur des solutions à long terme ».

L'étude est susceptible de donner des munitions aux développeurs Chrome et Firefox qui ont critiqué les entreprises antivirus pour avoir « sapé » les fonctionnalités de sécurité du navigateur et introduit par la même occasion plus de risques de sécurité pour les utilisateurs.

Le Project Zero de Google, par exemple, a récemment trouvé un bogue dans l'inspection TLS de Kaspersky qui empêchait aux navigateurs de signaler une erreur dans le cas où ils se connectaient au mauvais site.

Source : résultat des recherches (au format PDF)

Voir aussi :

Selon Troy Hunt, le protocole HTTPS a atteint son point critique et deviendra bientôt la norme du web plutôt que l'exception sur la toile

Selon Troy Hunt, le protocole HTTPS a atteint son point critique et deviendra bientôt la norme du web plutôt que l'exception sur la toile Google en dit plus sur ses stratégies pour une plus grande adoption du HTTPS, Chrome 56 va alerter les utilisateurs s'ils sont sur du HTTP

Google en dit plus sur ses stratégies pour une plus grande adoption du HTTPS, Chrome 56 va alerter les utilisateurs s'ils sont sur du HTTP Le web est devenu plus sûr grâce à la domination du HTTPS, est-ce que vous êtes passés au HTTPS pour vos sites web ?

Le web est devenu plus sûr grâce à la domination du HTTPS, est-ce que vous êtes passés au HTTPS pour vos sites web ?

Vous avez lu gratuitement 2 709 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.