Le pistage de dispositifs via des ultrasons peut être utilisé pour désanonymiser les utilisateurs de Tor,

Le pistage de dispositifs via des ultrasons peut être utilisé pour désanonymiser les utilisateurs de Tor,selon des chercheurs

Avec l’uXDT (Ultrasonic* cross-device tracking*), les annonceurs et les spécialistes du marketing ont la possibilité d’identifier et de pister des individus en insérant des fréquences audio inaudibles dans une publicité diffusée à la télévision, sur une radio ou en ligne. Ces ultrasons pouvant être captés à proximité par les micros des ordinateurs ou des smartphones, vont alors interpréter les instructions derrière (en général, il s’agit d’envoyer un ping vers le serveur de l’annonceur avec des détails sur le dispositif). Les annonceurs s’en servent pour lier différents dispositifs au même individu et ainsi créer de meilleurs profils marketing afin de mieux diffuser des publicités ciblées dans le futur.

L’année dernière, des chercheurs ont expliqué que des attaquants pourraient pirater ces ultrasons pour pirater un dispositif (ordinateur ou smartphone). Cette fois-ci, ce sont 6 chercheurs qui ont expliqué durant l’édition 2016 de la conférence Black Hat Europe (en novembre 2016) et du 33ème Congrès de Chaos Communication (qui s'est tenu la semaine dernière) qu’uXDT peut également servir à désanonymiser les utilisateurs de Tor.

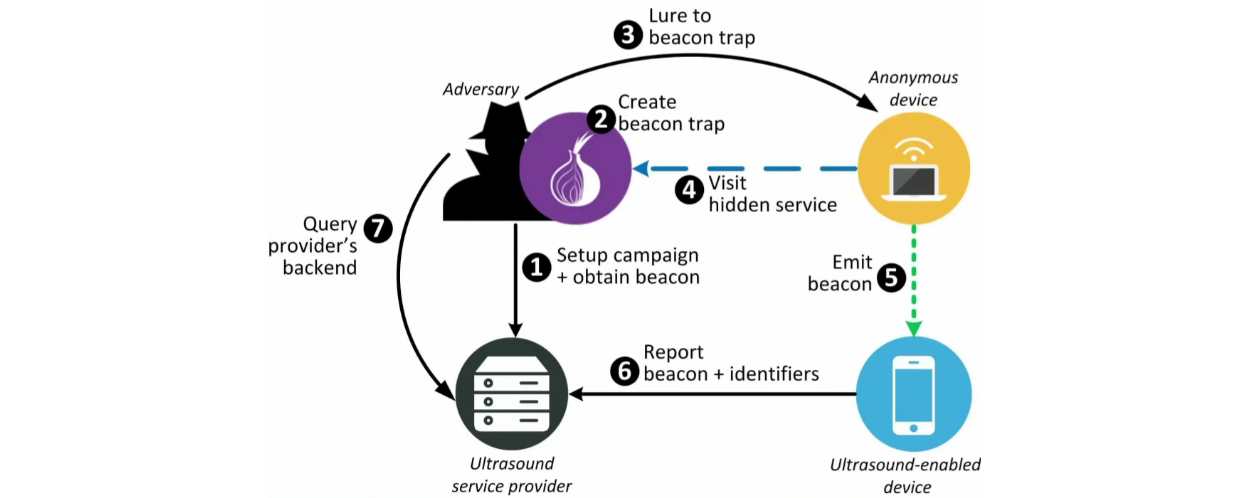

Dans le modèle d’attaque qu’ils ont exposé, la première étape consiste à amener l’utilisateur du réseau Tor vers une page web contenant des publicités émettant des ultrasons ou une page web intégrant un code JavaScript caché qui force le navigateur à émettre des ultrasons via l’API Audio HTML5.

Si l'utilisateur de Tor a son téléphone à proximité et si certains types d'applications sont sur son téléphone, alors son téléphone va envoyer à un ou plusieurs annonceurs des détails sur son appareil. Vasilios Mavroudis, l’un des chercheurs, a précisé que le smartphone (ou l’ordinateur) doit disposer d’une application installée qui a incorporé l'un des nombreux SDK publicitaires qui incluent le support pour uXDT.

À ce stade, une agence comme le FBI peut tout simplement assigner une courte liste d'annonceurs qui s'engagent dans cette pratique afin d’obtenir des détails sur l'identité réelle de l'utilisateur Tor sur lequel ils enquêtent.

Dans les tests qu’il a lancés, le chercheur a intercepté une partie du trafic que ces balises ultrasonores déclenchent au nom du téléphone, trafic qui contient des détails tels que l'adresse IP réelle de l'utilisateur, les coordonnées de géolocalisation, le numéro de téléphone, l'ID d'Android, le code IMEI et l'adresse MAC du périphérique.

Les chercheurs expliquent qu’il y a différentes façons de lancer l’attaque autres que se servir de l’ingénierie sociale avec des utilisateurs Tor pour les pousser à utiliser des URL où ces balises à ultrasons peuvent leur être servies. Par exemple, un attaquant peut utiliser des vulnérabilités XSS pour injecter du code JavaScript malveillant sur des sites web présentant ce type de failles.

De même, les attaquants pourraient également lancer un nœud de sortie Tor malveillant et effectuer une attaque Man-in-the-Middle, injectant un code malveillant qui déclenche des balises uDXT dans tout le trafic Tor qui passe par ce nœud.

Une méthode d'attaque plus simple serait également de cacher les ultrasons, qui sont inaudibles aux oreilles humaines, à l'intérieur de vidéos ou des fichiers audio que certains utilisateurs Tor pourraient ouvrir. Le FBI pourrait être très intéressé par cette méthode et pourrait la déployer pour suivre les téléspectateurs de vidéos de pornographie juvénile sur le réseau Tor, comme il l'avait fait précédemment dans l'Opération Playpen durant laquelle il a utilisé un exploit Flash.

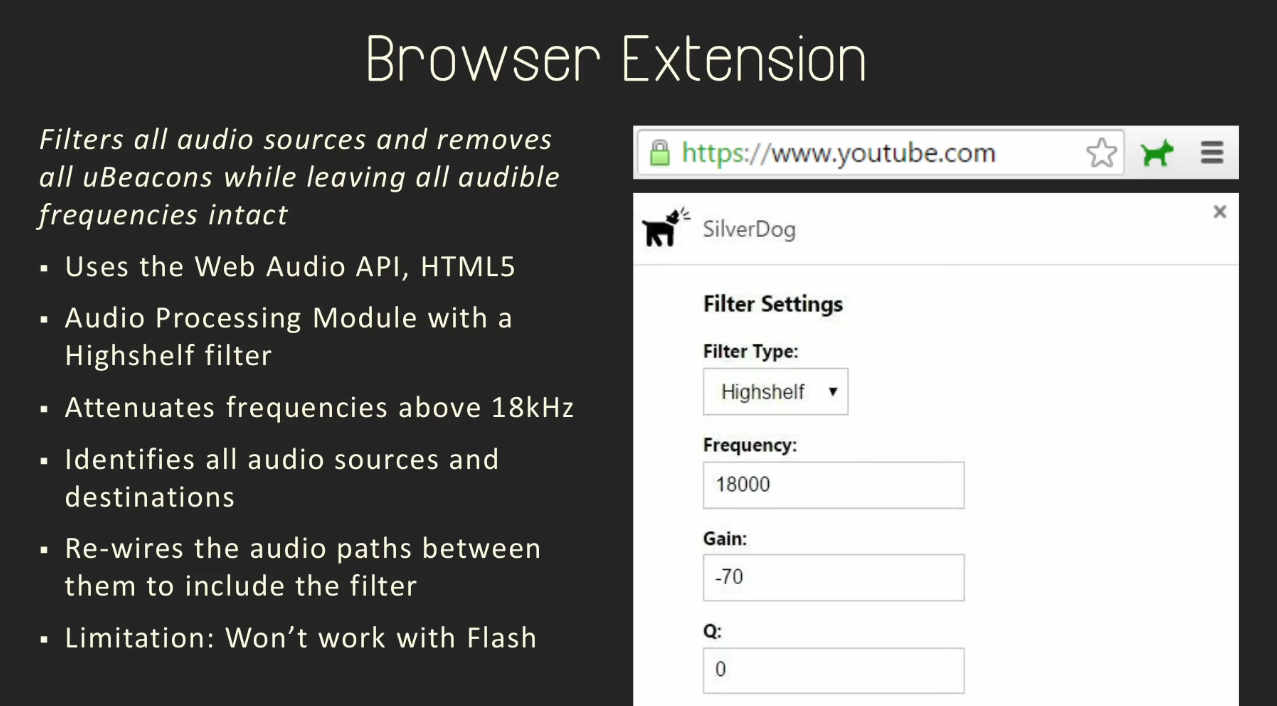

Les chercheurs ont tout de même proposé des moyens d’atténuer les risques. Ils ont par exemple créé une extension pour le navigateur Chrome baptisé SilverDog et qui se charge de filtrer les fonctions audio HTML5 et de supprimer les ultrasons. Cependant, cette solution ne fonctionne pas sur les sons joués avec Flash et ne fonctionne pas non plus avec Tor Browser, le navigateur basé sur Firefox.

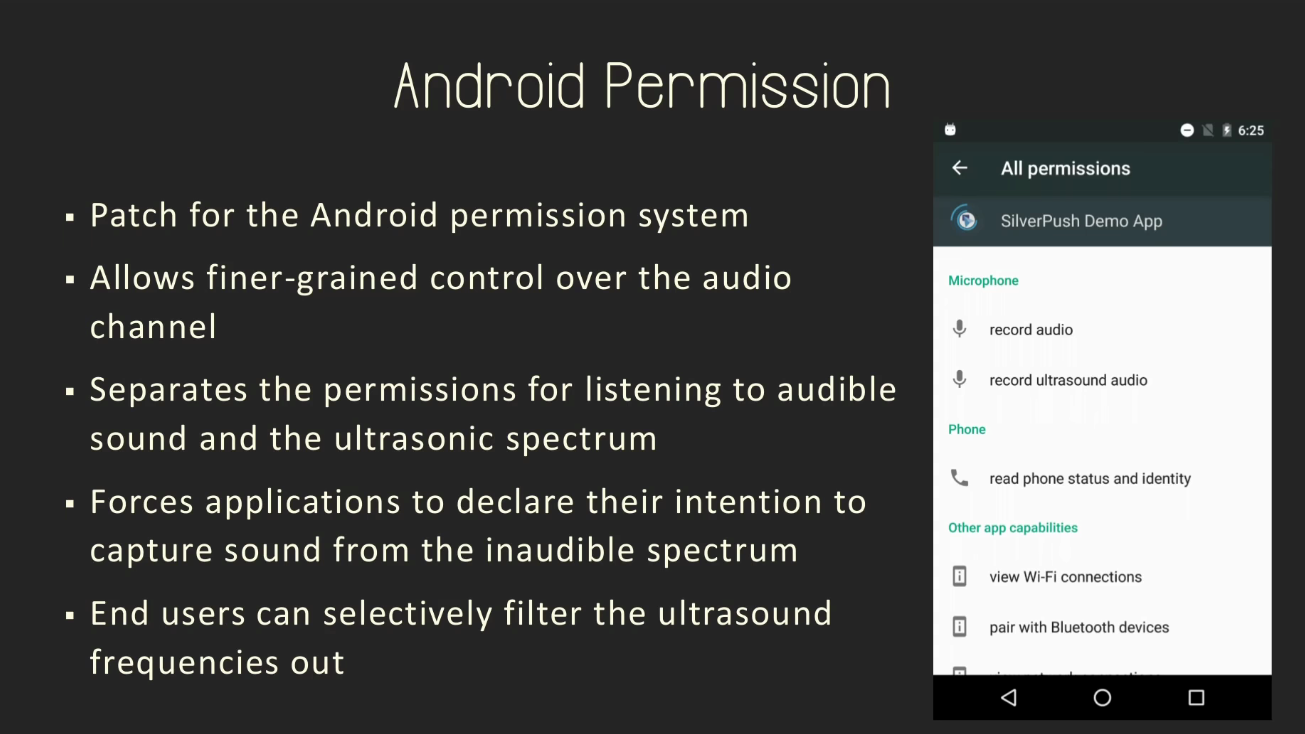

Autre solution : la création d’un modèle de permissions Android qui informe explicitement les utilisateurs que l’application pourrait écouter des ultrasons, ce qui va alors leur permettre de révoquer ou d'accorder ce droit sur des applications Android.

Source : YouTube

Voir aussi :

La Turquie bloque l'accès à Tor sur l'étendue de son territoire quelques semaines après avoir enjoint ses FAI de bloquer les VPN

La Turquie bloque l'accès à Tor sur l'étendue de son territoire quelques semaines après avoir enjoint ses FAI de bloquer les VPN Mozilla et Tor publient des correctifs pour bloquer la faille critique, qui a permis de découvrir les adresses IP réelles d'utilisateurs de Tor

Mozilla et Tor publient des correctifs pour bloquer la faille critique, qui a permis de découvrir les adresses IP réelles d'utilisateurs de Tor Un exploit JavaScript s'appuyant sur une faille zero day dans Firefox est activement utilisé, pour cibler les utilisateurs de Tor sur Windows

Un exploit JavaScript s'appuyant sur une faille zero day dans Firefox est activement utilisé, pour cibler les utilisateurs de Tor sur Windows

Vous avez lu gratuitement 789 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.