Cela fait déjà plusieurs mois qu’une entité se faisant appelé The Shadow Brokers a affirmé avoir piraté un serveur de la NSA pour y récupérer un arsenal offensif qu'elle a placé en vente. Si l'hypothèse d'un dénonciateur interne a fait son bonhomme de chemin, l'analyse de la dernière archive publiée par Shadow Brokers semble désormais le confirmer.

Cela fait déjà plusieurs mois qu’une entité se faisant appelé The Shadow Brokers a affirmé avoir piraté un serveur de la NSA pour y récupérer un arsenal offensif qu'elle a placé en vente. Si l'hypothèse d'un dénonciateur interne a fait son bonhomme de chemin, l'analyse de la dernière archive publiée par Shadow Brokers semble désormais le confirmer.« L’entité connue sous le nom de "The Shadow Brokers", qui offre actuellement des exploits de la NSA à la vente, peut avoir révélé par inadvertance son type d'accès ainsi que les efforts qu'il a fait pour envoyer les analystes dans la mauvaise direction. La dernière publication de cet acteur, une vente sur ZeroNet, pointe vers un initié ayant accès à un référentiel de code, par opposition à une mauvaise sécurité des opérateurs de réseau de la NSA qui ont laissé des exploits sur un serveur de transit », ont avancé Ronnie Tokazowski et Vitali Kremez, deux chercheurs de l’unité Cybercrime, Emerging Threats, Trending de Flashpoint, une entreprise spécialisée dans la Business Risk Intelligence (BRI).

Le 14 décembre dernier, une publication sur Medium qui avait comme titre « est-ce que les Shadow Brokers vendraient l’arsenal de la NSA sur ZeroNet ? » a été mise en ligne par l’alias « Boceffus Cleetus ». Fait étrange : Flashpoint a noté que cet alias n’existait pas sur la plateforme avant décembre 2016. Dans la publication, le fameux Boceffus Cleetus a prétendu que l’entité Shadow Brokers essayait de vendre plus d’arsenal de la NSA avec l'intégralité du dump offert pour 1 000 Bitcoin (environ 800 000 dollars). Nombreux sont les outils qui, vendus séparément, étaient proposés entre 10 et 100 Bitcoin (environ 8 000 et 80 000 dollars). Boceffus Cleetus a également évoqué une théorie selon laquelle les fuites sont liées aux conflits inter-agences entre la CIA et la NSA. « Flashpoint n'est pas en mesure de confirmer ces revendications, mais les informations semblent dériver d'une source avec un accès direct au référentiel exploit »

« En examinant cette archive et la façon dont les données sont structurées, nous sommes à peu près certains qu’elle provient d’un entrepôt de données interne [à la NSA] et que c’est probablement un employé ou un sous-traitant qui y a eu accès. Nous ignorons la façon dont ces documents ont été extraits, mais ils semblent avoir été copiés à partir d'un système interne ou d'un référentiel de code et non accessibles directement par l'intermédiaire d'un accès distant externe ou découverts sur un quelconque serveur intermédiaire de transit ».

Pourquoi le spécialiste pense-t-il cela ?

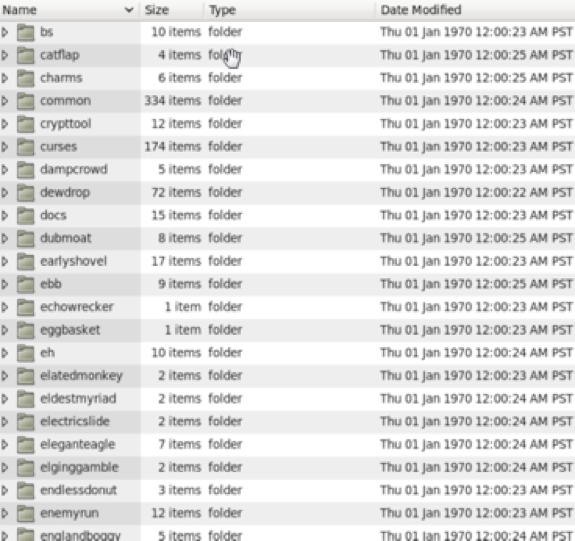

Tout d’abord, dans le fichier auction_file, Shadow Brokers a fournis des captures d’écran pour attester de l’authenticité des données. Toutefois, FlashPoint assure qu’une capture d’écran dans le fichier a révélé que les horodatages avaient été modifiés. Sur la base des icônes de dossier, Flashpoint a supposé que les screenshots ont été pris sur un système Linux ; l’entité pourrait avoir pris les captures d'écran dans une machine virtuelle à des fins de protection. D’ailleurs le spécialiste assure que l’image ci-dessous révèle que l’entité disposait de la capacité technique à modifier les horodatages dans Linux, ce qui peut être fait avec la commande "touch -d”.

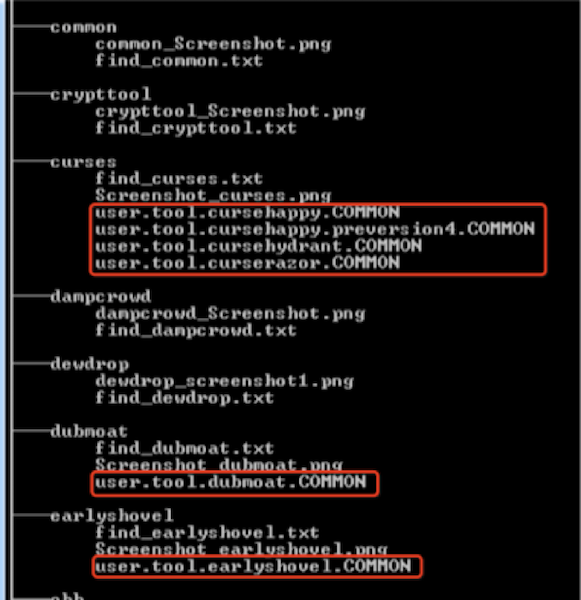

De plus, si Shadow Brokers a inclus des fichiers supplémentaires dans la liste communiquée au public comme preuve de l'authenticité des données. Plusieurs fichiers texte sont répertoriés, qui contiennent une liste de fichiers et les tailles de fichier des données. L’analyse de ces fichiers a révélé qu’il s’agissait d’instructions sur la façon d’utiliser les outils offerts à la vente.

L'arborescence des outils révèle différents fichiers .COMMON.

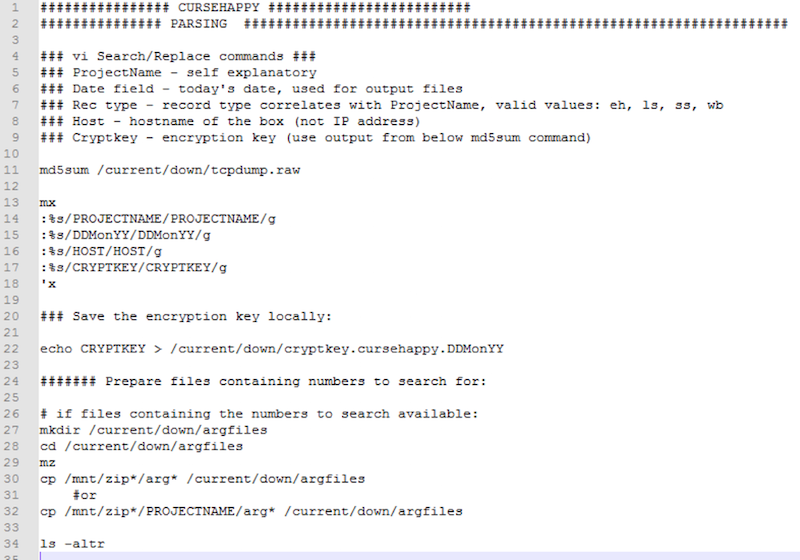

Le fichier user[.]tool[.]cursehappy[.]COMMON semble être un document d'instructions détaillé

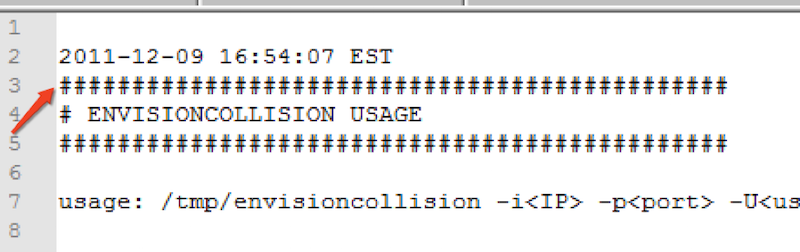

Certains fichiers, comme l’image au dessus, ont un certain format qui suggère qu’il s’agit d’un template de document interne. Dans certains d’entre eux, il y a même des dates qui figurent en en-tête.

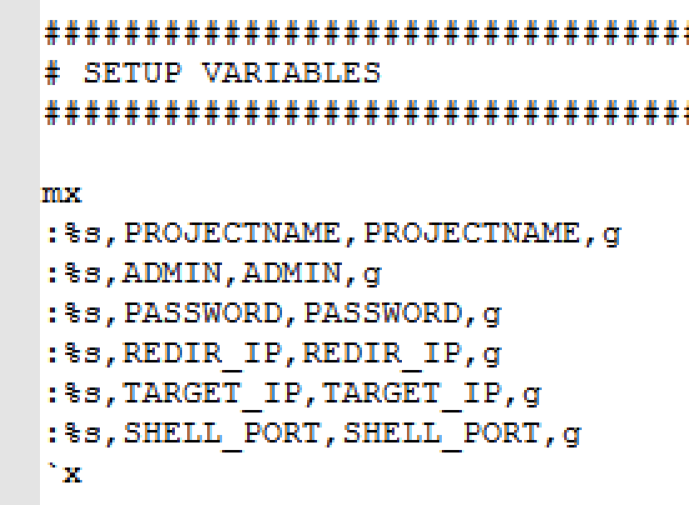

Une analyse plus approfondie des dossiers révèle des recommandations sur la suppression des journaux et le pivotement vers les réseaux, ainsi que sur certaines actions qui laisseraient des traces. Dans une grande partie de la documentation, les attaquants donnent des conseils pratiques sur l'exploitation des réseaux, ce qui permet de copier et coller facilement les instructions. Dans l’image ci-dessous, "mx" peut être utilisé dans vi comme un marqueur pour revenir à cette section. Avec la façon dont la documentation est écrite, les commandes sont censées être copiées et collées d'une fenêtre à l'autre.

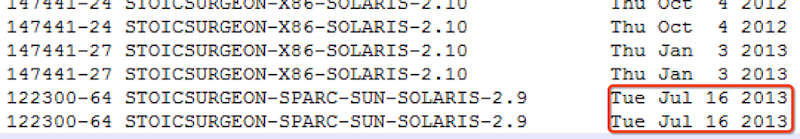

Enfin, Flashpoint est persuadé que Shadow Brokers a eu accès à ces fichiers depuis 2013 : dans le fichier “stoicversions[.]levels,”, différents fichiers sont listés par date. La date la plus récente trouvée sur ce dump est le 16 juillet 2013, date qui serait indicative de l’accès le plus récent au dump. Se pose alors la question de savoir

la motivation réelle des Shadow Brokers : si ceux-ci sont uniquement motivés par l’argent, pourquoi avoir attendu trois ans avant de publier leurs trouvailles, qui se sont démonétisées dans l’intervalle ? A moins que ce groupe de pirates n’ait récupéré ces données d’un acteur tiers.

Un autre chercheur en sécurité ayant pour pseudonyme The Grugq, est arrivé aux mêmes conclusions que FlashPoint : « la publication de cette archive (la dernière en date, NDLR) en dit long, en particulier sur le fait que les Shadow Brokers ont accès aux outils, implants et exploits qui ne peuvent exister qu’en zone protégée (au sein des réseaux classifiés de la NSA) ». De plus, il affirme que l’hypothèse d’un arsenal de la NSA qui a pu être obtenu après un détournement d’un de ses serveurs n’est pas logique, l’agence ne déployant certainement pas tout son arsenal sur une machine exposée.

Ce n’est pas la première fois qu’un élément interne est évoqué comme étant la source de la diffusion des informations relatives aux outils de la NSA. En octobre dernier, sur la base du témoignage d’enquêteurs, le New York Times a affirmé qu’Harold Thomas Martin III, un salarié de Booz Allen Hamilton ayant travaillé comme sous-traitant pour la NSA et arrêté fin août à son domicile était, au moment de la perquisition de son domicile, en possession d’outils de hacking de la NSA récemment mis en vente par les Shadow Brokers. Pendant son contrat, Hal Martin a travaillé pour le département Tailored Access Operations, notamment pour l’unité chargée des cyber-opérations offensives de la NSA et du développement d’outils de hacking.

Source : Flashpoint, NYT