Les opérateurs de Mirai ont presque fait plier les services internet d'un pays,

Les opérateurs de Mirai ont presque fait plier les services internet d'un pays,qui disposait d'un point unique de défaillance à l'accès internet

Après la publication du code source de Mirai, plusieurs membres de la communauté des experts en sécurité se sont inquiétés de voir une augmentation de l’utilisation de ce logiciel malveillant capable de créer un réseau de zombies d’objets connectés pour lancer des attaques DDoS. Peu de temps après, une attaque a été lancée contre Dyn, un fournisseur de service DNS, qui a entraîné la perturbation de l’accès à de nombreux sites internet populaires en termes de trafic pendant des heures (PayPal, Twitter, GitHub, Netflix, Spotify, pour ne citer que ceux-là).

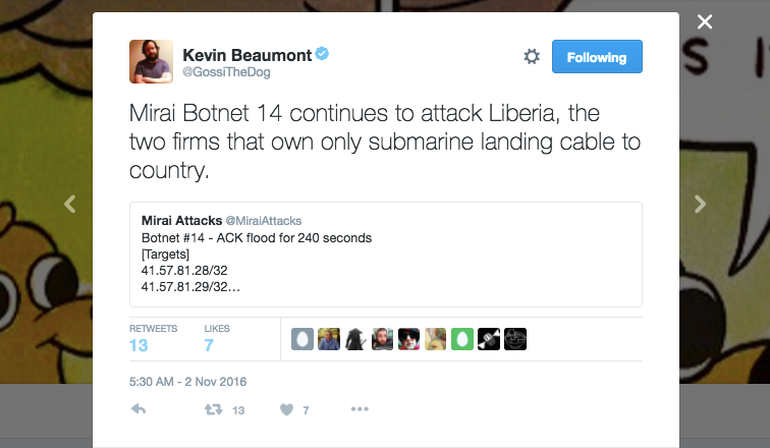

Cette fois-ci, c’est un autre botnet Mirai, Mirai Botnet 14, qui a été utilisé dans une attaque lancée contre le Libéria, un petit pays situé en Afrique de l’Ouest. Kevin Beaumont, un chercheur en sécurité, explique « qu’au courant de la semaine dernière, nous avons assisté à des attaques de courte durée sur les infrastructures contre la nation libérienne. Le Libéria dispose d’un câble Internet, installé en 2011, qui fournit un point unique de défaillance à l'accès à Internet. De ce que nous avons pu observer, les sites hébergés dans le pays ont été mis hors ligne pendant les attaques - en outre, une source dans le pays travaillant pour une Télécom a confirmé à un journaliste qu'ils ont vu la connectivité internet devenir intermittente à des moments qui coïncident avec l'attaque. Ces attaques sont extrêmement inquiétantes car elles suggèrent qu’un opérateur de Mirai, disposant de capacité suffisante, peut avoir un impact sérieux sur les systèmes à l’échelle d’un État ».

De plus, il estime qu’étant donné le volume du trafic, il est probable que ce soit les personnes derrière l’attaque contre Dyn qui ont également lancé cette attaque contre le Libéria.

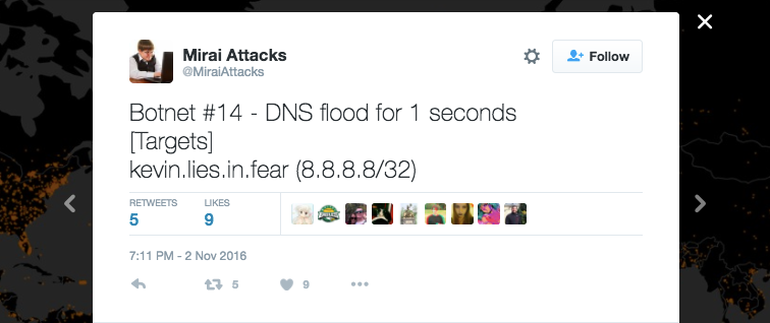

Les attaques étaient reportées au même moment par le compte Twitter @MiraiAttacks qui a été ouvert par MalwareTech.com, un spécialiste en sécurité qui surveille également les activités de Mirai. Le botnet n’a pas manqué de s’attaquer à ses propres infrastructures comme il l’a signalé sur le même compte Twitter ainsi qu’une entreprise tierce qui a noté l’attaque. Beaumont explique que « tandis que je faisais des tweets en live sur ces problèmes générés par Mirai, voici le message qui a été envoyé par le botnet » :

À cause de ce message subtil qui lui a été envoyé, Kevin a baptisé Botnet 14 « Shadow Kill ».

Avec une guerre civile qui a durée plus d’une décennie, le Libéria a vu ses infrastructures de télécommunication ravagées et, à ce moment-là, seule une très petite portion des citoyens avait accès à Internet via une communication par satellite.

Toutefois, certains progrès ont été réalisés plus tard en 2011, lorsque le câble de fibre optique sous-marin ACE (Africa Coast to Europe) de 17 000 km a été déployé à des profondeurs avoisinant les 6000 mètres sous le niveau de la mer de la France au Cap, via la côte ouest de l'Afrique. Pour rappel, il s'agit un projet au long cours, mené par un consortium international piloté par Orange, qui y a impliqué ses filiales africaines.

En décembre 2012, le premier tronçon, d’une longueur de 12000 km, desservait déjà 18 pays : la France, le Portugal, les Îles Canaries, la Mauritanie, le Sénégal, la Gambie, la Guinée, la Sierra Leone, le Liberia, la Côte d’Ivoire, le Bénin, le Ghana, le Nigéria, la Guinée Equatoriale, le Gabon et Sao Tomé & Principe. Le Mali et le Niger, deux pays sans façade maritime, ont été connectés grâce à un prolongement terrestre.

Le second tronçon, d’une longueur de 5000 km, relie désormais l’île de Sao Tomé et Principe, dans le golfe de Guinée, et Le Cap en Afrique du Sud. C’est donc bien un total de 17 000 km de fibres optiques qui apportent désormais la connectivité Internet à toute la façade Atlantique du continent africain, en incluant le Cameroun, la République Démocratique du Congo, l'Angola, la Namibie et l'Afrique du Sud.

Pourquoi avoir attaqué le Libéria ? Les hypothèses sont nombreuses. Mais l’une d’elle émane d’un chercheur en sécurité qui estime que le botnet s’attaque à de petits pays peu connus qui peuvent être un camp d’entraînement idéal pour tester les armes dont dispose Mirai à une plus grande échelle. Certains experts pensent que les futures attaques de Mirai pourraient atteindre les 10 Tbps, soit des attaques bien plus violentes que le pic record qui a été observé contre OVH qui était de 1,5 Tbps.

Source : billet Kevin Beaumont

Voir aussi :

OVH victime de la plus violente attaque DDoS jamais enregistrée, par un botnet de caméras connectées qui n'étaient pas sécurisées

OVH victime de la plus violente attaque DDoS jamais enregistrée, par un botnet de caméras connectées qui n'étaient pas sécurisées

Vous avez lu gratuitement 1 604 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

)

)