Le cheval de Troie Odinaff est utilisé dans des attaques à haut niveau contre des institutions financières,

Le cheval de Troie Odinaff est utilisé dans des attaques à haut niveau contre des institutions financières,avec un butin estimé a des dizaines voire des centaines de millions de dollars

Selon des chercheurs de Symantec, le cheval de Troie Odinaff présente plusieurs ressemblances avec Carbanak. Ce dernier, qui cible essentiellement des institutions bancaires, a permis a des pirates de dérober un butin qui se comptait en centaines de millions de dollars. Pour rappel, d’après un rapport de Kaspersky publié au début de l’année dernière, la portée de l’attaque lancée avec ce logiciel malveillant s’étendait sur plus de 100 banques et autres institutions financières dans une trentaine de pays et cette série de vols pourrait en faire le plus gros casse de banque jamais réalisé et qui a en plus été menée sans les symptômes habituels de vol. Kaspersky a avancé avoir la certitude que près de 300 millions de dollars ont été dérobés à ses clients et que la somme total du casse pourrait atteindre le triple.

Dans le cas de Carbanak, les ordinateurs internes de la banque, utilisés par les employés qui traitent des transferts quotidiens et qui tiennent la comptabilité, avaient été infiltrés par le logiciel malveillant, ce qui a permis aux cybercriminels d’enregistrer chacun de leurs mouvements. Odinaff pour sa part est généralement déployé dès la première étape de l’attaque pour infiltrer le réseau, fournissant aux pirates la possibilité d’y installer des outils supplémentaires. Ce sont ces outils qui portent la marque de Carbanak. D’ailleurs, selon Symantec, ces nouvelles vagues d’attaques font aussi appel à des infrastructures qui ont été utilisées par Carbanak. .

« Ces attaques nécessitent l’implication de nombreux participants, avec le déploiement méthodique d'une gamme de portes dérobées légères ainsi que des outils conçus à cet effet sur des ordinateurs qui présentent un intérêt spécifique. Il semble y avoir un lourd investissement dans la coordination, le développement, le déploiement et le fonctionnement de ces outils au cours des attaques. Les outils personnalisés de logiciels malveillants, conçu pour les communications furtives (Backdoor.Batel), la découverte du réseau, le vol des identifiants mais également la surveillance de l'activité des employés sont déployés », explique Symantec.

Le spécialiste précise que, bien que ces attaques sont difficiles à exécuter, ce genre d’attaque sur les banques peut s’avérer extrêmement lucratif. « Le montant estimé des pertes dues au attaques liées à Carbanak va de dizaines à des centaines de millions de dollars », précise Symantec.

Pour pénétrer le réseau, Odinaff se sert de plusieurs méthodes. L’une des plus communes est de tromper les utilisateurs en envoyant un document contenant une macro malveillante. Si l’utilisateur choisit d’activer la macro, cette dernière va installer le cheval de Troie sur la machine.

Une autre méthode nécessite d’utiliser des archives RAR protégées par un mot de passe. Le cheval de Troie a également été déployé via des botnets dans le cas où les entreprises étaient déjà infectées par d’autres logiciels malveillants comme Andromeda et Snifula. .

Ordinaff se connecte toutes les cinq minutes à un serveur C&C pour attendre des instructions. Il dispose de deux fonctions principales : la première lui permet de télécharger des fichiers chiffrés en RC4 et de les exécuter, la seconde lui permet de lancer des commandes shell, qui seront écrites dans un fichier batch. En clair, ce cheval de Troie est utilisé dans la première phase de l’attaque qui sera achevée lorsque les autres outils seront déployés par Ordinaff. Parmi ces outils figure :

- Mimikatz : un outil open source de récupération de mot de passe ;

- PcExec : un outil d’exécution de processus de SysInternals ;

- Netscan : un outil pour analyser le réseau ;

- Runnas : un outil pour exécuter un processus comme un autre utilisateur ;

- Des variantes d’Ammyy Admin et Remote Manipulator System ;

- PowerShell.

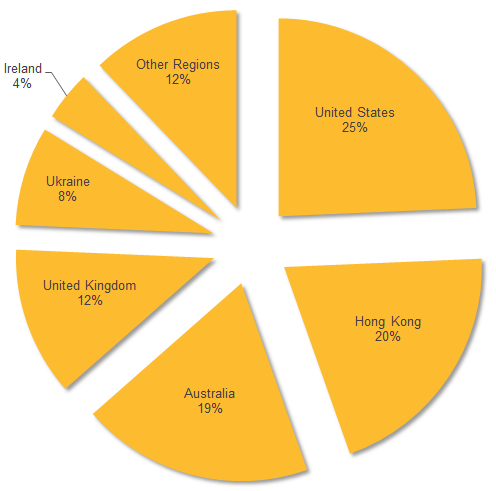

Parmi les régions les plus touchées figurent les États-Unis et la Chine qui comptent pour près de la moitié des attaques. Ces régions sont suivies par l’Australie (19 %), le Royaume-Uni (12 %) et l’Ukraine (8 %).

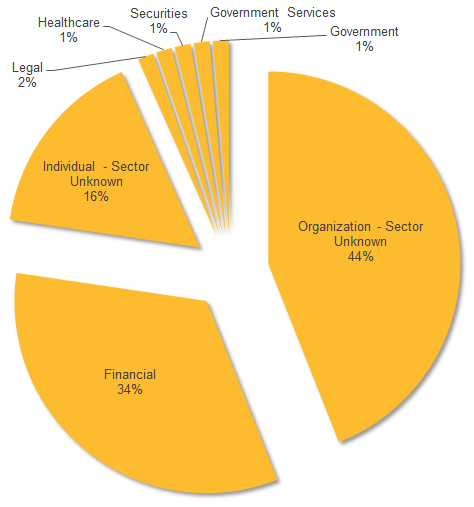

Dans les attaques où la nature des activités était connue, la plupart d’entre elles ciblaient des institutions financières. Il y a eu un petit nombre d’attaques qui étaient orientées contre l’industrie de la santé, la sécurité ainsi que les services gouvernementaux.

Source : Symantec

Voir aussi :

Comment les entreprises pourraient-elles mieux se protéger des attaques informatiques de plus en plus sophistiquées ?

Comment les entreprises pourraient-elles mieux se protéger des attaques informatiques de plus en plus sophistiquées ? Le cheval de Troie Metel a permis à des malfaiteurs de transformer leur carte de crédit ordinaire en carte de crédit illimité

Le cheval de Troie Metel a permis à des malfaiteurs de transformer leur carte de crédit ordinaire en carte de crédit illimité

Vous avez lu gratuitement 545 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.