Un pirate a publié le code source de Mirai, le botnet qui s’est appuyé sur l’internet des objets pour lancer l’attaque de déni de service qui a mis hors ligne le site KrebsOnSecurity le mois dernier. Mirai se déploie sur des dispositifs vulnérables en analysant en continu internet pour rechercher des systèmes connectés protégés par les identifiants attribués par défaut ou codés directement dans les systèmes. Les dispositifs vulnérables sont alors attaqués par le logiciel qui les transforme en bots, les obligeant à communiquer avec un serveur de contrôle central qui peut être utilisé comme lieu de préparation pour lancer des attaques DDoS puissantes qui peuvent entre autres paralyser un site.

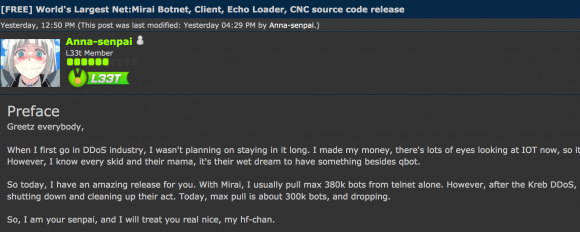

Un pirate a publié le code source de Mirai, le botnet qui s’est appuyé sur l’internet des objets pour lancer l’attaque de déni de service qui a mis hors ligne le site KrebsOnSecurity le mois dernier. Mirai se déploie sur des dispositifs vulnérables en analysant en continu internet pour rechercher des systèmes connectés protégés par les identifiants attribués par défaut ou codés directement dans les systèmes. Les dispositifs vulnérables sont alors attaqués par le logiciel qui les transforme en bots, les obligeant à communiquer avec un serveur de contrôle central qui peut être utilisé comme lieu de préparation pour lancer des attaques DDoS puissantes qui peuvent entre autres paralyser un site.Sur le forum spécialisé Hackforum, le pirate s’est présenté comme étant l’utilisateur Anna-sempai et a expliqué avoir publié le code source en réponse à une surveillance accrue de l’industrie de la sécurité. « Quand je me suis lancé dans l’industrie du DDoS, je n’avais pas l’intention d’y rester longtemps », a commencé Anna-sempai. « J’ai fait de l’argent. Il y a beaucoup d’yeux rivés sur l’internet des objets désormais, alors il est temps de se casser », a-t-il continué.

« Aujourd’hui, j’ai une publication exceptionnelle pour vous. Avec Mirai, je rassemble habituellement 380 000 bots au max uniquement sur telnet », mais les mesures qui sont progressivement prises par les FAI après l’attaque DDoS lancée contre Krebs font « qu’aujourd’hui, mon botnet est constitué d'environ 300 000 bots au maximum » et le nombre continue de diminuer.

Des sources ont confié à KrebsOnSecurity que Mirai fait partie des deux familles de logiciels malveillants qui sont actuellement utilisés pour constituer rapidement une armée de bots d’objets connectés à internet. L'autre souche dominante dans les logiciels malveillants s’attaquant aux objets connectés est baptisée « Bashlight ». Cette famille fonctionne de la même manière que Mirai en terme de vecteur d’infection : elle pénètre les systèmes en se servant des identifiants (noms d’utilisateur et mot de passe) laissés par défaut sur les dispositifs.

Selon une étude du cabinet de sécurité Level3 Communications, les réseaux zombies Bashlight sont constitués de près d'un million de dispositifs connectés à internet. « Les deux visent la même exposition des appareils connectés et, dans de nombreux cas, les mêmes dispositifs », a déclaré Dale Drew, chef de la sécurité de Level3. D’ailleurs, selon le cabinet de sécurité, c’est un logiciel malveillant de la famille de Mirai qui a frappé KrebsOnSecurity avec un trafic de 620 Gbps et un autre qui a frappé l’hébergeur OVH avec un pic dépassant le téra octet par seconde.

Du côté de Dr Web, les chercheurs en sécurité déclarent « qu’il existe déjà une forte augmentation des opérateurs de réseaux de zombies qui tentent de trouver et d'exploiter des dispositifs connectés afin d'avoir accès à des réseaux de botnets uniformes et considérables. Ces botnets sont largement utilisés dans des campagnes qui fournissent d’importants revenus aux opérateurs ainsi que la capacité à passer plus de temps à améliorer leurs capacités et à ajouter des couches supplémentaires de sophistication.

En publiant ce code source, cela va sans aucun doute conduire à une hausse des opérateurs de réseaux de zombies qui vont utiliser ce code pour lancer des attaques contre des consommateurs et de petites entreprises avec des objets connectés compromis. Et tandis que la plupart des objets actuels compromis l'ont été sur un exploit telnet très spécifique, je prédis que les opérateurs de botnets désireux de commander plusieurs centaines de milliers de nœuds-botnet seront à la recherche d'un plus grand inventaire d’exploits IdO dont ils peuvent tirer partie. Cela pourrait être le début d'une vague d'attaques contre les dispositifs IdO dans l'espace des consommateurs ».

Comme pour donner du crédit à ce que Dr Web a déclaré, un expert en sécurité, qui a désiré conserver l’anonymat, a déclaré à KrebsOnSecurity avoir lui aussi examiné le code source de Mirai qui a été porté à la connaissance du public. Il a confirmé que ce code inclut une section qui permet de coordonner des attaques GRE (generic routing encapsulation ou Encapsulation Générique de Routage, un protocole de mise en tunnel qui permet d'encapsuler n'importe quel paquet de la couche réseau). D’ailleurs KrebsOnSecurity partage la projection de Dr Web et estime que nous assisterons bientôt à une recrudescence des attaques de ce type.

Source : KrebsOnSecurity, Dr Web

Voir aussi :

OVH victime de la plus violente attaque DDoS jamais enregistrée, par un botnet de caméras connectées qui n'étaient pas sécurisées

OVH victime de la plus violente attaque DDoS jamais enregistrée, par un botnet de caméras connectées qui n'étaient pas sécurisées Des hackers ont détourné des centaines de caméras de surveillance pour mener des attaques DDoS en utilisant l'outil dédié LizardStresser

Des hackers ont détourné des centaines de caméras de surveillance pour mener des attaques DDoS en utilisant l'outil dédié LizardStresser Des cyberescrocs se font passer pour le groupe de pirates Armada Collective et menacent des entreprises de lancer des attaques DDoS

Des cyberescrocs se font passer pour le groupe de pirates Armada Collective et menacent des entreprises de lancer des attaques DDoS