Shadow Brokers : l'exploit BENIGNCERTAIN, qui était supposé n'affecter que les pare-feu Cisco PIX,

Shadow Brokers : l'exploit BENIGNCERTAIN, qui était supposé n'affecter que les pare-feu Cisco PIX, fonctionne également sur des modèles plus récents

En août, un groupe de pirates qui se fait appeler « The Shadow Brokers » a affirmé être parvenu à mettre la main sur des exploits appartenant au groupe « Equation Group », que Kaspersky avait identifié comme étant le « dieu » du cyberespionnage. Sur son site web, The Shadow Brokers a publié un échantillon d’exploits qu’il a pu récupérer, afin de prouver qu’il avait effectivement réussi le piratage.

Parmi ces échantillons figuraient certains comme BENIGNCERTAIN, un outil pour extraire les clés VPN des pare-feu Cisco PIX, les modèles précédents le Cisco ASA. BENIGNCERTAIN exploite une vulnérabilité dans l'implémentation de Cisco de l'Internet Key Exchange (IKE), un protocole qui utilise des certificats numériques pour établir une connexion sécurisée entre deux parties. L'attaque envoie des paquets malveillants à un dispositif PIX vulnérable. Les paquets obligent le dispositif vulnérable à retourner une partie de la mémoire. Un outil d'analyse syntaxique inclus dans l'exploit est alors en mesure d'extraire des données de clés et d'autres configurations prépartagées du VPN sur la réponse.

Suite à cette divulgation, des chercheurs en sécurité se sont laissés aller à des tests pour vérifier que l’exploit fonctionne sur les équipements de Cisco. Mais ils ne se sont arrêtés qu’aux anciennes versions de Cisco PIX étant donné que des indices dans le code source de l’exploit laissaient penser qu’il ne fonctionnerait que sur ces dispositifs.

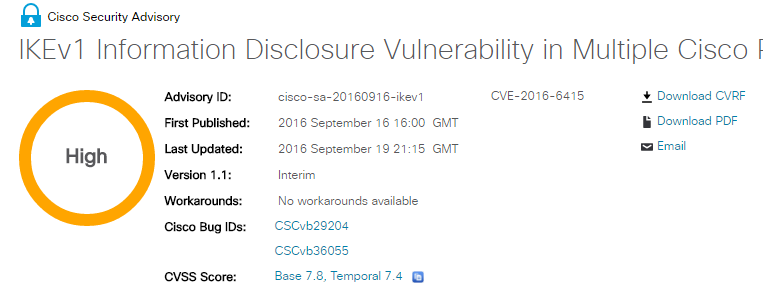

Pendant ce temps, Cisco a effectué des tests en interne de ce même exploit et a indiqué que certains modèles récents sont vulnérables.

« Une vulnérabilité dans le paquet Internet Key Exchange version 1 (IKEv1) traitant le code dans les logiciels Cisco IOS, Cisco IOS XE et Cisco IOS XR pourrait permettre à un attaquant distant non authentifié de récupérer le contenu de la mémoire, ce qui pourrait conduire à la divulgation d'informations confidentielles.

La vulnérabilité est due à l'insuffisance des vérifications de contrôles dans la partie du code qui gère les demandes de négociation de sécurité IKEv1. Un attaquant pourrait exploiter cette vulnérabilité en envoyant un paquet IKEv1 modifié à un périphérique affecté configuré pour accepter les demandes de négociation de sécurité IKEv1. Une exploitation réussie pourrait permettre à l'attaquant de récupérer le contenu de la mémoire, ce qui pourrait conduire à la divulgation d'informations confidentielles.

Cisco publiera des mises à jour de logiciels qui répondent à cette vulnérabilité. Il n'y a aucune solution de contournement qui traite de cette vulnérabilité », indiquait l’équipementier le 16 septembre dernier. Parmi les produits affectés figurent les branches 4.3.x, 5.0.x, 5.1.x et 5.2.x de Cisco iOS XR. Toutes les versions de Cisco iOS XE sont affectées. En attendant de proposer un correctif, l'équipementier invite les administrateurs à mettre en œuvre un système de prévention d'intrusion (IPS) ou un système de détection d'intrusion (IDS) pour aider à détecter et à prévenir les attaques qui tentent d'exploiter cette vulnérabilité. Cisco recommande aux administrateurs de surveiller les systèmes affectés.

Lorsque Shadow Brokers a publié les échantillons de code, Cisco était parmi les premiers équipementiers à fournir des correctifs notamment à des exploits comme EPICBANANA (un exploit pour une élévation de privilège sur Cisco ASA), JETPLOW (un implant Cisco ASA et PIX utilisé pour insérer BANANAGLEE dans le firmware du dispositif) et EXTRABACON (un exploit permettant une exécution à distance de code sur Cisco ASA). D’autres équipementiers ont également fourni des correctifs pour colmater les failles exploitées par les outils.

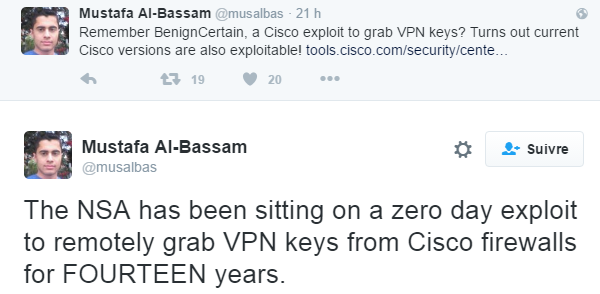

Mustapha Al-Bassam, l’un des chercheurs qui a participé à la vérification de l’authenticité des exploits publiés par Shadow Brokers, s’est indigné : « la NSA s’est servi d’un exploit zero day pour récupérer à distance les clés VPN de pare-feu Cisco pendant quatorze ans ». Et de réclamer par la suite que « pour changer, nous pouvons fonder un institut national de chercheurs qui trouvent et rapportent des vulnérabilités critiques, au lieu d’en profiter ».

Source : Cisco, tweet Mustapha Al-Bassam

Vous avez lu gratuitement 197 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.