Shadow Brokers : un résumé de la liste des fichiers appartenant à Equation Group qui a été publié

Shadow Brokers : un résumé de la liste des fichiers appartenant à Equation Group qui a été publié avec les descriptifs associés

Près de deux semaines se sont écoulées depuis que le groupe de pirates se faisant appeler « The Shadow Brokers » a publié des échantillons d’exploits en ligne qu’ils ont prétendu avoir dérobés à « The Equation Group », un groupe disposant d’un arsenal de surveillance numérique tellement impressionnant et sophistiqué qu’il lui a valu le surnom de « dieu » de l’espionnage par Kaspersky. Plusieurs experts ont rattaché ce groupe à la NSA et, sur la base de documents de l’ancien contractuel de la NSA qui n’avaient pas encore été révélés au public, le quotidien Intercept a noté la signature numérique de la NSA, fournissant ainsi un élément de preuve qui va dans la direction des suppositions des experts.

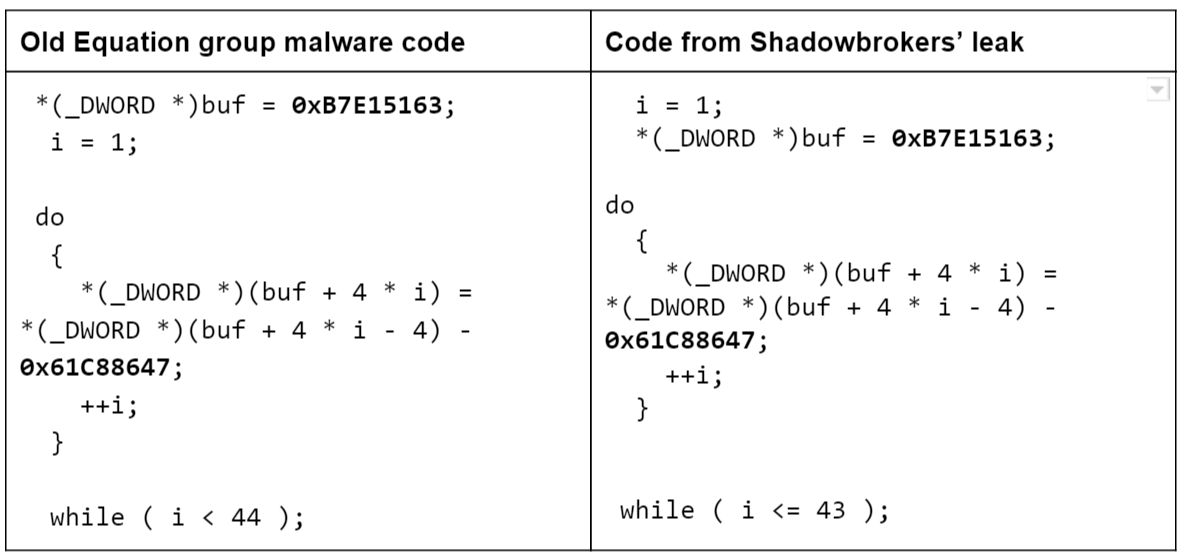

Si des réserves avaient été émises de prime abord quant à la légitimité des exploits, l’équipementier Cisco, suivi par Fortinet ont confirmé dans déclarations que leurs infrastructures étaient vulnérables et que des mesures ont été prises pour endiguer les failles. De son côté, Kaspersky a lui aussi analysé le code qu’il a comparé avec les échantillons de code dans ses archives et a trouvé de nombreuses similitudes entre autres dans les modèles de codage qui lui ont fait déclarer « avec un grand degré de certitude » que les exploits publiés par The Shadow Brokers proviennent effectivement de The Equation Group. « Dans le logiciel malveillant de The Equation Group, la bibliothèque de chiffrement se sert d’une opération de soustraction avec la constante 0x61C88647. Dans la majorité du code RC5 /6 disponible publiquement, cette constante est généralement enregistrée comme étant 0x9E3779B9, qui est basiquement -0x61C88647. Étant donné que l’addition est plus rapide sur certains dispositifs matériels que la soustraction, il est logique de garder la constante dans sa forme négative et de l’ajouter au lieu de soustraire ».

Shadow Brokers a indiqué avoir publié 60 % des fichiers en leur possession puis a décidé de lancer une vente aux enchères afin de vendre les 40 % restant. La plupart des liens URL menant aux détails publiés par Shadow Brokers (sur GitHub, Tumblr ou alors PasteBin) ont été supprimés. Il n'y a aucun nouvel élément ici, toutefois, voici un récapitulatif des différents exploits et outils qui ont pu être trouvés avec les descriptifs associés.

Ici, un outil va désigner un logiciel qui peut déployer de multiples implants ainsi que des exploits. Un implant va représenter un logiciel malveillant qui est installé sur un dispositif compromis. Un exploit pour sa part va représenter une vulnérabilité qui permet à l'attaquant de compromettre le dispositif, d'extraire des données, ou de déployer un implant/outil.

| Nom | Type | Description |

| 1212/DEHEX | Outil | Outil pour convertir les chaînes de caractères hex en adresses IP et ports |

| BANANABALLOT | Implant | Implant BIOS |

| BANANAGLEE | Implant | Implant pare-feu qui ne persiste pas après des réinitialisations. Il fonctionne sur les dispositifs Cisco ASA et PIX |

| BANANALIAR | Outil | Se connecte à un implant (qui n'est pas encore déterminé pour le moment) |

| BANNANADAIQUIRI | Implant | Est associé à SCREAMINGPILLOW |

| BARGLEE | Implant | S'attaque aux pare-feu Juniper NetScreen 5.x |

| BARICE | Outil | Shell pour déployer BARGLEE |

| BARPUNCH | Implant | Module BANANAGLEE et BARGLEE |

| BBALL | Implant | Module BANANAGLEE |

| BBALLOT | Implant | Module BANANAGLEE |

| BBANJO | Implant | Module BANANAGLEE |

| BCANDY | Implant | Module BANANAGLEE |

| BEECHPONY | Implant | Implant pare-feu (prédécesseur BANANAGLEE) |

| BENIGNCERTAIN | Outil | Outil pour extraire les clés VPN des pare-feu Cisco PIX |

| BFLEA | Implant | Module BANANAGLEE |

| BILLOCEAN | Outil | Extrait des nombres sérialisés des pare-feu Fortinet Fortigate |

| BLATSTING | Implant | Implant pare-feu pour déployer EGREGIOUSBLUNDER et ELIGIBLEBACHELOR |

| BMASSACRE | Implant | Module BANANAGLEE et BARGLEE |

| BNSLOG | Implant | Module BANANAGLEE et BARGLEE |

| BOOKISHMUTE | Exploit | Exploit contre un pare-feu indéterminé |

| BPATROL | Implant | Module BANANAGLEE |

| BPICKER | Implant | Module BANANAGLEE |

| BPIE | Implant | Module BANANAGLEE et BARGLEE |

| BUSURPER | Implant | Module BANANAGLEE |

| BUZZDIRECTION | Implant | Implant pare-feu Fortinet Fortigate |

| CLUCKLINE | Implant | Module BANANAGLEE |

| CONTAINMENTGRID | Exploit | Charge utile préparée qui peut être déposée via l'exploit ELIGIBLEBOMBSHELL. Les pare-feu TOPSEC tournant sur running TOS 3.3.005.066.1 sont vulnérables |

| DURABLENAPKIN | Outil | Outil pour injection de paquets sur des connexions LAN |

| EGREGIOUSBLUNDER | Exploit | RCE pour des pare-feu Fortinet FortiGate qui affecte les versions 60, 60M, 80C, 200A, 300A, 400A, 500A, 620B, 800, 5000, 1000A, 3600 et 3600A |

| ELIGIBLEBACHELOR | Exploit | Exploit sur les pare-feu TOPSEC tournant sur les versions 3.2.100.010, 3.3.001.050, 3.3.002.021 et 3.3.002.030 du système d'exploitation TOS |

| ELIGIBLEBOMBSHELL | Exploit | RCE pour les pare-feu TOPSEC affectant les versions allant de 3.2.100.010.1_pbc_17_iv_3 à 3.3.005.066.1 |

| ELIGIBLECANDIDATE | Exploit | RCE des pare-feu TOPSEC affectant les versions 3.3.005.057.1 à 3.3.010.024.1 |

| ELIGIBLECONTESTANT | Exploit | RCE des pare-feu TOPSEC affectant les versions 3.3.005.057.1 à 3.3.010.024.1 et qui ne peut être exécuté qu'après ELIGIBLECANDIDATE |

| EPICBANANA | Exploit | Élévation de privilèges sur Cisco ASA (versions 711, 712, 721, 722, 723, 724, 80432, 804, 805, 822, 823, 824, 825, 831, 832) et Cisco PIX (versions 711, 712, 721, 722, 723, 724, 804) |

| ESCALATEPLOWMAN | Exploit | Élévation de privilèges sur les produits WatchGuard. L'entreprise a assuré qu'il ne fonctionne pas sur ses nouveaux produits |

| EXTRABACON | Exploit | RCE sur Cisco ASA versions 802, 803, 804, 805, 821, 822, 823, 824, 825, 831, 832, 841, 842, 843, 844 (CVE-2016-6366) |

| FALSEMOREL | Exploit | Exploit Cisco qui extrait les mots de passe activés si Telnet est activé sur le dispositif |

| FEEDTROUGH | Implant | Implant persistant sur les pare-feu Juniper NetScreen pour déployer BANANAGLEE et ZESTYLEAK |

| FLOCKFORWARD | Exploit | Charge utile qui peut être livrée via l'exploit ELIGIBLEBOMBSHELL. Elle affecte les pare-feu TOPSEC tournant sur TOS 3.3.005.066.1 |

| FOSHO | Outil | Bibliothèque Python pour modifier les requêtes HTTP utilisées dans les exploits |

| GOTHAMKNIGHT | Exploit | Charge utile qui peut être livrée via l'exploit ELIGIBLEBOMBSHELL et qui affecte les pare-feu TOPSEC tournant sur TOS 3.2.100.010.8_pbc_27 |

| HIDDENTEMPLE | Exploit | Charge utile qui peut être livrée via l'exploit ELIGIBLEBOMBSHELL et qui affecte les pare-feu TOPSEC tournant sur TOS 3.2.8840.1 |

| JETPLOW | Implant | Implant Cisco ASA et PIX utilisé pour insérer BANANAGLEE dans le firmware du dispositif |

| JIFFYRAUL | Implant | Module BANANAGLEE pour Cisco PIX |

| NOPEN | Outil | Outil de post-exploitation shell |

| PANDAROCK | Outil | Outil pour connecter les implants POLARPAWS |

| POLARPAWS | Implant | Implant pare-feu pour des constructeurs non déterminés |

| POLARSNEEZE | Implant | Implant pare-feu pour des constructeurs non déterminés |

| SCREAMINGPLOW | Implant | Implant Cisco ASA et PIX utilisé pour inséré BANANAGLEE dans le dispositif |

| SECONDDATE | Outil | Outil d'injection de paquets sur les connexions Wi-Fi et LAN. Utilisé avec BANANAGLEE et BARGLEE |

| TEFLONDOOR | Outil | Shell de post-exploitation disposant d'une fonction d'autodestruction |

| TURBOPANDA | Outil | Outil pour connecter les implants HALLUXWATER |

| WOBBLYLLAMA | Exploit | Charge utile qui peut être livrée via l'exploit ELIGIBLEBOMBSHELL qui affecte les pare-feu TOPSEC tournant sur TOS 3.3.002.030.8_003 |

| XTRACTPLEASING | Outil | Convertit les données en fichiers PCAP |

| ZESTYLEAK | Implant | Implant pare-feu Juniper NetScreen |

Source : blog Kaspersky, Risk Based Security, Mustafa Al-Bassam, Matt Suiche

Vous avez lu gratuitement 2 143 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.