Il y a quelques jours, un groupe de pirates qui se font appeler « The Shadow Brokers » a affirmé être parvenu à mettre la main sur des exploits appartenant au groupe « Equation Group », que Kaspersky avait identifié comme étant le « dieu » du cyberespionnage. Sur son site web, The Shadow Brokers a publié un échantillon d’exploits qu’il a pu récupérer, afin de prouver qu’ils avaient effectivement réussi le piratage. La communauté des chercheurs a analysé ces échantillons et nombreux sont ceux qui ont affirmé qu’il s’agit bel et bien d’exploits légitimes. Plus tard, Cisco et Fortinet vont eux aussi jeter un coup d’œil et publier une annonce où ils confirment l’authenticité de ces exploits et invitent leurs clients à effectuer des mises à jour de sécurité.

Il y a quelques jours, un groupe de pirates qui se font appeler « The Shadow Brokers » a affirmé être parvenu à mettre la main sur des exploits appartenant au groupe « Equation Group », que Kaspersky avait identifié comme étant le « dieu » du cyberespionnage. Sur son site web, The Shadow Brokers a publié un échantillon d’exploits qu’il a pu récupérer, afin de prouver qu’ils avaient effectivement réussi le piratage. La communauté des chercheurs a analysé ces échantillons et nombreux sont ceux qui ont affirmé qu’il s’agit bel et bien d’exploits légitimes. Plus tard, Cisco et Fortinet vont eux aussi jeter un coup d’œil et publier une annonce où ils confirment l’authenticité de ces exploits et invitent leurs clients à effectuer des mises à jour de sécurité.Si des hypothèses ont indiqué que ce fameux « dieu » du cyberespionnage est en réalité un groupe de pirates soutenus par un État, certains, comme Kaspersky, ont pensé que Equation Group est en réalité rattaché à la NSA, ne manquant pas de s’exprimer avec précaution, sans doute de peur d’inciter à des représailles diplomatiques. Toutefois, la NSA, qui est la victime supposée de ce piratage, s’est bien gardée de formuler un commentaire officiel, évitant ainsi de confirmer ou d’infirmer son lien avec Equation Group.

Pourtant, après le piratage, le quotidien Intercept vient confirmer que, sur la base de documents fournis par Edward Snowden qui n’ont pas encore été publiés, l’arsenal de cyberarmes porte bien la marque de fabrique de la NSA : « la provenance du code a été le centre d’un débat houleux cette semaine au sein de la communauté des experts en sécurité et, bien que la question de savoir comment le piratage a eu lieu demeure encore un mystère, une chose est désormais au-delà de toute spéculation : le logiciel malveillant porte l’empreinte numérique de la NSA et est clairement en provenance de l’agence ». Quelle est cette fameuse empreinte numérique ?

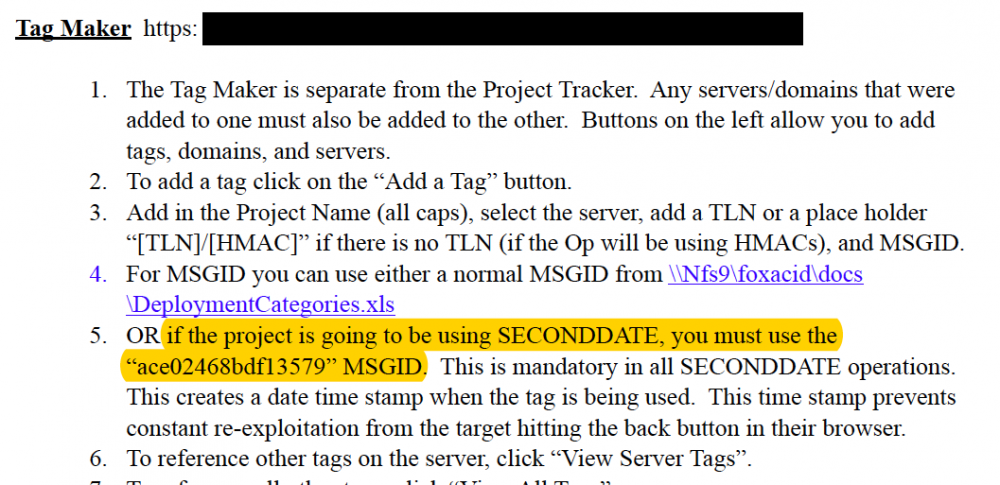

Intercept évoque une instruction émanant d’un manuel d’implantation de logiciel malveillant, qualifié top secret par l’agence, qui a été fourni par Snowden et n’a pas encore été porté à la connaissance du public. « Le projet de manuel indique aux opérateurs de la NSA de suivre leur utilisation d'un programme de logiciel malveillant en utilisant une chaîne spécifique de 16 caractères, "ace02468bdf13579". C’est exactement la même chaîne de caractères qui apparaît sur le code de SECONDDATE qui a été dévoilé par The Shadow Brokers ». Le même nom de code était employé dans les documents fournis par Snowden.

SECONDDATE, qui est décrit comme étant un outil « conçu pour intercepter les requêtes web et rediriger les navigateurs sur des ordinateurs ciblés vers un serveur web de la NSA, lequel va en retour infecter ces ordinateurs », aurait infecté des millions d’ordinateurs de par le monde. « Sa publication par The Shadows Brokers, ainsi que des douzaines d’autres outils malveillants, marque la première fois qu’une copie des logiciels offensifs de la NSA sont portés à la connaissance du public, donnant un aperçu de ce à quoi ressemblent les systèmes complexes décrits dans les documents de Snowden lorsqu’ils sont déployés dans le monde réel, ainsi que des preuves concrètes du fait que les pirates de la NSA n’ont pas toujours le dernier mot en ce qui concerne l’exploitation d’un ordinateur ».

Matthew Green, cryptographe à la Johns Hopkins University, a avancé que « le danger de ces exploits est qu'ils peuvent être utilisés pour cibler toute personne qui se sert d’un routeur vulnérable. C’est comme si vous aviez laissé des outils de crochetage dans la cafétéria d’un lycée. Dans les faits, la situation est pire parce que parmi ces exploits, nombreux sont ceux qui ne sont pas disponibles par d'autres moyens. Alors ce n’est que maintenant que sont informés les constructeurs de pare-feu et de routeurs, qui ont besoin de les corriger, ainsi que les clients qui sont vulnérables.

Ainsi, le risque est double : tout d’abord, la personne ou le groupe de personnes qui ont volé ces informations auraient pu les utiliser contre nous. S’il s’agit bien de la Russie, alors nous pouvons supposer qu'ils ont probablement leurs propres exploits, mais il n'y a pas besoin de leur donner plus. Et maintenant que les exploits ont été publiés, nous courons le risque que les criminels lambda les utilisent contre des entreprises prises pour cibles » .

Source : Intercept