En 2012, le réseau professionnel LinkedIn a été la victime d’un accès non autorisé puis de la divulgation des mots de passe de ses utilisateurs. La semaine passée, suite à une information qui lui a permis de mener sa propre enquête, LinkedIn a confirmé « qu’un volume plus important de données a été publié et qui prétend renfermer une combinaison d’adresses mails et mots de passe hashés de plus de 100 millions de membres LinkedIn issus du même vol de 2012 ». L’entreprise a alors décidé de révoquer les mots de passe susceptibles d’être concernés et a annoncé la fin de cette opération le 23 mai dernier.

En 2012, le réseau professionnel LinkedIn a été la victime d’un accès non autorisé puis de la divulgation des mots de passe de ses utilisateurs. La semaine passée, suite à une information qui lui a permis de mener sa propre enquête, LinkedIn a confirmé « qu’un volume plus important de données a été publié et qui prétend renfermer une combinaison d’adresses mails et mots de passe hashés de plus de 100 millions de membres LinkedIn issus du même vol de 2012 ». L’entreprise a alors décidé de révoquer les mots de passe susceptibles d’être concernés et a annoncé la fin de cette opération le 23 mai dernier.LeakedSource, le moteur de recherche de données piratées, avait également à sa disposition cette base de données et a fait une liste des 50 mots de passe les plus utilisés. Encore une fois, l’évidence de ces mots de passe a été soulignée : les trois mots de passe les plus utilisés étaient, dans l’ordre, “123456” (utilisé par plus de 753 000 membres), “linkedin” (utilisé par plus de 172 000 membres) et “password” (utilisé par plus de 144 000 membres).

Suite à ces évènements qui sont loin d’être isolés, Alex Simons, Director of Program Management d’Active Directory chez Microsoft, a avancé que « vous avez sans doute été au courant des informations datant de la semaine dernière qui ont fait état d’un pirate qui vendait une liste de 117 millions de noms d’utilisateurs et mots de passe qui ont fuité de LinkedIn. Avec ce genre de fuites qui se passe presque sur une base hebdomadaire désormais, que peuvent faire les gens pour se protéger ? Et, si vous êtes un administrateur système, que pouvez-vous faire pour protéger les comptes de vos utilisateurs ? ». Aussi, il a fait appel à Robyn Hicock et Alex Weinert, de l’équipe Identity Protection, pour partager avec les administrateurs, mais également les utilisateurs les étapes qu’ils pourraient suivre pour protéger leurs comptes.

Alex Weinert a expliqué que les approches consistant à :

- exiger une taille de mot de passe ;

- exiger une « complexité » du mot de passe ;

- définir une périodicité régulière de l’expiration du mot de passe

facilitent en réalité le crack des mots de passe. Pourquoi ? « Parce que les humains agissent de façon prévisible lorsqu’ils font face à ce genre d’exigence »

Microsoft avance voir plus de 10 millions d’attaques sur des comptes utilisateur par jour. Aussi, pour s’assurer que les utilisateurs s’appuient sur des mots de passe uniques et difficiles à deviner, Microsoft a choisi d’interdire de façon dynamique les mots de passe communs aussi bien dans les comptes Microsoft que dans le système Azure AD.

Lorsqu’il est question de listes de mots de passe qui sont issues d’une faille dans le système, Microsoft trouve un point de ressemblance entre les cybercriminels et son équipe Azure AD Identity Protection : les deux entités analysent toutes les deux les mots de passe qui sont le plus souvent utilisés. Seulement, « les méchants se servent de ces données pour leurs attaques - soit en concevant une table arc-en-ciel, soit en essayant de pénétrer les comptes par force brute en utilisant les mots de passe les plus populaires. Tandis que ce que nous faisons avec ces données c’est de vous empêcher d’avoir un mot de passe qui se rapproche de cette liste, de sorte que ces attaques ne fonctionneront pas ».

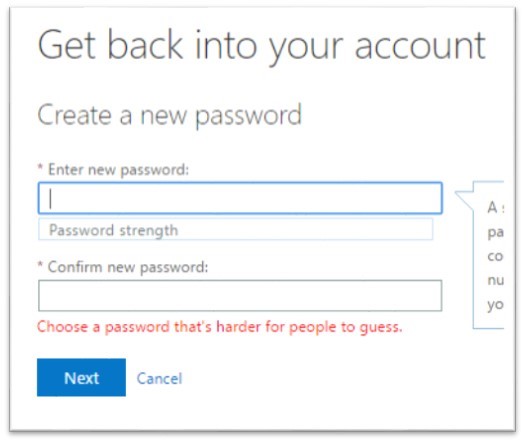

Ce service est déjà fonctionnel sur Microsoft Account Service et est en préversion privée sur Azure AD. L’entreprise a l’intention de le déployer sur l’ensemble des utilisateurs Azure AD au courant des prochains mois. Voici ce que voient les utilisateurs d’Azure AD dans la préversion privée :

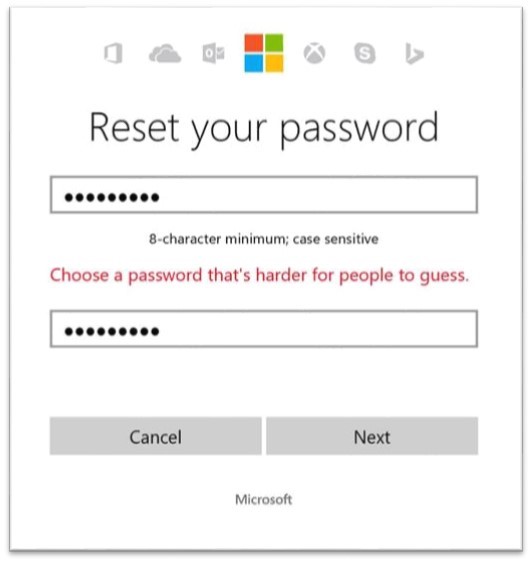

Voici ce qui s’affiche sur les comptes des services Microsoft (Outlook, Xbox, OneDrive, etc.)

En plus d'interdire les mots de passe couramment utilisés pour améliorer la sécurité des comptes des utilisateurs, Microsoft a mis en place une fonctionnalité appelée Smart Password Lockout, destinée à ajouter un niveau supplémentaire de protection lorsqu'un compte est attaqué. Fondamentalement, la fonction a été conçue pour empêcher une intrusion étrangère à un compte lorsque les pirates tentent de deviner le mot de passe, même lorsqu’ils l’effectuent depuis l’ordinateur du titulaire du compte.

« Bien sûr, vous savez déjà que lorsque notre système de sécurité détecte un pirate qui essaye de deviner votre mot de passe en ligne, nous allons verrouiller le compte. Ce que vous ne savez probablement pas c’est que nous travaillons dur pour nous assurer qu'ils n’y pénètrent pas ! Nos systèmes sont conçus pour déterminer le risque associé à une session spécifique de connexion. Avec cela, nous pouvons appliquer la sémantique de verrouillage seulement pour les gens qui ne sont pas vous », a expliqué Weinert.

Par la suite, il recommande aux administrateurs Azure AD de vérifier que les utilisateurs ont des configurations convenables. Dans une carte blanche avec pour titre Microsoft Password Guidance et publiée récemment, Robyn Hicock a donné une série de recommandations pour la gestion de mots de passe, qui incluent l’élimination des mots de passe vulnérables du système, l’éducation des utilisateurs, l’utilisation de l’authentification à plusieurs facteurs, etc. Si la carte blanche a été publiée spécialement pour les plateformes Identity de Microsoft (Azure Active Directory, Active Directory, mais aussi les comptes Microsoft), il peut vraisemblablement être utile sur toute autre plateforme.

Source : blog Microsoft, Microsoft Password Guidance (au format PDF)

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?Voir aussi :

Plus de 100 millions d'identifiants de comptes LinkedIn issus d'un vol de données datant de 2012 sont vendus sur le Dark Web

Plus de 100 millions d'identifiants de comptes LinkedIn issus d'un vol de données datant de 2012 sont vendus sur le Dark Web