Le logiciel espion Android.Spywaller se sert d'un pare-feu légitime

Le logiciel espion Android.Spywaller se sert d'un pare-feu légitime pour bloquer un logiciel de sécurité

Bien qu’il y ait des familles de logiciels malveillants qui pourront difficilement devenir des menaces à un niveau mondial, il s’avère parfois intéressant de lire les nouvelles techniques qui ont été utilisées par les auteurs de certaines d’entre elles. L’un des cas les plus récents est présenté par Symantec qui a découvert une famille de logiciel malveillant s’attaquant aux utilisateurs Android en Chine et qu’ils ont baptisé Android.Spywaller.

Le comportement initial du malware est semblable à celui de nombreuses autres menaces sur mobile. Pour tenter de couvrir ses traces, il va utiliser une icône qu’il va appeler « Google Services » bien que Symantec note que « les services officiels Google à l’instar de Google Play n’y sont pas disponibles » et donc « en se présentant comme des services Google, le logiciel incite les utilisateurs en Chine à le télécharger ».

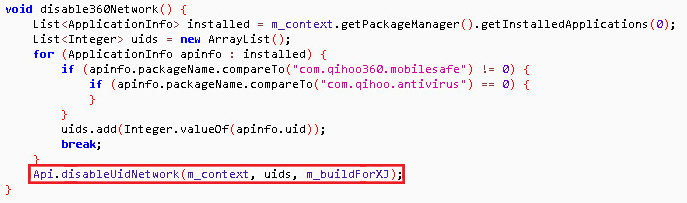

Durant l’infection, via la méthode disable360Network(), le malware va chercher si l’application mobile de sécurité Qihoo 360, qui s’avère très populaire en Chine, est installée sur le dispositif compromis. Dans le cas où elle est installée, l’application va obtenir son identifiant unique (UID).

Par la suite, le malware va amorcer l’exécution du pare-feu appelé DroidWall, qui est utilisé sur les dispositifs Android rootés pour filtrer les applications qui peuvent avoir accès ou non à internet ainsi que le type de connexion autorisé (Wi-Fi ou données mobiles). Le malware va s’en servir pour créer pour bloquer Qihoo 360 en se servant de son UID. Symantec précise que le marché chinois est connu pour avoir une grande proportion de dispositifs rootés, ce qui augmente le risque d’une infection par un malware en général.

« DroidWall a été développé par Rodrigo Rosauro comme étant une application open source dont l’objectif était d’aider les utilisateurs à protéger leurs dispositifs. L’application a été vendue à AVAST en 2011 et son code source est encore facilement obtenu sur Google Code et Github. En cybersécurité, la frontière entre attaque et défense peut s’avérer très mince », rappelle le spécialiste en sécurité qui explique que « l’exemple de ce malware révèle l’autre pan de l’histoire : dans les mauvaises mains, certains outils de sécurité peuvent être utilisés pour compromettre la sécurité de l’utilisateur ».

Le logiciel va tenter une exfiltration d’un large éventail de données sensibles : en plus des informations d’identification personnelle (IPP) comme le journal d’appel, les lectures GPS, les données système de navigation internet, les courriels, les images, des messages SMS ou la liste de contacts, il collecte également des données relatives aux communications d’applications tierces comme BlackBerry Messenger, Oovoo, Coco, QQ, SinaWeibo, Skype, Talkbox, TencentWeibo, Voxer, Wechat, WhatsApp et Zello.

Pour le spécialiste en sécurité, « la longue liste de données collectées par ce malware le place parmi les logiciels espions les plus complets que nous ayons rencontrés ». Il avance par la suite que « malgré le fait que les chiffres d’infection soient relativement bas, cette menace reste remarquable, car elle illustre un autre exemple d’une utilisation d’outils légitimes à des fins malveillantes par des auteurs de malwares ».

Source : Symantec

Voir aussi :

Ramnit refait surface moins d'un an après l'offensive d'Europol contre ses serveurs de contrôle, une première pour un botnet bancaire selon IBM

Ramnit refait surface moins d'un an après l'offensive d'Europol contre ses serveurs de contrôle, une première pour un botnet bancaire selon IBM La face cachée des sites de torrent : une étude s'intéresse aux statistiques relatives à la distribution de malwares sur ces types de plateformes

La face cachée des sites de torrent : une étude s'intéresse aux statistiques relatives à la distribution de malwares sur ces types de plateformes

Vous avez lu gratuitement 4 431 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.