Les applications de rencontres s’avèrent particulièrement intéressantes du point de vue de la sécurité en raison de la sensibilité des informations qu'elles protègent. Les gens se montrent discrets sur les personnes qu’ils rencontrent ou avec lesquelles ils ont une aventure. Aussi, il est aisé de comprendre que voir diffuser publiquement ses dernières aventures peut mettre dans l’embarras au niveau de la famille, des amis et même des collègues.

Les applications de rencontres s’avèrent particulièrement intéressantes du point de vue de la sécurité en raison de la sensibilité des informations qu'elles protègent. Les gens se montrent discrets sur les personnes qu’ils rencontrent ou avec lesquelles ils ont une aventure. Aussi, il est aisé de comprendre que voir diffuser publiquement ses dernières aventures peut mettre dans l’embarras au niveau de la famille, des amis et même des collègues.Les comportements se voient modifiés lors de l’utilisation d’une application de rencontre. La perspective de rencontrer une belle femme ou un bel homme fait en sorte que des personnes qui, dans d’autres circonstances se soucieraient beaucoup des informations qu’elles mettent, semblent oublier un moment leur bon sens.

En Chine, un nouvel arrivant a fait son entrée dans le domaine : Tantan, un clone de Tinder disponible sur iOS. Larry Salibra, fondateur et PDG de Pay4Bugs, un service de test qui recherche des bogues produits, s’y est intéressé et avance que « sur la surface, l’application semble plus raffinée que celle qu’elle copie. Cependant, vous constaterez très vite que les apparences peuvent être trompeuses ».

« Contrairement à Tinder, qui utilise Facebook pour vous connecter, Tantan vous demande un numéro de téléphone afin de vous identifier et vous demande ensuite d’entrer un mot de passe. Dans le cadre du processus d’inscription, il demande les informations de profil habituelles pour les réseaux sociaux et vous demande la permission d'utiliser votre position afin de pouvoir trouver des personnes à proximité qui pourraient correspondre à ce que vous recherchez » explique-t-il. Rien d’extraordinaire jusque-là. C’est quand Salibra a décidé de s’intéresser à l’envers du décor qu’il a été surpris.

« Après avoir utilisé l’application pendant quelques minutes, j’ai décidé de chercher à savoir si la beauté de l’application était réelle ou s’il s’agissait juste d’un effet visuel. Ma première étape a été de brancher mon téléphone sur mon ordinateur portable tandis qu’il exécutait l’outil développeur Xcode d’Apple. L’une des fonctionnalités de Xcode vous permet de voir la console du journal de votre téléphone. Cette console du journal apparaît comme une fenêtre de défilement de texte – pensez à un flux Twitter pour les applications qui s’exécutent sur votre téléphone. Elle vous fait savoir ce que votre téléphone et les applications dessus sont en train de faire et vous aide à traquer et corriger les bogues logiciels ».

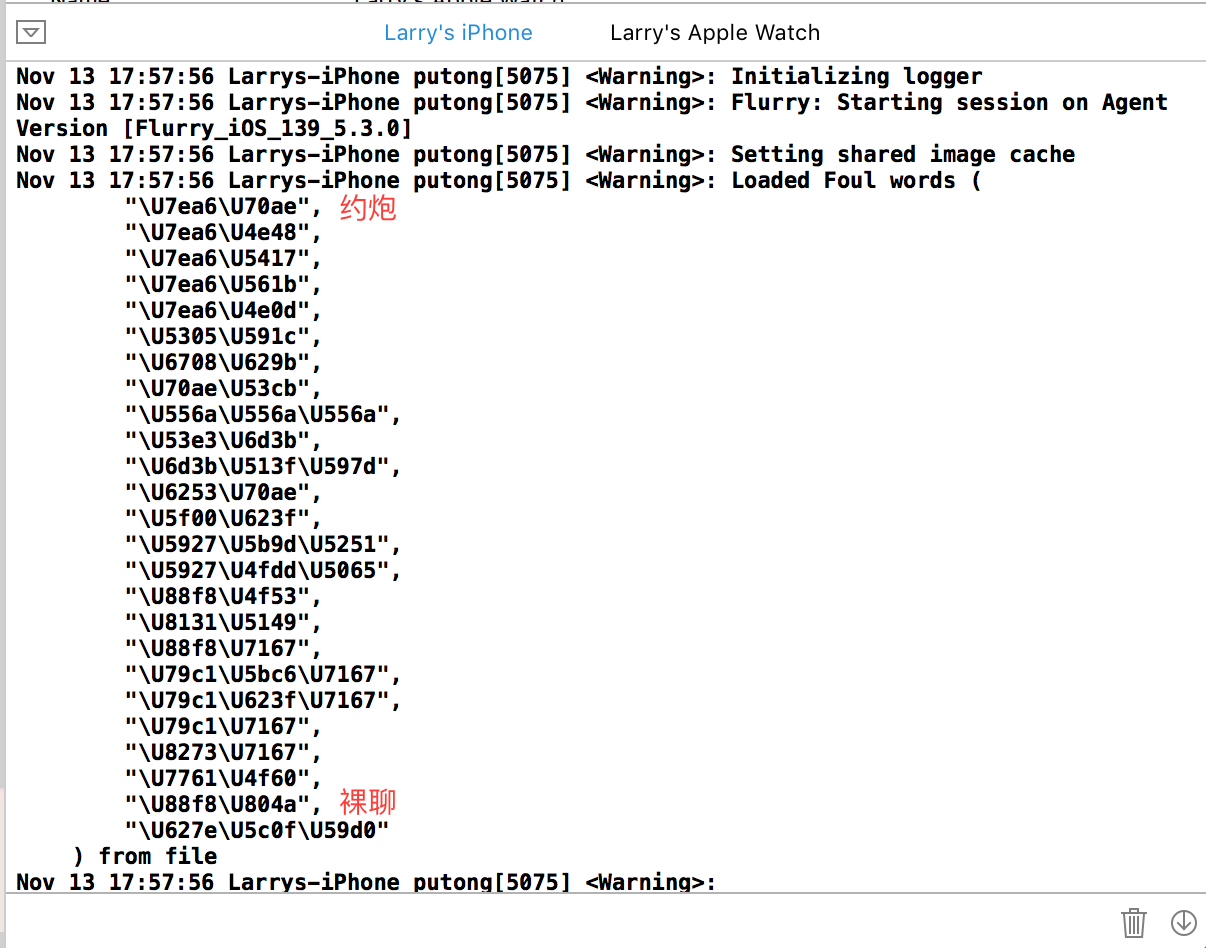

Il a constaté que les développeurs de l’application n’ont pas désactivé leurs messages de débogage. Aussi, « des tonnes d’informations intéressantes étaient envoyées sur la console (…) la liste des mots était écrite en Unicode, ce qui facilitait encore plus la recherche ». Ci-dessous par exemple, une liste de mots censurés.

« Bien sûr, voir les mots censurés c’est amusant, mais il y avait encore plus de choses à voir. En défilant, j’ai vu des noms et des adresses de leurs serveurs et sur les requêtes que l’application faisait clignoter. Cela a semblé étrange qu’une application qui parait si bien écrite en surface soit autant bâclée en dessous ».

Par la suite, il a décidé de savoir quel type d’informations l’application envoyait et comment elles étaient protégées. « J’ai utilisé SSH pour me connecter sur mon routeur maison et j’ai utilisé le programme TCPDUMP pour voir quelle sorte de données transitaient entre l’application Tantan qui s’exécutait sur mon téléphone et les serveurs Tantan. J’ai regardé l’adresse IP des serveurs Tantan puis j’ai commencé à observer et collecter le trafic en me servant de cette commande

| Code : | Sélectionner tout |

tcpdump -i ppp88 host 223.203.222.15 and port 80 -n -s 0 -vvv -w tantan

Il rappelle que les données envoyées entre une application et un serveur doivent être chiffrées afin que les ordinateurs par lesquels elles passent durant son voyage sur internet ne soient pas en mesure de les lire. « Aussi, naturellement, je m’attendais à voir beaucoup de données chiffrées et illisibles passant par mon routeur dans la navigation entre mon téléphone et les serveurs Tantan ». À sa grande surprise, ces informations étaient complètement lisibles : « je pouvais voir le mot de passe que je venais juste d’entrer, mon numéro de téléphone et toutes les personnes avec lesquelles j’ai eu une correspondance. Et si je pouvais lire tout ceci, cela signifie qu’un bon nombre d’autres personnes le peuvent également ».

« D’habitude, lorsque vous voulez faire un reverse engineering d'une API non documentée, pour comprendre comment elle fonctionne vous devrez prendre quelques minutes afin de mettre en place des outils pour décoder le contenu chiffré. Toutefois, les défaillances de sécurité de Tantan rendent évidentes les interactions entre leur application et leurs serveurs. La première chose que j’ai remarquée c’est qu'ils ont stocké un mot de passe fixe dans l'application que l'application doit fournir au serveur avant qu’elle ne soit même autorisée à se connecter pour enregistrer un nouvel utilisateur ou connecter un utilisateur existant. Ce mot de passe, ou secret partagé, est statique et stocké dans chaque copie de Tantan téléchargée à partir de l'App Store. Visiblement, l’objectif est d'empêcher les applications tierces de se connecter au serveur Tantan, mais, sans chiffrement, le secret n'a pas été très secret ».

Par la suite il a créé un nouvel utilisateur. Comme pour le service de messagerie WhatsApp, son numéro de téléphone a été requis puis un code de confirmation lui a été envoyé. Il a été invité à entrer des informations comme ses orientations sexuelles, l’âge de prédilection de sa partenaire ou encore ses hobbies et « toutes ces informations ont été envoyées en texte clair, déchiffrées, sur internet ».

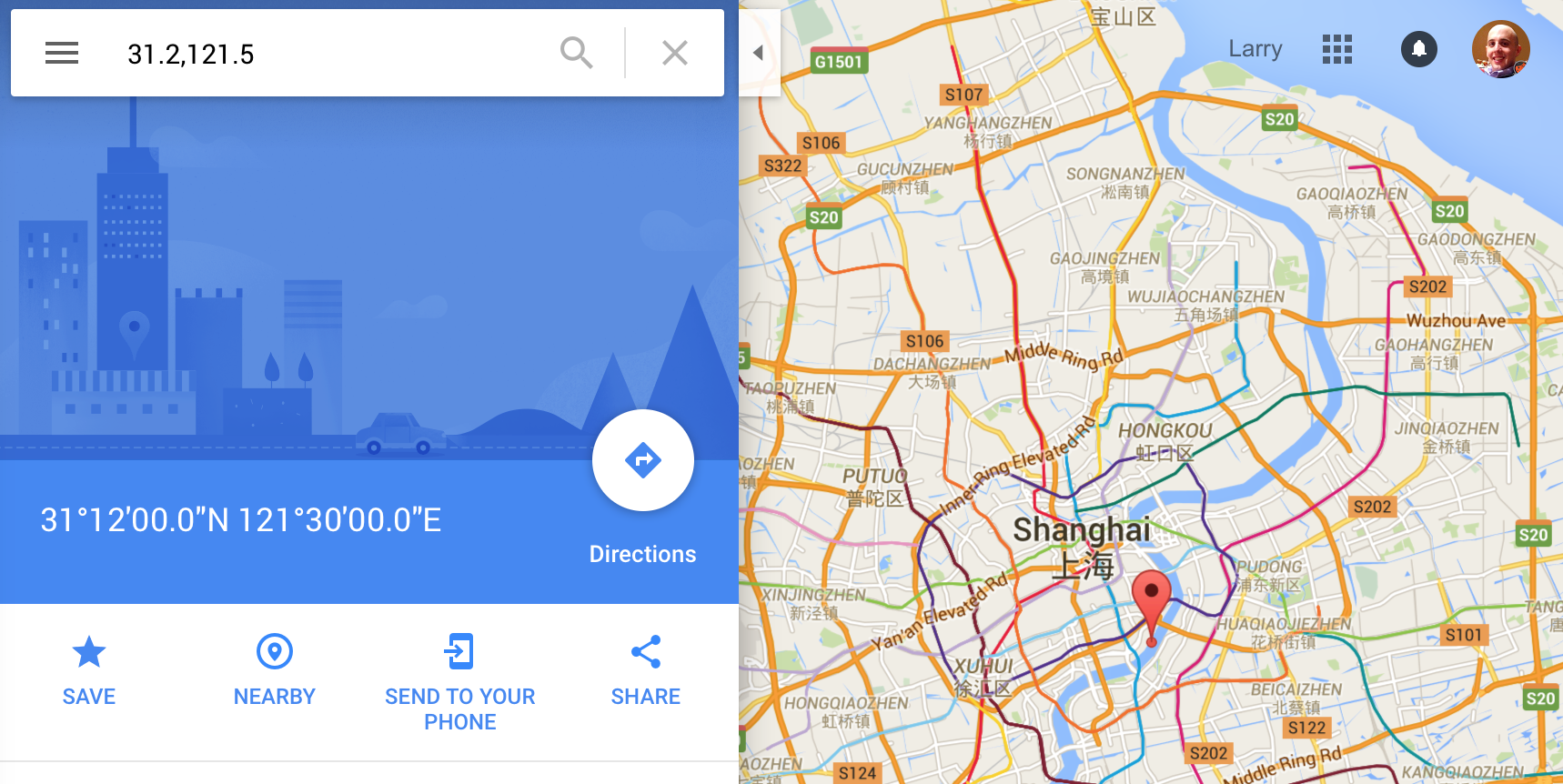

Mais ce n’est pas tout, une fois qu’une correspondance est établie (c’est-à-dire que les deux parties ont fait savoir qu’elles sont intéressées l’une par l’autre), des personnes malveillantes peuvent facilement détecter la position de l’autre et, avec un doute raisonnable, être en mesure de deviner où elles vont. « L'application envoie votre position sur le serveur de Tantan chaque fois qu'elle parle au serveur ... ce qui pourrait être plusieurs fois par minute. Dans Tantan, votre position est envoyée par un en-tête dans chaque demande appelé Géolocalisation. Comme vous pouvez le constater, notre latitude et notre longitude sont envoyées avec un numéro indiquant l'emplacement de votre téléphone. En utilisant ces chiffres dans une application de cartographie comme Google Maps, non seulement quelqu'un qui regarde votre connexion Tantan peut dire où vous êtes, mais en plus faire une estimation raisonnable de l'endroit où vous vous dirigez », a prévenu Salibra.

C’est en mars dernier que Salibra a informé Tantan de ces failles dans son application. Huit mois après, parce qu’il n’a toujours pas eu de retour, il a décidé de publier ce billet et a remarqué que « après 8 mois et de nombreuses mises à jour de l’application, Tantan n’utilise toujours pas de sécurité basique HTTPS pour protéger la vie privée de ses utilisateurs ou même leurs mots de passe, malgré la recommandation d’Apple aux développeurs d’applications ». Il a été contacté par Yu Wand, le fondateur et PDG de Tantan, qui a promis que les failles qu’il a évoquées seront corrigées dans les versions à venir.

Source : blog Larry Salibra

Voir aussi :

Des chercheurs ont trouvé des failles dans le système de protection de mots de passe d'Ashley Madison qui fait appel à la fonction de hash bcrypt

Des chercheurs ont trouvé des failles dans le système de protection de mots de passe d'Ashley Madison qui fait appel à la fonction de hash bcrypt