En septembre dernier, des hackers ont mis sur pied une version modifiée de l’EDI Xcode qui embarquait le malware XcodeGhost, lequel a été diffusé par la suite auprès des développeurs d’applications Mac OS X et iOS, infectant ainsi les projets légitimes.

En septembre dernier, des hackers ont mis sur pied une version modifiée de l’EDI Xcode qui embarquait le malware XcodeGhost, lequel a été diffusé par la suite auprès des développeurs d’applications Mac OS X et iOS, infectant ainsi les projets légitimes. Ryan Olson, directeur de la section Threat Intelligence pour le compte de Palto Alto Networks, avait avancé que la version contrefaite de Xcode a été téléchargée depuis un serveur en Chine que les développeurs auraient pu utiliser parce qu’ils permettent un téléchargement plus rapide que s’il était fait depuis des serveurs basés aux USA.

De nombreuses applications se sont vues infecter, touchant ainsi des centaines de millions d’utilisateurs. Parmi elles figuraient des applications populaires comme WinZip, CamScanner Pro (qui permet de scanner des cartes de visite pour préremplir les fiches de contact), mais également WeChat (qui revendique près de 500 millions d’utilisateurs, toutes plateformes confondues) en version 6.2.5.

Au vu de l’ampleur des dégâts, Apple a été forcé de réagir. Christine Monaghan, porte-parole d’Apple, a assuré que « nous avons retiré les applications de l’App Store que nous savons avoir été conçues avec ce logiciel pirate. Nous sommes en discussion avec les développeurs afin de nous assurer qu'ils utilisent bien la version légitime de Xcode pour recompiler leurs applications ». De leur côté, les éditeurs ont proposé aux utilisateurs de télécharger un correctif.

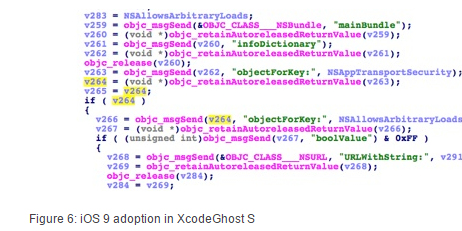

Pourtant, la menace XcodeGhost plane encore. Dans un billet, les chercheurs de l’expert en sécurité FireEye ont avancé qu’une nouvelle version de XcodeGhost baptisée XcodeGhost S a été développée et peut également toucher la plateforme iOS 9.

Avec iOS 9, Apple a introduit NSAppTransportSecurity afin d’améliorer la sécurité de la connexion serveur client. Par défaut, seules les connexions sécurisées sont autorisées sur iOS 9. C’est à cause de cette limitation que les versions précédentes de XcodeGhost n’arrivaient pas à se connecter au serveur C&C en utilisant HTTP. Cependant, Apple a également permis aux développeurs d’ajouter des exceptions (NSAllowsArbitraryLoads) depuis Info.plist pour autoriser les connexions HTTP. L’échantillon XcodeGhost S qui a été récupéré par les chercheurs lit le paramètre NSAllowsArbitraryLoads au niveau de l’entrée NSAppTransportSecurity dans Info.plist puis choisit des serveurs C&C différents en fonction de ce paramètre.

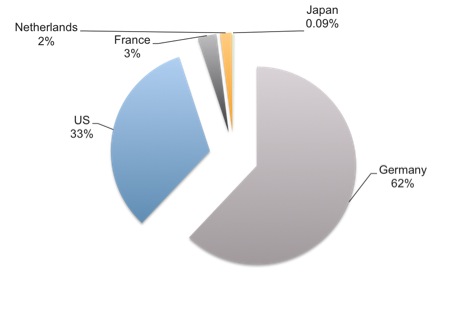

« Après avoir surveillé les activités liées à XcodeGhost pendant quatre semaines, nous avons remarqué que 210 entreprises avaient des applications infectées par XcodeGhost dans leur réseau, ce qui a généré plus de 28 000 tentatives de connexion avec les serveurs C&C de XcodeGhost », ont expliqué les chercheurs. Ci-dessous, les cinq pays avec lesquels XcodeGhost a tenté une connexion.

En tête figure l’Allemagne avec 62 pour cent des tentatives, suivi par les États-Unis qui ont enregistré 33 pour cent des tentatives. La France vient en troisième position avec 3 pour cent des tentatives, bien loin derrière les deux premiers.

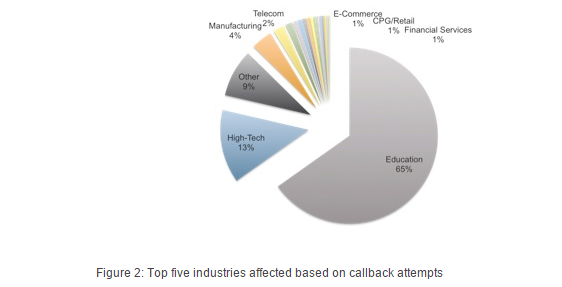

Les chercheurs se sont également intéressés aux types d’industries qui étaient visés par les attaques. Avec plus de la moitié des infections (65 pour cent), c’est principalement le secteur de l’éducation qui a été la cible de ce logiciel malveillant. Le secteur technologique vient en second avec 13 pour cent des attaques.

Ils ont constaté que le trafic C&C de XcodeGhost peut être détourné pour :

- distribuer des applications en dehors de l’App Store ;

- forcer l’ouverture d’une l'URL ;

- promouvoir énergiquement toute application dans l'App Store en lançant directement la page de téléchargement ;

- exécuter des fenêtres de type pop-up pour amorcer une attaque par hameçonnage.

Source : FireEye