Dans les réseaux criminels, il est aisé de se procurer un kit de construction de malware qui permet de mettre sur pied du code malveillant partant de certains modèles ou même d’applications légitimes dans certains cas. Durant leurs recherches, les experts de McAfee ont identifié un nouveau venu dans cette famille ; un éditeur de ransomware relativement simple d’utilisation qui devient de plus en plus populaire dans l’écosystème criminel et intéresse les escrocs en tout genre.

Dans les réseaux criminels, il est aisé de se procurer un kit de construction de malware qui permet de mettre sur pied du code malveillant partant de certains modèles ou même d’applications légitimes dans certains cas. Durant leurs recherches, les experts de McAfee ont identifié un nouveau venu dans cette famille ; un éditeur de ransomware relativement simple d’utilisation qui devient de plus en plus populaire dans l’écosystème criminel et intéresse les escrocs en tout genre.Baptisé Tox, l’éditeur de ransomware est disponible en ligne depuis le 19 mai sur le réseau en oignon. Sur la page de présentation, les développeurs expliquent que « nous avons développé un virus qui, une fois ouvert dans un système d’exploitation Windows, chiffre tous les fichiers. Une fois que le processus est terminé, il affiche un message demandant de payer une rançon à une adresse bitcoin pour déverrouiller les fichiers ».

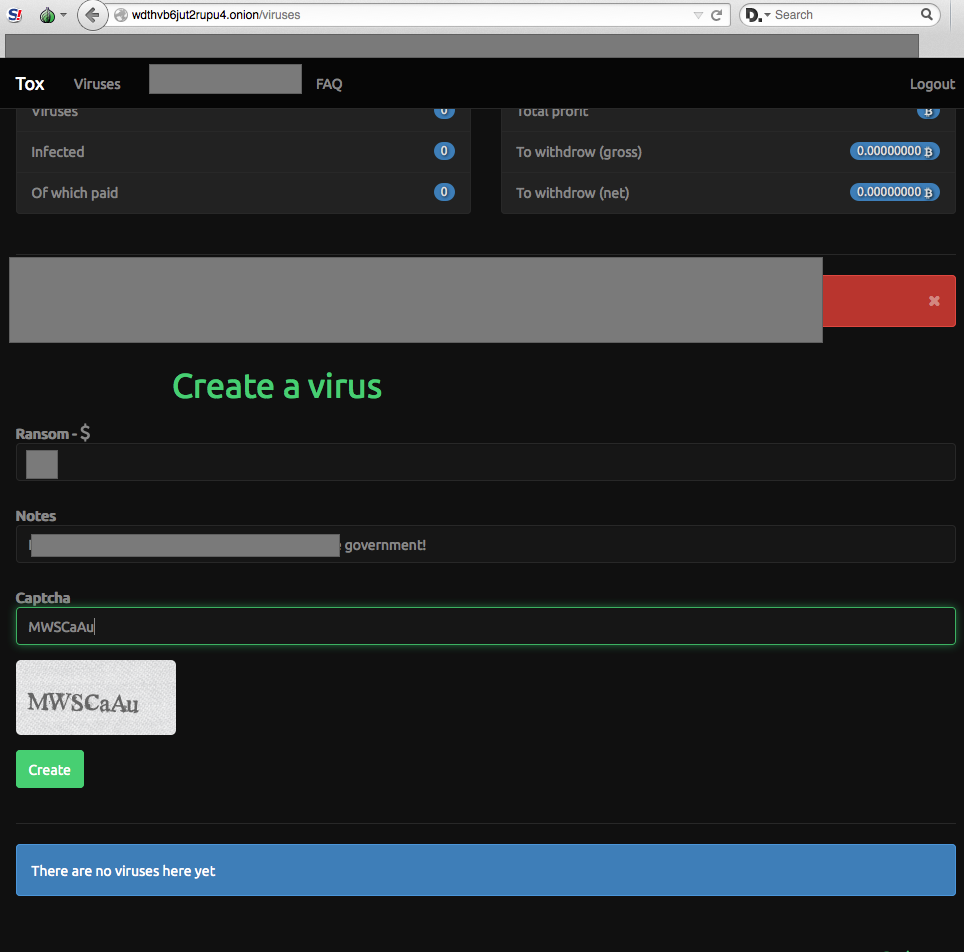

Les développeurs expliquent aux potentiels utilisateurs de Tox qu’il est relativement aisé de créer un ransomware en quelques simples étapes : décider du montant exigible, entrer sa « cause », soumettre le captcha. Vous pouvez voir un exemple de configuration ci-dessous.

Pour ceux d’entre vous qui se demandent ce que les créateurs du virus gagnent en proposant leur logiciel gratuitement, sachez qu’ils prélèvent directement un pourcentage du montant de la rançon payée par chacune des victimes. Et, pour s’assurer de l’anonymat des paiements, ils ont opté pour un paiement en bitcoin et le réseau en oignon Tor. Ils assurent également que le taux de détection des virus générés par la plateforme est relativement bas.

« Une fois que vous avez téléchargé votre virus, vous devez infecter des gens (oui, vous pouvez utiliser un spam pour infecter les gens avec le même virus). Comment ? Ce sera à vous d’en décider. Mais la pratique la plus commune est par pièce jointe dans un courriel. Si vous décidez de suivre cette méthode, assurez-vous que votre fichier soit placé dans un zip pour prévenir toute détection éventuelle d’antivirus ou d’antispam », expliquent-ils. Et d'ajouter « la partie la plus importante : les bitcoins payés par la victime seront crédités dans votre compte. Nous garderons uniquement 30 % de frais du montant. Aussi, si vous spécifiez une rançon de 100 dollars, vous en obtiendrez 70 dollars et nous 30 dollars. Cela vous convient-il ? ».

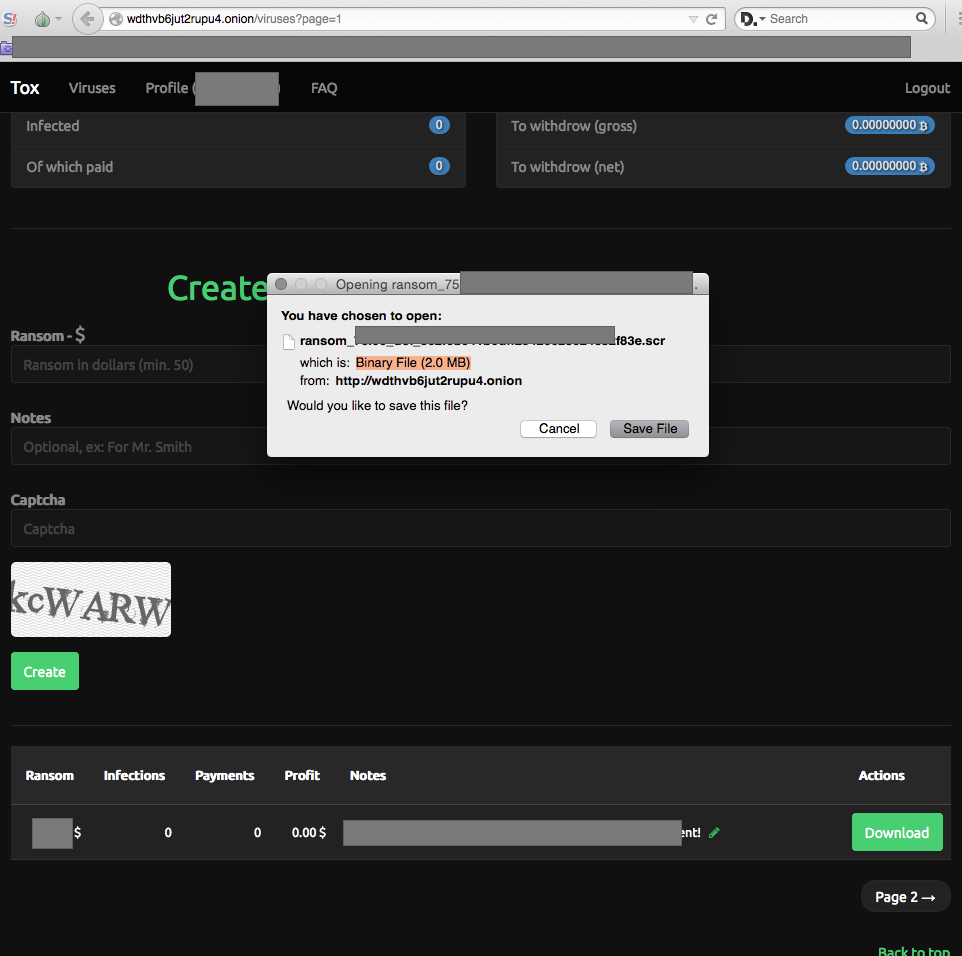

Le modèle généré utilisé par les développeurs derrière Tox est aussi simple qu’efficace. Le constructeur de malware génère un fichier exécutable qui pèse pratiquement 2 Mo et se présente comme étant un fichier .scr, une extension qui est utilisée par les écrans de veille sur Windows. Ce sont donc des fichiers particulièrement susceptibles de contenir des virus ou des logiciels malveillants, car n'importe quel programme Windows portant l'extension SCR s'exécute lorsque l'utilisateur double-clique dessus. Les utilisateurs novices s'en méfient en général moins.

Depuis leurs comptes, les utilisateurs de Tox peuvent voir l’avancement de leurs campagnes et l’argent qui a déjà été généré. Un module de statistiques leur permet également d’analyser les performances victime par victime, et en temps réel. Ils peuvent même être conseillés sur la manière d’utiliser leur service par des experts en la matière au travers d’une session chat.

Les utilisateurs de Tox peuvent donc propager le virus en utilisant un moyen de leur convenance et recevront des fonds directement dans les adresses Bitcoin qu’ils ont fournies en s’inscrivant. Cependant, les experts de McAfee expliquent que le malware manque de complexité et d’efficacité dans la mesure où les développeurs ont laissé plusieurs strings d’identification dans le code.

« Le logiciel malveillant généré par Tox est compilé en MinGW et utilise un chiffrement AES pour chiffrer les fichiers clients via la bibliothèque Crypto++. CryptoAPI de Microsoft est utilisé pour la génération de clé », explique McAfee. Les experts ont soulignés que plusieurs acteurs dans le marché pourraient s’inspirer de ce modèle de vente et ils s’attendent à ce que les logiciels développés deviennent de plus en plus perfectionnés.

Source : McAfee