À cette heure post-Snowden où l’ancien contractuel de la NSA a dévoilé à la face du monde les exactions de la NSA, certains d’entre nous songent peut-être à mieux protéger leur vie en ligne. Voici une liste de 21 trucs et astuces pour vous aider à y parvenir. Bien évidemment, vous pourrez participer en rajoutant des éléments à cette liste, en relevant les forces et faiblesses de ses éléments ou en apportant des alternatives.

À cette heure post-Snowden où l’ancien contractuel de la NSA a dévoilé à la face du monde les exactions de la NSA, certains d’entre nous songent peut-être à mieux protéger leur vie en ligne. Voici une liste de 21 trucs et astuces pour vous aider à y parvenir. Bien évidemment, vous pourrez participer en rajoutant des éléments à cette liste, en relevant les forces et faiblesses de ses éléments ou en apportant des alternatives. 1. Sécurisez les services mails avec des extensions

Si vous utilisez un service populaire de courriel à l’instar de Gmail ou encore Yahoo Mail et que, pour une raison ou pour une autre, vous n’avez ou ne pouvez pas faire la transition vers un service de gestion de courriels plus sécurisé, il faudrait peut-être envisager d'installer Mailvelope. Il s’agit d’une extension à destination du navigateur Google Chrome ou Mozilla Firefox qui apporte le chiffrement OpenPGP à votre service de gestion de courriels. Des extensions similaires existent, comme SecureGmail, qui chiffre et déchiffre les courriels que vous envoyez par Gmail. Faire usage de cette extension signifie que le texte en clair ne transitera pas par les serveurs de Google. Les bénéficiaires devront à leur tour installer l'extension afin de déchiffrer et lire les messages chiffrés.

2. Le mode Privé/INCOGNITO

Il s’agit probablement d’une des options de confidentialité basiques les plus répandues. Les navigateurs les plus populaires que sont Google Chrome, Internet Explorer, Mozilla Firefox et Safari embarquent tous un mode de navigation privé dans leurs réglages respectifs. Une fois qu’elle est activée, le navigateur ne stocke plus de cookies ou votre historique internet sur votre ordinateur. Sur un navigateur comme Chrome, les extensions ne fonctionnent pas sous ce mode à moins que vous ne donniez une autorisation spécifique. Même si la portée d’un tel mode est très limitée (par exemple cacher votre historique de navigation à vos proches/collègues), la navigation privée ne cache pas votre identité et votre adresse IP peut encore être suivie.

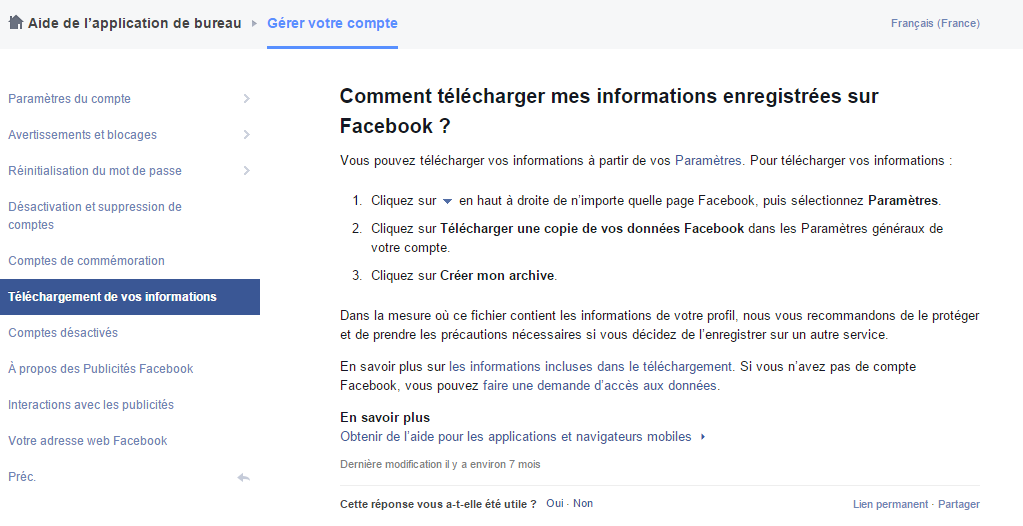

3. NE PAS utiliser les médias sociaux

Les sites de réseautage social de la trempe de Facebook, Google Plus ou Twitter ont glané une quantité gigantesque de données à caractère personnel de milliards d’utilisateurs. Un tour vers les réglages de Facebook (facebook.com/settings) puis un clic sur le lien indiquant de « télécharger une copie de vos données Facebook » et vous serez peut-être surpris de voir la quantité d’informations qui y figure. Vos publications, les évènements auxquels vous avez été convié et auxquels vous avez participé (ou pas), les moments et les lieux de vos connexions, toutes ces informations sont enregistrées. Il ne faut pas se leurrer, des niveaux similaires de récolte de données se produisent sur les grands sites de média sociaux. La meilleure façon pour vous de vous assurer que vous ne donnez pas ce genre d’informations reste de supprimer purement et simplement vos comptes. Si vous optez pour la désactivation de votre compte, il faut savoir que ce n’est pas la même chose que la suppression : ce serait un peu comme activer un mode d’hibernation ; toutes les informations seront stockées et pourront être réactivées dès lors que vous revenez sur votre décision. La suppression sera donc préférable à la désactivation dans le cas où vous souhaitez effacer complètement les informations stockées.

4. Gérez et bloquez les outils de suivi

Une grande quantité de sites Web suivent et recueillent les habitudes de navigation des utilisateurs qui les visitent. Ces outils de suivi sont invisibles et la plupart des gens ne sont pas conscients du fait qu'ils sont objet d'un suivi. Ghostery est une extension de navigateur gratuit et qui plus est disponible sur tous les principaux navigateurs Web. Cet outil va révéler ces trackers. Vous pourrez alors décider avec lesquels vous êtes à l'aise ainsi que ceux que vous aimeriez bloquer. En tout, Ghostery garde la trace de plus de 1 900 entreprises. Chaque entreprise a un profil dans la bibliothèque de connaissances Ghostery, vous permettant de savoir qui sont les personnes qui s’intéressent à vos activités en ligne, mais également les raisons qui motivent leur action afin de mieux vous conseiller sur l’attitude à adopter.

5. Chiffrez vos courriels

La plupart des services de messagerie électronique populaires célèbres (comme Gmail, Hotmail, Yahoo Mail, Outlook) ne sont pas particulièrement des défenseurs de la vie privée. Pour des courriels totalement chiffrés avec Pretty Good Privacy (PGP), il faut envisager de s’abonner auprès d’un fournisseur plus sécuritaire. Hushmail est actuellement très populaire, il fournit un compte de messagerie privé, sans publicité, un chiffrement intégré et des alias de messagerie illimités. Un service gratuit limité est offert, avec plus de fonctionnalités disponibles pour un abonnement mensuel. Cependant, il faut rappeler qu’Hushmail n’est pas au-dessus de la loi et a été, par le passé, contraint de révéler des données de l'utilisateur aux autorités américaines suite à une ordonnance du tribunal. La société enregistre également les adresses IP des utilisateurs. MyKolab propose un service similaire, mais à la différence qu’il n'a pas révélé d'informations relatives à ses utilisateurs par le passé. Ce qui pourrait changer si les autorités disposaient d’un mandat.

6. Utilisez des adresses mails temporaires

Des adresses mails jetables (DEAs – Disposable Email Adresses) sont anonymes et temporaires. Elles permettent aux utilisateurs de créer rapidement de nouvelles adresses e-mail au fur et à mesure où ils en ont besoin et qui peuvent par la suite être abandonnées après usage. Ceci peut s’avérer particulièrement utile pour éviter de recevoir des spams lorsque vous complétez des formulaires sur des sites qui nécessitent une adresse mail avant de vous permettre de continuer. Gardez votre adresse électronique réelle loin des spammeurs est essentiel pour protéger votre identité en ligne et les DEA s’avèrent être une excellente solution. Parmi les fournisseurs les plus populaires de ce genre de service figurent Guerrilla Mail et Mailinator. Il convient de préciser que la plupart des DEA ne sont pas particulièrement sécurisés. Aussi, il n’est pas conseillé d'utiliser ces services pour envoyer des informations sensibles, mais plutôt de les utiliser comme un moyen d'éviter de donner vos propres informations dans des situations où vous êtes obligé de le faire.

7. VPN

Les réseaux privés virtuels (VPN) font partie des moyens les plus efficaces pour protéger votre vie privée en ligne. Un VPN cache essentiellement votre adresse IP (votre identifiant unique en ligne) et gère toutes vos données en ligne via un tunnel virtuel sécurisé et chiffré, ce qui peut empêcher les sites web de suivre votre activité en ligne ou même de savoir depuis quel pays vous surfez sur le web. Le choix de VPN est suffisamment conséquent : vous pourrez opter pour Hotspot Shield, TorGuard, CyberGhost ou HideMyAss qui sont parmi les plus populaires qui sont actuellement disponibles. Précisons que la plupart d'entre eux nécessitent une petite redevance mensuelle d'abonnement et ils n’offrent pas tous la même liste de caractéristiques. Alors, prenez la peine de chercher celles qui vous conviennent le mieux avant de vous décider.

8. TOR

Développé à l'origine avec l'US Navy dans l’optique de trouver un moyen de protéger les communications gouvernementales, Tor est un réseau de « tunnels virtuels qui permet aux individus ainsi qu’à des groupes d’améliorer leur vie privée, mais aussi leur sécurité sur Internet ». Le réseau d'anonymat Tor permet d'accéder au web «profond»/«caché », où les sites Web peuvent être créés de façon anonyme et les individus peuvent communiquer en privé entre eux. Lorsque vous utilisez le navigateur Tor (qui peut être téléchargé gratuitement depuis torproject.org), il est très difficile pour les sites web ou des individus de suivre votre activité en ligne et d’avoir des informations sur votre emplacement. Cependant, bien que Tor soit très efficace pour protéger votre anonymat en ligne, il peut s’avérer être lent, compliqué et restrictif. Il est également intéressant de noter que tandis que le réseau peut et a été utilisé à de bonnes fins, il a également été utilisé à des fins illicites telles que la vente et la distribution de médicaments et images d'abus d'enfants.

9. Serveur proxy

Un serveur proxy est un ordinateur à travers lequel votre activité en ligne peut être traitée, agissant essentiellement comme un intermédiaire entre votre ordinateur et l'Internet. En tant que tel, cela peut être un excellent moyen de maintenir votre anonymat en ligne puisque le proxy va s’occuper de masquer votre adresse IP avec la sienne. Si le proxy est basé dans un autre pays que le vôtre, vous pourrez alors tromper les sites ainsi que les outils de suivi qui vont penser que vous naviguez depuis un autre pays/continent. Il y a plusieurs façons d'utiliser un proxy et il y a divers services gratuits et payants qui vous sont proposés. HideMyAss.com/proxy dispose d'un service de proxy web gratuit limité que vous pouvez commencer à utiliser immédiatement si vous souhaitez essayer.

10. HTTPS Everywhere

Le Protocole de transfert hypertexte sécurisé (HTTPS) est la version chiffrée de HTTP, le protocole technologique qui détermine comment les serveurs Web et les navigateurs répondent à des commandes et comment les messages sont envoyés et reçus. L’add-on HTTPS Everywhere de l'Electronic Frontier Foundation (EFF) en est un peu une extension (disponible sur Google Chrome, Mozilla Firefox et Opera) qui oblige les sites web à utiliser HTTPS, même s’ils ont adopté par défaut http qui s’avère moins sécurisé et surtout pas chiffré. L’EFF a cependant reconnu qu’il est encore possible pour « certains attaquants de briser HTTPS », mais cela ne voudrait pas dire que ce soit une mauvaise idée d'installer leurs extensions en HTTPS qui se trouvent beaucoup plus sûres que HTTP et contribueront sans aucun doute à protéger la vie privée et à maintenir par conséquent l’anonymat. Il faut rappeler qu’EFF est une organisation à but non lucratif qui cherche à défendre les libertés civiles dans le monde numérique.

11. Détruisez les cookies

Les cookies sont de petits morceaux de code qui sont automatiquement téléchargés à partir d'un site web et stockés sur votre système. Les cookies permettent aux sites Web de se rappeler rapidement et facilement si vous avez été là avant (si c’est le cas, alors le site peut par exemple modifier certaines variables sur la base des informations qui ont été stockées dans le cookie afin de vous donner une expérience plus personnalisée et potentiellement utile). Il en existe de plusieurs types et leur utilité varie d’un type à l’autre. Cependant, certains cookies peuvent s’avérer être très intrusifs : par exemple la consignation d’informations telles que le nombre de fois où vous avez visité un site web particulier, le nombre de clics que vous avez effectué ou le contenu que vous semblez préférer à la lecture. De temps en temps, il faudrait penser à débarrasser votre système de tous les cookies. Certes, ce ne sera pas faire grand-chose pour protéger votre anonymat, mais il sera plus difficile pour les sites web d’apprendre et comprendre vos habitudes de lectures par exemple. Vous pouvez supprimer les cookies directement depuis votre navigateur ou utiliser des logiciels comme CCleaner qui s’avère être un outil libre et puissant.

12. Utilisez des moteurs de recherche alternatifs

Comme la plupart des gens, vous utilisez probablement Google pour effectuer vos recherches en ligne. Google est un moteur de recherche indéniablement précise, rapide et efficace qui a su se hisser au sommet du marché. Cependant, il se sert en grande partie de son système de recherche personnalisé. C’est une fonction qui fait appel à votre historique de recherche passé, plutôt que de compter uniquement sur les mots clés que vous avez entrés dans la barre de recherche afin de vous présenter les résultats les plus pertinents pour vous. Pour ce faire, Google conserve la trace de vos habitudes de recherches d’un certain nombre de façons, y compris par les cookies du navigateur. Si vous voulez vraiment vous assurer que Google ne suive pas vos recherches, pensez à utiliser un moteur de recherche entièrement différent, comme DuckDuckGo qui avance qu’il ne fera pas et « met l'accent sur la protection de la vie privée des utilisateurs effectuant des recherches ».

13. Utilisez des navigateurs alternatifs

Google Chrome, Mozilla Firefox et Internet Explorer sont très populaires, mais offrent-ils un niveau de sécurité à la hauteur de leur potentiel ? Si vous préférez faire l’expérience d’une navigation web avec un logiciel qui présente une approche relativement plus sérieuse à la sécurité, pourquoi ne pas envisager d'essayer un navigateur axé sur la vie privée comme Dooble, Comodo Dragon ou SRWare Iron ? Cependant, il faut garder à l’esprit que les méthodes de sécurité supplémentaires sont assez limitées et ne contribueront pas grandement à protéger d’elles-mêmes votre anonymat de manière générale. Par conséquent, vous devrez utiliser en parallèle d’autres mesures. En outre, vous pourrez probablement trouver un niveau de sécurité de service comparable si vous désactiviez les cookies tiers et vous bloquiez toutes les données de localisation dans les paramètres du navigateur que vous utilisez régulièrement en plus d’installer diverses extensions et plugins focalisés sur la protection de la vie privée et de l’anonymat tels que Ghostery ou Mailvelope.

14. Au revoir Dropbox

Edward Snowden, l’ancien contractuel de la NSA, a indiqué que le service de stockage Cloud Dropbox est «hostile à la vie privée», ce qui est somme toute assez accablant. Pour ceux qui sont sensibles à cette accusation de Snowden (ou qui ne veulent tout simplement plus utiliser partager leurs fichiers par ce système), il existe un certain nombre de solutions de rechange qui offrent un meilleur niveau de protection de vos renseignements personnels. Pour sa part, Snowden recommande SpiderOak, qu’il décrit comme un service zero-knowledge de sauvegarde, partage, synchronisation et accès de données chiffrées. Vous pouvez utiliser une version limitée de ce service dans le cadre d’un essai gratuit, que vous pourrez aisément retrouver sur leur site web. Pour un abonnement, vous devez compter dans les 12 dollars par mois. Toutefois, si vous cherchez simplement à partager rapidement vos fichiers, petits ou grands, de façon anonyme et gratuitement, essayez donc OnionShare. Il n'a pas autant de fonctionnalités que SpiderOak, mais il fait du bon travail.

15. Changez votre téléphone

Rester anonyme en utilisant un smartphone peut être quelque peu délicat. De nombreuses applications voudront avoir une autorisation d’accès par défaut à de nombreux paramètres de votre appareil. De plus, la connexion aux réseaux publics lors de vos déplacements demeure un excellent moyen de potentiellement exposer vos données. Bien que les deux systèmes d’exploitation que sont iOS 8 d’Apple et Android 5.0 Lollipop adoptent désormais de bonnes mesures de chiffrement, il y a une option qui peut être un peu plus extrême : le Blackphone. Ce smartphone présenté comme étant « à l’épreuve de la NSA » prétend fournir des fonctionnalités de confidentialité pour les messages textes, les courriels, la navigation Web ainsi que les appels téléphoniques. Jusqu'ici les avis ont plutôt été positifs.

16. Utilisez un gestionnaire de mot de passe

Si vous avez un mot de passe qui peut être facilement deviné, forcé ou volé, parce que vous avez une mauvaise mémoire pour ce genre de chose, alors vous pouvez dire adieu à votre anonymat. Cela est particulièrement vrai si vous utilisez le même mot de passe sur l’ensemble (ou une bonne partie) des sites/services internet que vous parcourez/utilisez. Une excellente façon d'améliorer la sécurité de votre mot de passe est d'utiliser un gestionnaire de mot de passe, comme LastPass. LastPass enregistre tous vos mots de passe et ne vous demande de vous rappeler que d’un seul mot de passe, faisant en sorte que la gestion de multiples mots de passe différents soit facilitée, ce qui contribue à améliorer votre sécurité en ligne et protéger votre anonymat.

17. Utilisez des systèmes d’exploitation centrés sur la sécurité

S’il y a des fournisseurs de services de courriel, des constructeurs de smartphones et des éditeurs de navigateurs web qui mettent un accent particulier sur la sécurité, n’avez-vous pas pensé à utiliser un système d'exploitation qui est également centré sur la sécurité ? Whonix fournit ce genre de service : il s’agit d’un système d'exploitation open source qui met l'accent sur l'anonymat, la confidentialité et la sécurité. Basé sur le réseau Tor, Whonix est aussi anonyme qu’un système d’exploitation puisse être avant de devenir trop gênant pour un utilisateur lambda. Whonix s’exécute en deux parties, « une qui exécute uniquement Tor et agit comme une passerelle ... L'autre ... qui est sur un réseau complètement isolé. Seules les connexions à travers Tor sont possibles ». Il est possible de le télécharger gratuitement depuis whonix.org.

18. Passez à une monnaie anonyme

Le Darkcoin est une monnaie numérique cryptographique open source basé sur le code logiciel Bitcoin. Il est destiné à être une version plus privée de Bitcoin (qui se targue généralement de sa transparence) et il est présenté comme la première crypto-monnaie anonyme du monde. Trouver des vendeurs qui acceptent des Darkcoin peut être difficile (Darkcoin a son propre répertoire marchand que vous pouvez parcourir ici http://tinyurl.com/qzo398u), mais, une fois que c’est le cas, vos transactions financières sont bel et bien cachées et, en théorie, demeurent entièrement anonymes.

19. Faites appel aux machines virtuelles

Utiliser une machine virtuelle est un excellent moyen de travailler sur des dossiers sensibles (ou d'en ouvrir des douteux) sans crainte de l'espionnage en ligne ou une infection potentielle de son système principal. Une machine virtuelle est essentiellement un deuxième ordinateur « virtuel » que vous hébergez au sein de votre système d'exploitation principal au même titre qu’une application. Supposons que vous vouliez télécharger un fichier JPG depuis une pièce jointe, mais vous craignez qu’elle ne soit infectée par un keylogger ou une autre forme de virus qui pourrait compromettre votre anonymat. Le premier réflexe consisterait probablement à ne pas télécharger la pièce jointe du tout. En dehors du fait de scanner la pièce jointe, pour examiner de façon plus sûre le fichier en question vous pourrez avoir recours à un logiciel de virtualisation comme VirtualBox, pour installer une machine virtuelle sur votre système. Il est préférable d'utiliser un système d'exploitation sécurisé pour cela, donc une version distribuée de Linux ne serait pas une mauvaise idée. Vous pourrez ensuite télécharger le fichier sur la machine virtuelle avant d’arrêter la connexion internet de votre machine virtuelle et d’ouvrir le fichier JPG. Une fois que vous en aurez terminé avec ce fichier, vous pourrez le supprimer depuis votre système virtuel, ne laissant aucune trace derrière et n’étant pas inquiété par des problèmes de sécurité potentiels.

20. Évitez JavaScript

JavaScript est utilisé sur tout le web et peut fournir des informations détaillées sur votre système à n’importe quel site qui en fait usage. La plupart du temps il s’agit d’une opération sans danger qui est souvent utilisée pour améliorer votre expérience de navigation ou dispatcher des annonces plus personnalisées et pertinentes pour vous. Cependant, certains de ces renseignements personnels ou système peuvent et ont été victimes de divulgations par le passé. Désactiver complètement JavaScript n’est pas vraiment une solution viable puisqu’un grand nombre de sites Web vont vous demander d’activer JavaScript afin de s’afficher correctement. Toutefois, vous pouvez installer une extension dans votre navigateur qui vous permettra d’établir une liste noire ou une liste blanche des activités JavaScript, vous donnant plus de contrôle sur la manière et les endroits où vos informations sont utilisées. NoScript et ScriptSafe sont deux des choix parmi les plus populaires et ils sont très faciles à prendre en main.

21. Détruisez toutes technologies et vivez dans une grotte

Au final, la seule façon de rester véritablement anonyme en ligne est de ne jamais aller en ligne en premier lieu. Si vous avez déjà utilisé internet, supprimez tous les comptes que vous avez créés, éteignez votre ordinateur et brisez-le en mille morceaux. Vous aurez toujours laissé une empreinte numérique de quelque sorte dans votre sillage, mais fort heureusement elle ne sera pas particulièrement significative. Si vous utilisez cette méthode extrême, vous devriez également casser votre smartphone, votre tablette et même votre smart TV (ils nous écoutent et nous observent désormais). Maintenant que vous vous êtes détaché de toutes ces technologies connectées qui faisaient partie de votre vie, vous pouvez aller vivre en exil (pourquoi pas dans une grotte ?) de sorte que vous ne soyez pas retenté par le monde en ligne. À ce stade, vous aurez probablement acquis l’anonymat le plus complet qui soit.

Source : The Guardian

Et vous ?

Qu'en pensez-vous ? Utilisez-vous déjà un ou plusieurs éléments de cette liste ? Si oui, lesquels? Se sont-ils avérés efficaces ?

Qu'en pensez-vous ? Utilisez-vous déjà un ou plusieurs éléments de cette liste ? Si oui, lesquels? Se sont-ils avérés efficaces ? Pouvez-vous proposer un élément à ajouter ?

Pouvez-vous proposer un élément à ajouter ?