La firme de sécurité ESET a publié les résultats de son analyse sur l'exploitation de Windows en 2014. Le rapport contient des informations sur les vulnérabilités dans Microsoft Windows et Office en 2014. Plus précisément, il comprend entre autres, les vulnérabilités découvertes et corrigées dans Microsoft Windows et Office, les types d'attaques menées pour exploiter ces vulnérabilités et les techniques d'atténuation pour le navigateur Web Internet Explorer de Microsoft (IE).

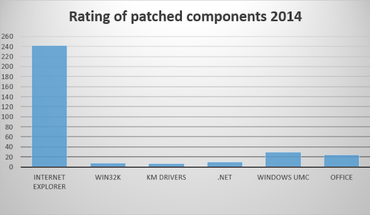

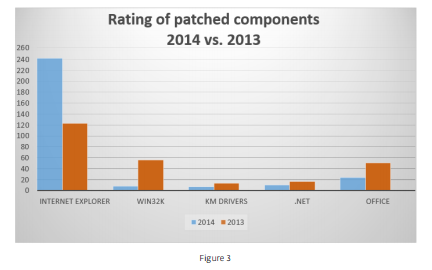

La firme de sécurité ESET a publié les résultats de son analyse sur l'exploitation de Windows en 2014. Le rapport contient des informations sur les vulnérabilités dans Microsoft Windows et Office en 2014. Plus précisément, il comprend entre autres, les vulnérabilités découvertes et corrigées dans Microsoft Windows et Office, les types d'attaques menées pour exploiter ces vulnérabilités et les techniques d'atténuation pour le navigateur Web Internet Explorer de Microsoft (IE).Les vulnérabilités ont été regroupées selon les composants de Windows et Office à savoir Internet Explorer, le sous-système Win32, les pilotes en mode noyau désignés par « KM Drivers », le framework .NET, les composants Windows en mode utilisateur désignés par « Windows UMC » et Office.

On note que Microsoft a corrigé la plupart des vulnérabilités dans Internet Explorer. Les failles corrigées dans IE couvrent les versions 6 à 11, et la plupart d'entre elles, étaient susceptibles d'être exploitées par les pirates pour l'exécution de code malveillant à distance (RCE).

La comparaison de l'analyse de vulnérabilité de 2013 avec les chiffres de 2014 montre que les statistiques de toutes ces catégories ont baissé de manière significative au cours de l'année 2014, à l'exception flagrante d'Internet Explorer où le nombre de défauts a doublé à environ 240.

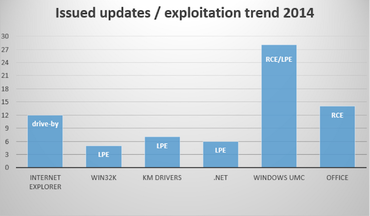

L'analyse montre aussi que les pirates ont utilisé 3 principaux types d'attaques pour exploiter les failles dans Windows et Office avant que Microsoft apporte des correctifs.

Le graphique suivant donne les tendances des vulnérabilités exploitées par les pirates par groupe de composants de Windows et Office.

On note que les attaquants ont principalement utilisé les vulnérabilités dans Windows UMC pour exécuter un code à distance ou mener des attaques par élévation de privilège.

Une élévation de privilèges (EoP ou LPE) est un mécanisme permettant à un utilisateur d'obtenir des privilèges supérieurs à ceux qu’il a normalement afin d'effectuer des tâches qu’il n’a pas le droit de faire en temps normal. Un pirate utilise ce type d’attaque pour obtenir le niveau maximum d'accès à toutes les ressources dans Windows.

Les vulnérabilités dans les composants Win32k, KM drivers, Net.Framework ont également été exploitées pour obtenir le maximum d'accès aux ressources de Windows.

En ce qui concerne les composants office, leurs failles sont généralement utilisées pour mener des attaques par exécution de code à distance (RCE).

Le navigateur web de Microsoft, quant à lui, même si ses failles susceptibles de permettre des attaques RCE ont été corrigées avant exploitation, n'a pas été à l'abri des attaques par téléchargements cachés désignées par « drive-by ». Ce type d'attaque se traduit par l'installation silencieuse de logiciels malveillants sur un ordinateur après un téléchargement automatique via IE à l'insu de l'utilisateur.

En somme, les composants Windows UMC et les programmes Office sont les éléments typiques utilisés par les pirates pour exécuter des codes malveillants à distance. En ce qui concerne les attaques par EoP, les attaquants ont exploité la plupart du temps les vulnérabilités du pilote win32.k et des autres pilotes de Windows en mode noyau (KM Drivers).

Toutefois, Microsoft a pris des mesures de sécurité complexes pour sécuriser Windows 7 et Windows 8. Ces mesures ont permis d’augmenter le niveau d'effort requis pour lancer des attaques réussies sur les utilisateurs, a indiqué ESET.

Les techniques incluent des idées plus anciennes telles que la distribution aléatoire de l'espace d'adressage (ASLR) et le dispositif de sécurité DEP, ainsi que des innovations plus récentes, y compris le mode de protection EPM d'IE 10, et le blocage de contrôle ActiveX.

Source : Rapport d’ESET

Et vous ?

Que pensez-vous de ces statistiques et des efforts de Microsoft pour sécuriser Windows ?

Que pensez-vous de ces statistiques et des efforts de Microsoft pour sécuriser Windows ?