Envoyé par

GHetfield

oui j'irai dire ça a mon banquier demain quand j'irai lui demander les plans de la banque et des info sur leur système de sécurité

Et j'en profiterai pour lui demander le code Source de leur sute HomeBank car c'est plus secure de leur part de me le donner.

C'est bien de troller sans même n'avoir qu'un soupçon de connaissances dans le domaine dans lequel tu débats

.

Prends les algorithmes de (dé)chiffrements, de hashage et dit moi combien d'entre eux ont un algorithme "secret".

Ceux qui l'utilise pour des raisons bien objectives doivent mettre de tres gros moyen pour que cela soit secure et productif. Ce qui fait que ca devient tres/trop cher voir les recents echecs du libres.

Trop cher pour qui?

De quels échecs du libre nous parles-tu?

En plus c'est quoi l'alternative libre d' ActiveDirectory ?? Imaginer un AD OpenSource. Qui voudrait que sont système de sécurité sois OpenSource ? AUtant mettre le systeme des distributeur de billets OpenSource. Plus personne ne ferai confiance au banque.

Tu ne connais rien à la sécurité.

Tu crois que c'est parce qu'un système est "secret" qu'il est sûr ? Que parce que le code est "secret" qu'on ne peut pas y accéder ?

Que le fait de cacher ton code source permet de supprimer toutes les failles ?

Envoyé par

GHetfield

Ou faire confiance a la communauté et après se retrouvéer avec un OpenSSL et Bash vulnerable depuis pres de 10 ans. Mais en 10 ans personne d'autre n'a trouvé cette faille je parie

Parce que si ce n'était pas open source, certaines failles ne pourraient pas avoir plus de 10 ans d'âges et que personne n'aurait pu les découvrir et les garder pour soit ??

Et ceci empêcherait aussi l'apparition de backdoors ?

Bon, je ne suis pas non plus naïf, je sais parfaitement que tu adores troller pour le plaisir de troller

.

4

4 |

0

0 |

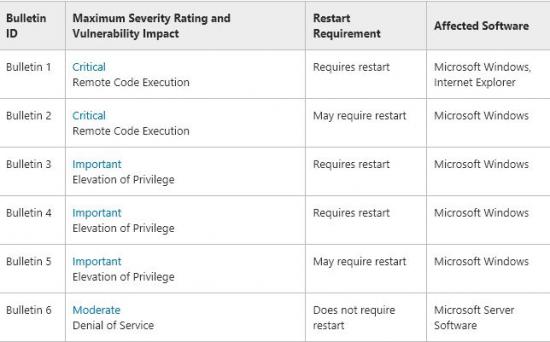

Pour son patch Tuesday de mardi 8 juillet, Microsoft annonce qu’il livrera six bulletins de sécurité parmi lesquels deux sont considérés comme étant critiques. Les deux premiers bulletins, classés dans la catégorie critique, concernent toutes les versions d’Internet Explorer, de la 6 à la 11. Ils viendront combler les failles permettant l’exécution du code à distance.

Pour son patch Tuesday de mardi 8 juillet, Microsoft annonce qu’il livrera six bulletins de sécurité parmi lesquels deux sont considérés comme étant critiques. Les deux premiers bulletins, classés dans la catégorie critique, concernent toutes les versions d’Internet Explorer, de la 6 à la 11. Ils viendront combler les failles permettant l’exécution du code à distance.

.

.