Kaoru Hayashi, un chercheur de Symantec, a découvert un ver qui s'exécute sur les systèmes Linux embarqués, à l'instar de ceux qu'on trouve dans les décodeurs et les routeurs. Baptisé Linux.Darlloz, il se propage en exploitant une vulnérabilité PHP dont le correctif de sécurité a été publié il y a 18 mois déjà. Ainsi, les appareils qui utilisent d'anciennes versions de PHP peuvent être vulnérables à l'attaque.

Kaoru Hayashi, un chercheur de Symantec, a découvert un ver qui s'exécute sur les systèmes Linux embarqués, à l'instar de ceux qu'on trouve dans les décodeurs et les routeurs. Baptisé Linux.Darlloz, il se propage en exploitant une vulnérabilité PHP dont le correctif de sécurité a été publié il y a 18 mois déjà. Ainsi, les appareils qui utilisent d'anciennes versions de PHP peuvent être vulnérables à l'attaque.« Lors de l'exécution, le ver génère des adresses IP au hasard, accède à un chemin spécifique sur la machine avec des ID et mots de passe bien connus, et envoie des requêtes HTTP POST, qui exploitent la vulnérabilité », a expliqué Hayashi. « Si la cible est non patchée, il télécharge le ver depuis un serveur malveillant et commence à chercher sa prochaine cible. Actuellement, le ver semble infecter uniquement les systèmes Intel x86, car l'URL téléchargée dans le code de l'exploit est codée en dur en ELF binaire pour les architectures Intel ».

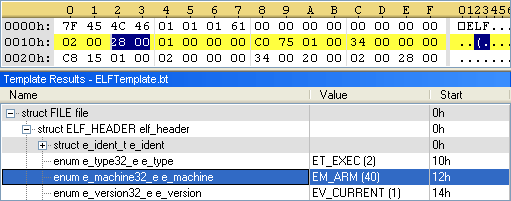

Le chercheur a ajouté que l'attaque derrière la version Intel est également l'hôte de fichiers ELF qui exploitent les autres architectures de puces parmi lesquelles ARM, PPC, MIPS et MIPSEL.

Pour protéger les appareils contre les attaques, la société recommande aux utilisateurs et aux administrateurs de mettre sur pied une protection de sécurité de base comme la modification des mots de passe des périphériques par défaut ou encore la mise à jour du logiciel et du micrologiciel de leurs appareils.

« De nombreux utilisateurs peuvent ne pas être conscients du fait qu'ils utilisent des appareils vulnérables dans leurs maisons ou bureaux » avertit Hayashi. « Une autre question à laquelle nous pourrions faire face est que, même si les utilisateurs remarquent que leurs dispositifs sont vulnérables, certains vendeurs ne fournissent aucune mise à jour produit en raison de la technologie obsolète ou des limitations matérielles, comme le fait de ne pas avoir assez de mémoire ou un processeur qui est trop lent pour supporter les nouvelles versions du logiciel ».

Source : Symantec

Et vous ?

Qu'en pense-vous ?

Qu'en pense-vous ?