Mise à jour du 27/03/2013

Mise à jour du 27/03/201394 % des utilisateurs de Java seraient exposés à des exploits,

75 % exécutent un ancien JRE, indique un rapport de Websense

Avec les nombreuses failles qui touchent l’écosystème Java, les entreprises utilisant les applications Java seraient exposées à des attaques de pirates.

En effet, il est rapporté par Websense que 94 % des terminaux faisant usage d’un logiciel Java sont vulnérables à un exploit au minimum sur le JRE.

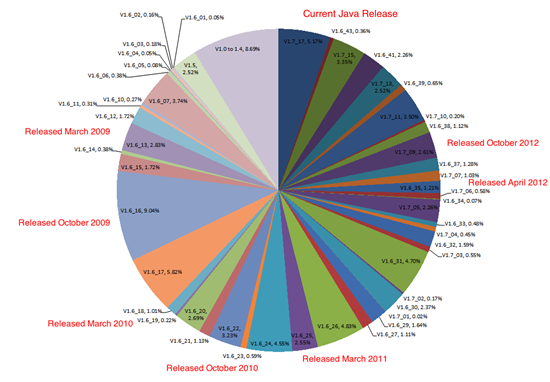

L’entreprise note cependant que bon nombre de ceux-ci exécuteraient une version dépassée de la plateforme Java. En effet, trois machines sur quatre utiliseraient un JRE vieux d’au moins six mois, selon la même enquête. Plus de 50 % accuseraient un retard de deux ans sur les mises à jour des correctifs de sécurité.

Depuis des mois déjà, les utilisateurs ont été invités à désactiver Java de leur navigateur à cause des problèmes relatifs à sa sécurité.

Pour les entreprises qui ont l’impératif d’utiliser Java sur un site en particulier, il est conseillé d’utiliser le JRE uniquement pour lui et de le désactiver ailleurs.

Oracle recommande aux utilisateurs de Java 1.6 de migrer vers le JDK 7 pour recevoir des correctifs de sécurité (la version 1.6 étant en fin de cycle avec la sortie de sa mise à jour 43).

Il faut noter par ailleurs que cette version dispose de nouvelles options de sécurité permettant que les applets non signés génèrent toujours un message d’avertissement à l’utilisateur avant d’être exécutés.

Ces données sont à prendre avec modération, puisqu’elles ne concernent que les applications contrôlées par le service Websense. Données qui ont conduit au diagramme ci-dessous.

Source : Websense

Et vous ?

Que pensez-vous de cette étude ? Les utilisateurs ne sont-ils pas les premiers à s’exposer en n’appliquant pas les mises à jour ?

Que pensez-vous de cette étude ? Les utilisateurs ne sont-ils pas les premiers à s’exposer en n’appliquant pas les mises à jour ?

La dernière version est compatible Windows 2000 ? (bon, d'un autre côté, j'ai pas les droits admin dessus, je pourrais pas faire la mise à jour)

La dernière version est compatible Windows 2000 ? (bon, d'un autre côté, j'ai pas les droits admin dessus, je pourrais pas faire la mise à jour)