Duqu : la France et la Suisse contaminées

Duqu : la France et la Suisse contaminéesLe ver exploite une vulnérabilité Zero-day et les protocoles peer-to-peer d'après Symantec

Mise à jour du 3 novembre 2011 par Idelways

Le ver extrêmement sophistiqué Duqu gagne du terrain et touche à présent (au moins) huit pays, dont la France et la Suisse.

C'est ce qui vient d'affirmer le spécialiste des solutions de sécurité Symantec, qui en sait désormais plus sur les voies empruntées par le Trojan pour se répandre et s'installer, sans pour autant arriver à cerner toute l'ampleur de la menace.

Des fichiers Word infectés, conçus par les cybercriminels, exploitent une faille Zero-day du noyau de Windows qui permet l'exécution du code et l'installation des binaires de Duqu. Symantec ne liste pas les versions de Windows concernées, mais précise que Microsoft travaille diligemment pour sortir un correctif et un bulletin de sécurité.

Mais ce n'est d'après Symantec que l'une des nombreuses formes d'attaques utilisées pour infecter les ordinateurs.

D'autres découvertes ont conduit à la fermeture d'un nouveau centre de contrôle et de commande localisé en Belgique. Les attaquants seraient par ailleurs « capables de répandre Duqu dans les ordinateurs des zones non sécurisées et les contrôler à travers un protocole de contrôle et de commande en peer-to-peer », affirme Symantec.

Il convient de préciser que le mérite d'une grande partie de ces avancées de recherche revient à la collaboration de Symantec avec CrySyS Labs, la petite firme de sécurité qui a découvert Duqu (lire ci-devant) et a préféré confier sa divulgation à Symantec par peur de représailles.

Les deux entreprises ne proposent pour le moment aucune parade pour éviter la contamination de son ordinateur.

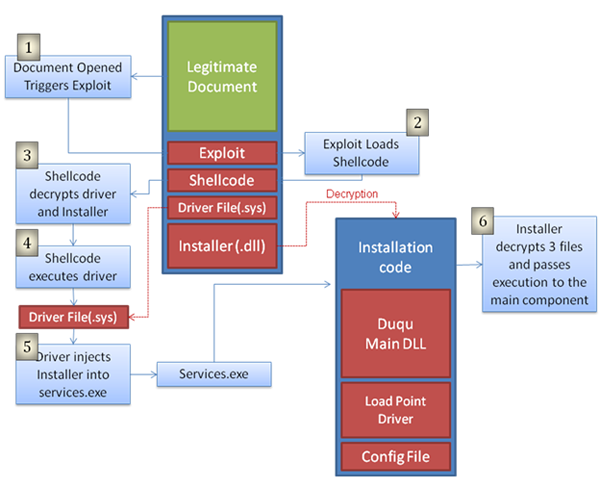

Flux de l'infection par Duqu

Source : Symantec

Duqu mute et frappe en Iran et au Soudan

Kaspersky Lab décortique le ver, mais ses liens avec Stuxnet restent incertains

Mise à jour du 27 octobre 2011 par Idelways

Duqu, le trojan extrêmement sophistiqué découvert la semaine passée, livre ses premiers secrets.

Plusieurs souches différents ont frappé le Soudan, puis l'Iran, cible principale de son prédécesseur supposé Stuxnet. Mais le lien entre les concepteurs des deux menaces reste incertain, bien que les vers partagent des fonctionnalités, et vraisemblablement du code.

Cette fois c'est Kaspersky Lab qui a identifié ces infections et décrit Duqu comme « un framework multifonctionnel capable de fonctionner avec tout nombre de tous modules. Duqu est hautement personnalisable et universel », affirme l'expert Alexander Gostev.

La structure du Trojan est répartie en plusieurs modules.

Le premier embarque trois composants : un noyau « Driver » qui injecte une librairie aux processus du système. Cette même DLL gère à la fois les opérations systèmes (écritures dans le registre, exécution de fichiers...) et la communication avec les serveurs de contrôle et de commande. On y retrouve aussi un fichier de configuration .PNF.

Le second module est celui de la frappe. Il se spécialise dans le détournement d'informations confidentielles, et l'ouverture de brèches pour la prise de contrôle à distance.

Le module original contenait un Keylogger qu'aucune trace ne permet de retrouver sur ces différentes attaques, affirme Kaspersky. Il a donc soit été soigneusement chiffré ou changé, Duqu affiche en tout cas ses capacités de changer de serveur de contrôle et d'installer à tout moment de nouveaux composants.

Il montre ainsi de grandes aptitudes de mutation et d'auto mise à jour. Sur les quatre découverts en Iran, un incident met en jeux deux ordinateurs du même réseau, contenant deux drivers différents.

Le moyen qui permet à Duqu d'infiltrer les systèmes reste inconnu, mais l'audit des différents réseaux cibles devrait permettre d'en savoir plus.

Les similitudes techniques et stratégiques entre Stuxnet et Duqu restent tout de même assez limitées. Ils ne partagent qu'un seul composant, le driver qui permet de décrypter et charger des fichiers chiffrés pour infecter les ordinateurs. Un module qui agit comme un « moteur d'injection ».

Les deux noyaux exploitent des techniques de dissimulation similaire, mais ce n'est pas suffisant pour prouver qu'ils sont liés, estiment les chercheurs. Du reste, la nouvelle menace ne cible pour le moment aucune structure stratégique, comme des centrales nucléaires...

Source : Kaspersky Lab, premier rapport de Kaspersky Lab

Et vous ?

Que pensez-vous de ces détails ?

Que pensez-vous de ces détails ? Les deux Trojans sont-ils d'après vous liés ?

Les deux Trojans sont-ils d'après vous liés ? Qui serait derrière cette nouvelle menace ?

Qui serait derrière cette nouvelle menace ?Symantec pense avoir repéré un nouveau Stuxnet

Le code malicieux particulièrement sophistiqué pourrait avoir été développé par une agence de renseignement

Les concepteurs de Stuxnet, le ver extrêmement complexe à l'origine toujours aussi mystérieuse qui avait infecté les installations nucléaires iraniennes, auraient repris du service.

C'est ce qu'affirme Symantec, repris par le New-York Times. Baptisé Duqu par les chercheurs de l'éditeur de produits de sécurité, le nouveau malware aurait pour unique objectif de voler des documents qui permettraient ensuite d'infiltrer des infrastructures très ciblées, comme celles produisant des outils de contrôles industriels.

Duqu utilise un certificat d'authenticité volé, émis à l'origine par une société Taïwanaise. Il exploite également toute une gamme de vulnérabilités. Et une fois installé, le malware sévit pendant exactement 36 jours, avant de se désinstaller automatiquement.

Cette description fait effectivement beaucoup penser à son prédécesseur. Pour Symantec, ses développeurs ont d'ailleurs obligatoirement dû avoir accès au code source de Stuxnet.

Les laboratoires de Symantec ne sont pas à l'origine de la découverte de Duqu. Le malware a été repéré par une organisation qui l'a ensuite porté à la connaissance de l'éditeur pour qu'il puisse l'analyser dans le détail. Symantec refuse d'indiquer sa source pour la protéger, mais qualifie Duqu de particulièrement sophistiqué. Un adjectif déjà appliqué à Stuxnet.

Pour le porte-parole de Symantec, une telle complexité dans un code malicieux laisse penser que seul une « agence nationale » (comprendre « de renseignements ») aurait suffisamment de ressources pour le créer. Il n'a cependant aucun élément concret pour prouver formellement son hypothèse.

Depuis la publication du billet technique ce mardi, Symantec aurait déjà repéré plusieurs variantes de Duqu. Le malware, pour sa part, n'aurait « à ce jour été repéré que dans une poignée d'organisations », a priori européennes selon le New York Times.

Source : New York Times, Symantec

Vous avez lu gratuitement 10 066 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.