Le système de protection des licences de l'Android Market, mis en place par Google il y'a moins d'un mois (lire ci-avant) est déjà craqué. Et d'une manière relativement simple.

Sur un message posté sur AndridPolice, un développeur prétend — démonstration à l'appui — pouvoir briser la protection LVL (Licence Verification Library) en changeant quelque lignes de codes.

Justin Case, l'auteur de l'article se dit pourtant « opposé au piratage et pro-Google » et explique que le but de sa démarche est d'améliorer les systèmes de protection des applications.

Pourtant, même si l'utilisateur lambda n'est pas en mesure d'exploiter directement cette faille, beaucoup d'utilisateurs avancés (dont font partie les membres de ce forum) peuvent craquer les applications et pourraient en distribuer des copies illégales.

La réponse de Google ne s'est pas faite attendre.

Tim Bray tente de clarifier quelques informations à propos de LVL.

Il concède que "la protection à 100% contre la piraterie n'existe pas pour les systèmes qui exécutent du code tiers", mais il dit qu'avec une bonne sécurité, il est possible de rendre extrêmement difficile et coûteux le piratage logiciel.

Bray prend la défense de son système de protection, qu'il qualifie de « très jeune », sa première version inclurait pour l'instant l'implémentation la plus simple et la plus transparente pour des raisons de clarté.

Dans le détail, l'exploit (ou plus exactement le « crack ») s'appuie sur le fait que les applications pour Android sont distribuées sous forme de byte-codes comme toute application Java. Ce bytecode peut être décompilé en un code source très proche du code original.

Une fois ce code obtenu, le « pirate » n'a qu'à trouver la classe LicenceValidator et changer le comportement de l'application quand le serveur de vérification répond que la licence est invalide. Ne reste plus qu'à recompiler et redistribuer l'application.

Une prochaine version de LVL devrait donc assez rapidement voir le jour.

Même si comme Tim Bray le souligne, cette première version est déjà très populaire auprès des développeurs. Et qu'elle rend, quoi qu'on en dise, la crackage des applications Android déjà nettement moins « user friendly » que par le passé.

Source : Site AndroidPolice

Lire aussi :

L'Android Market passe la barre des 100 000 applications

L'Android Market passe la barre des 100 000 applications Android : premier « Cheval de Troie » camouflé dans un jeu, Tapesnake envoie le positionnement GPS du smartphone à des tiers

Android : premier « Cheval de Troie » camouflé dans un jeu, Tapesnake envoie le positionnement GPS du smartphone à des tiers Oracle poursuit Google en justice pour son utilisation de Java dans Android : le succès de l'OS mobile attiserait-il les appétits

Oracle poursuit Google en justice pour son utilisation de Java dans Android : le succès de l'OS mobile attiserait-il les appétitsEt vous ?

Google arrivera-t-il à protéger les applications Android payantes contre le piratage ?

Google arrivera-t-il à protéger les applications Android payantes contre le piratage ? Quels protections proposez-vous pour y arriver ?

Quels protections proposez-vous pour y arriver ?En collaboration avec Gordon Fowler

Android : nouveau système de sécurité pour protéger les applications

Payantes du piratage, elles devront se connecter aux serveurs de Google

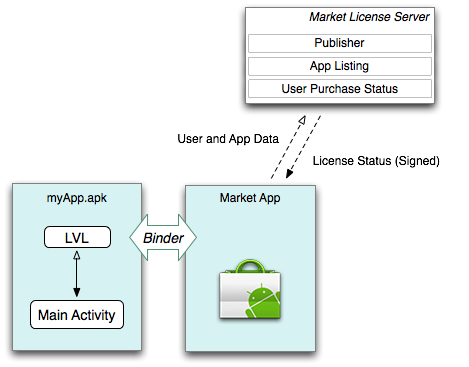

Google lance un nouveau process d'authentification des applications payantes sous Android pour lutter contre le piratage. Ce nouveau « Licensing Service for Android » consiste à obliger l'application à se connecter aux serveurs de Google pour vérifier qu'elle a bien été achetée et non pas illégalement copiée... si son auteur souhaite protéger sa création bien entendu.

Cette sécurisation de type Cloud, pose quelques problèmes. La principale question, pour l'utilisateur, est de savoir ce qui se passe s'il veut utiliser l'application dans un endroit sans couverture internet.

Google précise que le développeur pourra choisir la fréquence du Ping avec les serveurs de Moutain View : à chaque lancement ou une fois par semaine par exemple.

Autre question : que faire lorsqu'une application piratée est repérée ?

Là encore le choix sera laissé au développeur. L'application pourra être bloquée ou, de manière plus commerciale, passer directement en mode de démo limitée pour pousser à l'achat.

Cette nouvelle fonctionnalité de contrôle pourra être implémentée sur les versions 1.5 et supérieures d'Android (autrement dit quasiment toutes les versions de l'OS). Le guide de développement se trouve ici.

Des détails techniques, notamment sur le nouvel outil du SDK (le License Verification Library, alias LVL) sont également exposés sur cette page.

Et comme un dessin vaut toujours mieux qu'un long discours, voici, en résumé, ces détails techniques :

Source : Annonce de Google

Lire aussi :

« Nous désactivons toute application qui s'avèrerait malicieuse pour l'utilisateur », répond Google, après l'étude sur Android Market

« Nous désactivons toute application qui s'avèrerait malicieuse pour l'utilisateur », répond Google, après l'étude sur Android MarketLes rubriques (actu, forums, tutos) de Développez :

Android

Android Sécurité

Sécurité Mobiles

MobilesEt vous ?

En temps que développeur, trouvez-vous que ce nouveau mécanisme de protection soit une bonne idée ?

En temps que développeur, trouvez-vous que ce nouveau mécanisme de protection soit une bonne idée ? Et en temps qu'utilisateur ?

Et en temps qu'utilisateur ?