Le cryptojacking consiste à utiliser secrètement les ressources de votre dispositif pour miner de la cryptomonnaie. L’idée du cryptojacking est née en mi-septembre lorsque CoinHive a proposé un script pour le minage de cryptomonnaies (monero en l'occurrence). Parmi les sites Web qui l’ont adopté, figure The Pirate Bay, le site de partage P2P, qui s’est appuyé sur les ressources de ses utilisateurs comme moyen alternatif de financement. Parmi d’autres mainstreams qui ont fait appel au cryptojacking figurent également la chaîne de télévision Showtime et le site officiel de la star du Real Madrid, Cristiano Ronaldo, qui avaient déployé le script de CoinHive sans en avertir leurs utilisateurs.

Le cryptojacking consiste à utiliser secrètement les ressources de votre dispositif pour miner de la cryptomonnaie. L’idée du cryptojacking est née en mi-septembre lorsque CoinHive a proposé un script pour le minage de cryptomonnaies (monero en l'occurrence). Parmi les sites Web qui l’ont adopté, figure The Pirate Bay, le site de partage P2P, qui s’est appuyé sur les ressources de ses utilisateurs comme moyen alternatif de financement. Parmi d’autres mainstreams qui ont fait appel au cryptojacking figurent également la chaîne de télévision Showtime et le site officiel de la star du Real Madrid, Cristiano Ronaldo, qui avaient déployé le script de CoinHive sans en avertir leurs utilisateurs.Si les scripts de minage étaient limités aux navigateurs Web, avec une variété d’applications, des chercheurs en sécurité ont découvert qu’il est possible qu’ils s’exécutent dans des fichiers Word.

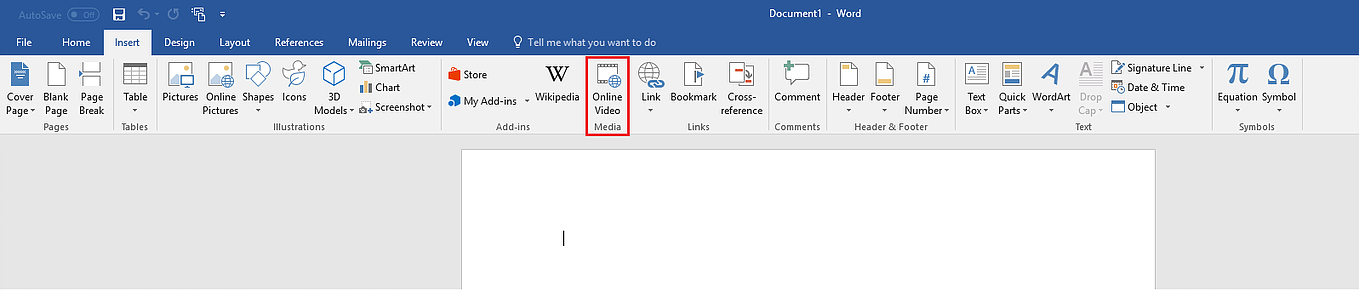

Cela est rendu possible par une nouvelle fonctionnalité ajoutée aux versions récentes de Microsoft Word qui permet aux utilisateurs d'intégrer des vidéos Internet dans des fichiers Word sans avoir à injecter le fichier vidéo réel dans le document lui-même.

Le principe est simple : les utilisateurs peuvent copier-coller le code d'intégration iframe d'une vidéo dans une fenêtre contextuelle Word, et la vidéo apparaîtra dans le document la prochaine fois qu'ils l'ouvriront. S’ils appuient sur le bouton "Play" qui apparaît sur l'iframe de la vidéo, la vidéo se charge et joue dans un popup.

Cliquer sur cette option invite l’utilisateur à sélectionner une vidéo via Bing, YouTube ou via un code d’intégration de la vidéo

Mais les chercheurs de la firme de sécurité israélienne Votiro ont découvert que des cybercriminels peuvent tirer parti de ce système d'intégration vidéo pour ajouter des scripts de cryptojacking aux vidéos et miner ainsi la cryptomonnaie monero.

Selon Amit Dori de Votiro, cela est rendu possible par deux raisons. La première est que Word permet l'insertion de codes d'intégration iframe de n'importe où sur Internet, au lieu de restreindre les sources vidéo à quelques domaines en liste blanche. La deuxième est parce que le popup qui joue la vidéo est en réalité une fenêtre Internet Explorer.

Dori explique que « L'une des préoccupations récentes dans le domaine Internet est la menace du minage de cryptomonnaie via le navigateur. Comme ces attaques sont généralement basées sur JavaScript, elles sont faciles et rapides à mettre en œuvre.

« L'attaque est assez simple: lorsque le navigateur de la victime charge un script de cryptojacking, et aussi longtemps que la page est ouverte dans le navigateur, son processeur sera utilisé pour miner une cryptomonnaie. Le chargement du script de cryptojacking peut se produire lorsque la victime ouvre un site servant un tel script (sciemment ou non), ou en recevant une annonce qui charge le script.

« Le frame IE convient parfaitement à ce scénario, car les utilisateurs peuvent être amenés à regarder une vidéo “innocente” alors que, en arrière-plan, leur processeur est épuisé. Pour que ce scénario maximise en efficacité, l'attaquant peut adapter la vidéo à la victime, en veillant à en choisir une que la victime sera tentée de regarder. »

Dans le billet de blog, le chercheur a montré deux scénarios : le premier est un site public utilisant le cryptojacking en arrière-plan, le second est un scénario mettant en scène une vidéo de 12 minutes parlant des cryptomonnaies. Dans le dernier scénario, tandis que la victime apprend un nouveau sujet, le processeur est sollicité à 99% pour le minage.

« Ce scénario fonctionne sur plusieurs versions d'Internet Explorer et est extrêmement facile à configurer. Il y a un léger inconvénient, car le frame IE doit rester ouvert pour que le mineur puisse fonctionner. Cela signifie que les vidéos plus longues sont préférables aux plus courtes afin de maximiser les profits. Une autre astuce consiste à combiner de longues vidéos, sélectionnées en fonction des préférences de la victime, avec une longue animation "chargement" ».

Le chercheur explique que l’étape suivante consiste à infecter la machine avec un mineur de cryptomonnaie, ce qui permettra à l'attaquant de contrôler complètement les temps de minage (en plus d'avoir un contrôle total sur la machine).

« Pour y parvenir, l'attaquant devrait obtenir l’autorisation d’exécuter du code sur la machine. Cela peut se faire via des macros, incitant l'utilisateur à exécuter des scripts / fichiers incorporés dans le document, ou à exploiter des vulnérabilités », explique le chercheur.

Il rappelle que « Bien que des vulnérabilités Word existent, avec des nouvelles trouvées mensuellement, ce système ouvre un nouveau vecteur d'attaque : Internet Explorer »

Selon lui, la menace immédiate pour Internet Explorer et ses vulnérabilités provient des kits d’exploit.

Il conclut en disant « Nous conseillons aux utilisateurs de se méfier lorsqu'ils rencontrent un document Word portant une vidéo en ligne, car, comme indiqué ci-dessus, on ne peut jamais savoir ce qu'elle contient réellement. En outre, cela peut être une bonne occasion de vous assurer que votre machine est à jour avec les derniers correctifs de sécurité, en particulier Internet Explorer ».

Source : Votiro