Le 28 août 2017, le fabricant chinois de drones Dà-Jiāng Innovations Science et Technology Co., Ltd également connu sous le nom de DJI a publié un communiqué de presse concernant un nouveau programme 'Bug Bounty' connu sous le nom de programme DJI Threat Identification Reward.

Le 28 août 2017, le fabricant chinois de drones Dà-Jiāng Innovations Science et Technology Co., Ltd également connu sous le nom de DJI a publié un communiqué de presse concernant un nouveau programme 'Bug Bounty' connu sous le nom de programme DJI Threat Identification Reward. L’entreprise indiquait que ce programme « vise à collecter des idées de chercheurs et d’autres parties qui découvrent des problèmes pouvant devenir des menaces pour l’intégrité des données privées de nos utilisateurs, comme des informations personnelles ou des photographies, des vidéos et des journaux de vol qu’ils ont créés. Le programme concerne également des vulnérabilités qui pourraient révéler le code source propriétaire et les clés ou des portes dérobées créées pour contourner la certification de sécurité. Les récompenses pour les bogues éligibles vont de 100 à 300 dollars, en fonction de l’impact potentiel de la menace. »

DJI a lancé son Bug Bounty peu après que l'armée américaine a interdit l'utilisation de ses drones à des fins militaires pour des raisons de « sécurité opérationnelle ». Certains médias indiquaient également que des personnes avaient réussi à effectuer un jailbreak des drones de DJI.

C’est dans ce contexte que le chercheur en sécurité Kevin Finisterre a fait un retour à l’entreprise chinoise, lui faisant part du fait qu’il a pu accéder aux données du journal de bord et aux images téléchargées par les clients de DJI, y compris des photos des cartes d'identité gouvernementales, des permis de conduire et des passeports. Certaines données comprenaient des journaux de vol provenant de comptes associés à des domaines gouvernementaux et militaires.

Il est passé par des clés que les développeurs avaient oubliées et laissées exposées pendant des années sur GitHub : « Le mois précédent, les clés SSL de DJI ont été divulguées via l'outil de moteur de recherche GitHub. Par le passé, vous pouviez utiliser l'option "in: file" pour rechercher le code source DJI et les clés qui avaient été négligemment partagées [...] Ma nuit de chasse a fini par être assez folle. Vers 16 h 00 le 26 septembre j'ai fini par trouver des clés DJI Skypixel pour Amazon Services Web (AWS) exposées à la vue publique ! Ces clés ont été depuis longtemps révoquées. »

Mais alors que Finisterre travaillait à mieux comprendre les limites du Bug Bounty programme dans des échanges avec la compagnie et a documenté la faille qu’il a trouvée, DJI s’est progressivement mis sur la défensive et a fini par le menacer de lui porter plainte en vertu de la Loi sur la fraude et l'abus informatique (CFAA).

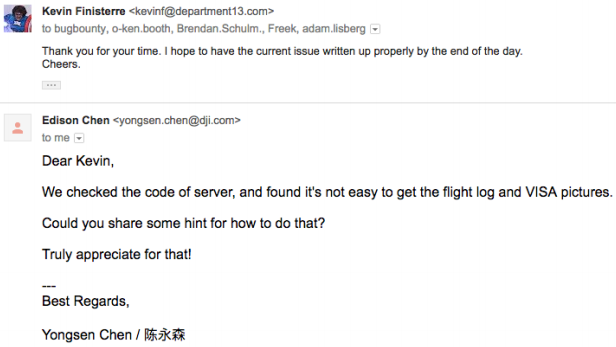

Pourtant, les premiers échanges étaient prometteurs. Dans un courriel, Edison Yongsen Chen l’a invité à poursuivre en donnant des pistes pour reproduire son exploit : « Nous avons vérifié le code serveur et nous avons vu qu’il n’était pas facile d’obtenir des journaux de vol et des photos de passeport, pourriez-vous partager des pistes avec nous ? »

« Il y avait des ramifications sérieuses aux choses qui ont été trouvées sur les serveurs AWS de DJI. L'une des premières choses que j'ai faites pour juger de l'impact de l'exposition a été de lancer grep [une commande UNIX utilisée pour rechercher dans les fichiers l'occurrence d'une chaîne de caractères correspondant à un modèle spécifié.] pour ".mil" et ".gov", "gov.au". Immédiatement les journaux de vol pour un certain nombre d’endroits sensibles se sont affichés. Il convient de noter que les nouveaux journaux, et PII semblaient être chiffrés avec un mot de passe statique OpenSSL, donc théoriquement certaines des données étaient au moins vaguement protégées contre les regards indiscrets. Malheureusement, le reste du serveur avait une sécurité très discutable. »

Lorsque Finisterre a soumis son rapport complet sur l'exposition au programme de primes de bogues, il a reçu un courriel de Brendan Schulman de DJI qui disait que les serveurs de la compagnie n'étaient soudainement PLUS dans la portée du programme de primes. Pourtant, Finisterre a reçu une notification du compte de programme de bug bounty de DJI le 28 septembre affirmant que son rapport lui a valu la meilleure récompense pour le programme – 30 000 $ en espèces. Finisterre n'a plus eu de retour pendant près d'un mois.

Par la suite, Finisterre a reçu un courriel contenant un contrat d'entente qui, selon lui, « n'offrait aucune forme de protection aux chercheurs. Pour moi, le libellé mettait mon droit au travail en danger et posait un conflit d'intérêts direct à beaucoup de choses comme ma liberté de parole. » Autant de choses qui l’ont persuadé que ce Bug Bounty a été fait à la va-vite.

Préoccupé, il s’est tourné vers des avocats pour analyser le document que l’entreprise lui demandait de signer : « pas moins de quatre avocats m'ont dit de différentes manières que l'accord était non seulement extrêmement risqué pour moi, mais a probablement été conçu de mauvaise foi pour faire taire quiconque l'a signé. Aussi, après diverses itérations, j’ai obtenu que la lettre soit corrigée. Cela m’a coûté plusieurs milliers de dollars payés à un avocat en qui j’avais suffisamment confiance pour couvrir tous les angles morts afin de faire taire mes préoccupations et rendre l’accord signable. »

Malgré les efforts de Schulman pour aider à communiquer avec le service juridique chinois de DJI, les choses ne se sont pas améliorées de manière significative. Finisterre a rapidement reçu une lettre du département juridique de Shenzhen exigeant qu'il détruise toutes les données qu'il avait découvertes dans le cadre de ses recherches ou risquait des poursuites en vertu de la CFAA.

L’offre finale qu’on lui a proposée lui a fait réaliser qu’il a investi trop de temps et trop d’énergie ; il a alors décidé de se retirer du programme.

Source : billet de Finisterre

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?

Mise à jour du 22/11/2017 : Réaction de DJI suite au billet de Kevin Finisterre

Dans un communiqué de presse, l'entreprise a déclaré :

« Dans le cadre de son engagement envers la sécurité des données de ses clients, DJI a fait appel à une société de cybersécurité indépendante pour enquêter sur ce rapport et sur l'impact de tout accès non autorisé à ses données. Aujourd'hui, un hacker qui a obtenu une partie de ces données a mis en ligne ses communications confidentielles avec les employés de DJI au sujet de ses tentatives de réclamer une « prime de bogue » auprès du centre de réponse de DJI Security.

« DJI a mis en place son Security Response Center pour encourager les chercheurs indépendants en sécurité à signaler de manière responsable les vulnérabilités potentielles. DJI demande aux chercheurs de suivre des termes standard pour les programmes de primes de bogues, qui sont conçus pour protéger les données confidentielles et laisser du temps pour l'analyse et la résolution d'une vulnérabilité avant qu'elle ne soit divulguée publiquement. Le hacker en question a refusé d'accepter ces conditions, malgré les tentatives répétées de DJI de négocier avec lui, et a menacé DJI si ses conditions n'étaient pas remplies.

« DJI prend la sécurité des données très au sérieux et continuera à améliorer ses produits grâce à des chercheurs qui découvrent et divulguent de manière responsable les problèmes susceptibles d'affecter la sécurité des données utilisateur DJI et des produits DJI. DJI a payé des milliers de dollars à près d'une douzaine de chercheurs qui ont soumis des rapports au Security Response Center et accepté les conditions de paiement. Alors que le Security Response Center reçoit de nouveaux rapports, DJI accepte régulièrement de verser de nouvelles primes aux chercheurs pour leurs découvertes. »

Dans un communiqué de presse, l'entreprise a déclaré :

« Dans le cadre de son engagement envers la sécurité des données de ses clients, DJI a fait appel à une société de cybersécurité indépendante pour enquêter sur ce rapport et sur l'impact de tout accès non autorisé à ses données. Aujourd'hui, un hacker qui a obtenu une partie de ces données a mis en ligne ses communications confidentielles avec les employés de DJI au sujet de ses tentatives de réclamer une « prime de bogue » auprès du centre de réponse de DJI Security.

« DJI a mis en place son Security Response Center pour encourager les chercheurs indépendants en sécurité à signaler de manière responsable les vulnérabilités potentielles. DJI demande aux chercheurs de suivre des termes standard pour les programmes de primes de bogues, qui sont conçus pour protéger les données confidentielles et laisser du temps pour l'analyse et la résolution d'une vulnérabilité avant qu'elle ne soit divulguée publiquement. Le hacker en question a refusé d'accepter ces conditions, malgré les tentatives répétées de DJI de négocier avec lui, et a menacé DJI si ses conditions n'étaient pas remplies.

« DJI prend la sécurité des données très au sérieux et continuera à améliorer ses produits grâce à des chercheurs qui découvrent et divulguent de manière responsable les problèmes susceptibles d'affecter la sécurité des données utilisateur DJI et des produits DJI. DJI a payé des milliers de dollars à près d'une douzaine de chercheurs qui ont soumis des rapports au Security Response Center et accepté les conditions de paiement. Alors que le Security Response Center reçoit de nouveaux rapports, DJI accepte régulièrement de verser de nouvelles primes aux chercheurs pour leurs découvertes. »