Également connu sous le nom de Buganizer, Issue Tracker est utilisé par les chercheurs en sécurité et les chasseurs de bogues qui souhaitent soumettre des problèmes ou des vulnérabilités de sécurité affectant les logiciels, services et produits de Google.

Également connu sous le nom de Buganizer, Issue Tracker est utilisé par les chercheurs en sécurité et les chasseurs de bogues qui souhaitent soumettre des problèmes ou des vulnérabilités de sécurité affectant les logiciels, services et produits de Google. Alexander Birsan, chercheur en sécurité pour le compte de Bitdefender et également chasseur de bogues notamment sur la plateforme HackerOne, a découvert trois vulnérabilités dans Google Issue Tracker dont la plus importante lui a permis d’accéder aux failles répertoriées dans le système interne.

L'accès à Google Issue Tracker est normalement réservé aux employés de Google. Les chercheurs externes peuvent avoir accès à des threads spécifiques, tels que les bogues qu'ils rapportent. Cependant, Birsan a trouvé un moyen de contourner les permissions strictes et de s'abonner à n'importe quel thread sur la plateforme, lui permettant de « voir les détails de chaque problème dans la base de données. »

Birsan a assuré qu'un pirate aurait pu découvrir et exploiter les vulnérabilités soumises pour cibler et potentiellement compromettre les comptes Google. Pire encore : un attaquant aurait pu utiliser une vulnérabilité pour infiltrer le réseau interne de Google.

Dans le compte rendu de ses découvertes, Birsan explique qu'il avait créé un compte Gmail qui, avant de vérifier le nouveau compte par e-mail, permettait à un utilisateur de changer son adresse e-mail en n'importe quelle adresse e-mail, y compris les comptes Google réservés à ses employés.

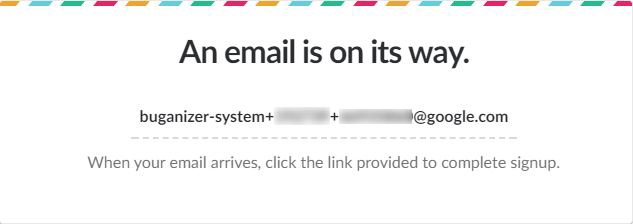

« L'une des premières choses que j'ai remarquées en découvrant le problème de suivi était la possibilité de participer à des discussions en envoyant des courriels à une adresse spéciale, qui ressemble à ceci:

buganizer-system+componentID+issueID@google.com

(dans lequel componentID est un nombre représentant une catégorie, et issueID est un identifiant unique pour le thread auquel vous répondez)

« Cela m'a rappelé une découverte récente appelée Ticket Trick, qui permettait aux pirates de s'infiltrer dans les systèmes de chat des organisations en exploitant ce type de système de messagerie. Considérant qu'il s'agit d'une adresse e-mail @ google.com, j'ai essayé de m'inscrire à l'équipe Slack de Google en l'utilisant, et la page de confirmation m'a semblé très prometteuse: ».

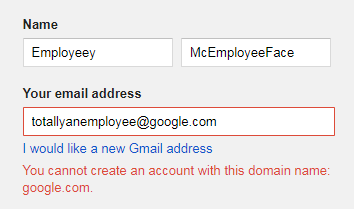

« La meilleure chose à laquelle je pouvais penser était d'obtenir un compte Google avec une adresse e-mail principale @ google.com, ce qui, je l'espère, me donnerait des privilèges supplémentaires sur le Buganizer. L'enregistrement d'un tel compte en dehors de Google n'était pas censé être autorisé. »

Mais il a trouvé un moyen de contourner le filtre : « Si je me suis inscrit avec une autre fausse adresse e-mail, mais que je n'ai pas confirmé le compte en cliquant sur un lien reçu par e-mail, j'ai quand même été autorisé à changer mon adresse e-mail sans aucune restriction. En utilisant cette méthode, j'ai changé l'email d'un nouveau compte Google en buganizer-system+123123+67111111@google.com ».

Cela lui a valu d’être redirigé vers la page de connexion de l'entreprise, toutefois ses informations d'identification de son compte Google n’ont pas fonctionné.

« Néanmoins, ce compte m'a donné beaucoup d'avantages supplémentaires dans d'autres endroits sur Internet, y compris la possibilité de faire du stop (gratuitement, peut-être?), c'était donc un problème de sécurité qui ouvrait beaucoup de portes aux utilisateurs malveillants. »

Même si le faux compte Google de Birsan ne lui donnait pas directement accès au réseau de l'entreprise, il suffisait de faire croire à Issue Tracker qu'il était un employé, lui donnant des privilèges élevés pour voir et interagir avec les rapports de bogues, tels que notifications et mises à jour sur les problèmes.

À partir de là, il a pu envoyer des requêtes modifiées au serveur Issue Tracker, lui permettant de lire tous les bogues qu'il voulait, y compris les vulnérabilités les plus sensibles, en raison d'un échec de validation des autorisations de l'utilisateur connecté sur chaque rapport.

« Pire encore, je pouvais exfiltrer des données sur plusieurs tickets en une seule requête, donc surveiller toute l'activité interne en temps réel n'aurait probablement pas déclenché de limiteurs de débit », a-t-il expliqué.

Après avoir signalé les bogues, son accès a été révoqué et la vulnérabilité a été corrigée dans l'heure. Il a reçu 15 600 dollars de récompense.

Source : billet Alex Birsan