Après WannaCry, c’est le ransomware Bad Rabbit qui a fait parler de lui. Le malware a été diffusé via plusieurs médias très consultés en Russie, dont le site d’informations Fontanka.ru. L'utilisateur voit s’afficher une fenêtre avec une suggestion pour mettre à jour FlashPlayer. Si l'utilisateur accepte cette mise à jour, un fichier malveillant nommé install_flash_player.exe est téléchargé et infecte l'hôte.

Après WannaCry, c’est le ransomware Bad Rabbit qui a fait parler de lui. Le malware a été diffusé via plusieurs médias très consultés en Russie, dont le site d’informations Fontanka.ru. L'utilisateur voit s’afficher une fenêtre avec une suggestion pour mettre à jour FlashPlayer. Si l'utilisateur accepte cette mise à jour, un fichier malveillant nommé install_flash_player.exe est téléchargé et infecte l'hôte.Pour le déchiffrement, les attaquants exigent 0,05 BTC. Après l'infection, le malware élève ses privilèges sur la machine locale afin de se propager. Sur le réseau local, cela a été effectué par SMB, en utilisant l'extraction des mots de passe LSASS de l'ordinateur compromis, ou une bibliothèque de mots de passe interne.

Une fois l’opération terminée, les utilisateurs vont voir s’afficher un message qui ressemble à la capture d’écran ci-dessous. Il contient un code individuel et une adresse pour un site de torrent : caforssztxqzf2nm.onion, qui liste une minuterie automatique. Sur le site, les victimes sont tenues d'entrer leur code personnel, après quoi un portefeuille Bitcoin apparaît. De plus, sur le site figure un compte à rebours qui indique le temps restant à la victime pour payer la rançon avant que sa valeur n’augmente.

Cependant, selon Kaspersky, il est possible pour certains utilisateurs extrêmement chanceux de récupérer des fichiers verrouillés par le ransomware en raison de deux erreurs opérationnelles de la part des auteurs du malware.

La faille la plus importante des deux est que Bad Rabbit ne supprime pas les shadowcopy de volume. Pour rappel, dans la syntaxe et les paramètres des commandes DiskPart, lorsque la commande attributes reçoit le paramètre shadowcopy, cela indique que le volume est un volume de cliché instantané, ce qui permet d’effectuer des copies de sauvegarde manuelles ou automatiques de fichiers ou de volumes, même lorsqu'ils sont utilisés.

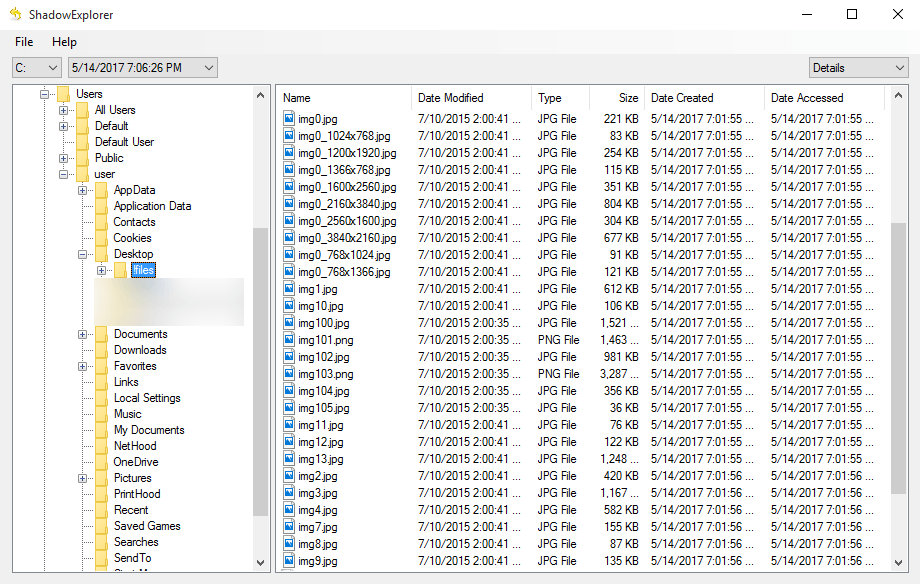

Parce que le ransomware fonctionne en créant une copie d'un fichier, en chiffrant la copie puis en supprimant l'original, tous les fichiers chiffrés sont à ce point "en cours d'utilisation" et une shadow copy est créée sur le disque. Ces fichiers cachés (invisibles) sont conservés sur disque pendant des périodes indéterminées, en fonction de l'espace libre disponible.

La plupart des familles de ransomwares suppriment les volumes masqués afin d'empêcher le logiciel de récupération de disque de trouver des copies des fichiers originaux non chiffrés.

Selon Kaspersky, les éditeurs du logiciel Bad Rabbit n'ont pas créé de routine pour supprimer ces fichiers : « Nous avons découvert que Bad Rabbit ne supprime pas les clichés instantanés après le chiffrement des fichiers de la victime. Cela signifie que si les clichés instantanés ont été activés avant l'infection et si le chiffrement complet du disque n'a pas eu lieu pour une raison quelconque, la victime peut restaurer les versions originales des fichiers chiffrés par le biais du mécanisme Windows standard ou d'un utilitaire tierce partie. »

Bien que les copies de volume ne garantissent pas que les victimes puissent récupérer tous leurs fichiers, elles leur permettent au moins de récupérer certains documents.

La seconde faille que les chercheurs ont découverte, qui est quant à elle un peu plus difficile à exploiter, est relative aux mots de passe de déchiffrement.

Comme d’autres familles de ransomwares, Bad Rabbit va chiffrer les fichiers de la victime, en s’attaquant au MFT (Master File Table) et en remplaçant le MBR (Master Boot Record) par un écran de démarrage personnalisé.

Sur cet écran de démarrage personnalisé, Bad Rabbit affiche une valeur « clé d'installation personnelle # 1 » que les victimes doivent entrer sur un site Tor après avoir payé la rançon et reçu le mot de passe de déchiffrement.

« Dans le cadre de notre analyse, nous avons extrait le mot de passe généré par le logiciel malveillant lors d'une session de débogage et tenté d'entrer ce mot de passe lorsque le système a été verrouillé après le redémarrage », ont déclaré les chercheurs de Kaspersky. « Le mot de passe a été validé et le processus de démarrage s'est poursuivi. »

Et les chercheurs ont continué en disant que « Malheureusement, nous devons conclure qu'à ce stade, il est impossible de déchiffrer les fichiers et les disques des victimes sans la clé privée RSA-2048 de l'acteur malveillant. Les clés de cryptage symétriques sont générées de manière sécurisée du côté du ransomware, ce qui rend les tentatives de deviner les clés irréalisables en pratique.

« Cependant, nous avons trouvé une faille dans le code de dispci.exe : le malware n'efface pas le mot de passe généré de la mémoire, ce qui signifie qu'il y a une petite chance de l'extraire avant la fin du processus dispci.exe. »

Source : Kaspersky, Microsoft (shadowcopy)