En mai 2017, l’unité 42 de Palo Alto Networks a identifié une campagne d’hameçonnage limitée baptisée FreeMilk qui a visé différents individus et entités à travers le monde. L'acteur de la menace a exploité la vulnérabilité d'exécution de code à distance CTP-2017-0199 Microsoft Word Office / WordPad avec un contenu soigneusement conçu pour chaque destinataire cible.

En mai 2017, l’unité 42 de Palo Alto Networks a identifié une campagne d’hameçonnage limitée baptisée FreeMilk qui a visé différents individus et entités à travers le monde. L'acteur de la menace a exploité la vulnérabilité d'exécution de code à distance CTP-2017-0199 Microsoft Word Office / WordPad avec un contenu soigneusement conçu pour chaque destinataire cible. Les chercheurs de Palto Alto ont expliqué que leur analyse a révélé que les courriels utilisés pendant la campagne portaient sur de multiples comptes de messagerie compromis liés à un domaine légitime en Asie du Nord-Est. « Nous croyons que l'acteur de la menace a détourné une conversation en cours existante et légitime et s’est posé par la suite comme l’expéditeur légitime afin d’envoyer des courriels malveillants de phishing aux destinataires. »

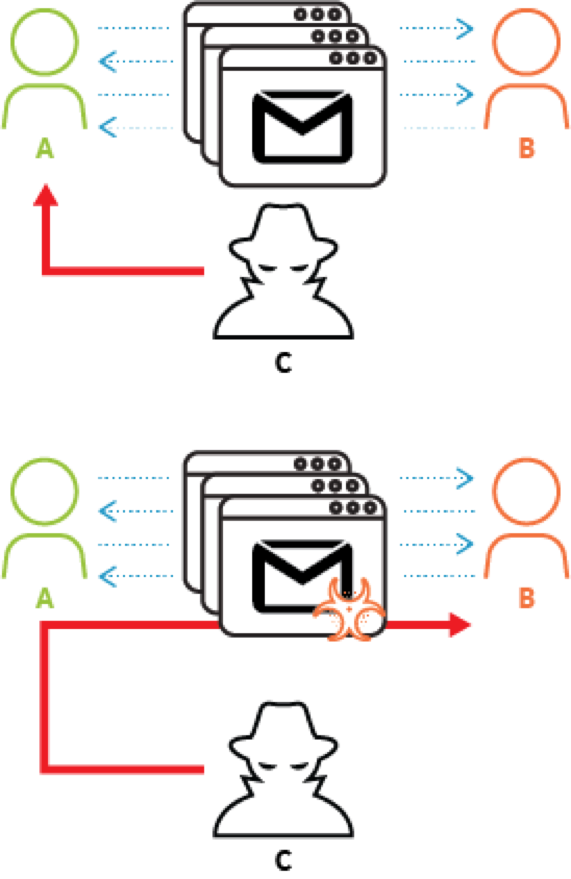

En clair, les chercheurs ont fait valoir que des hackers ont été en mesure d’intercepter des conversations légitimes par courrier électronique entre les individus et les ont détournées. L’objectif était de diffuser des logiciels malveillants vers les réseaux d'entreprise en utilisant des messages de phishing hautement personnalisés conçus pour ressembler à des communications avec l’interlocuteur d’origine.

Le schéma ci-dessous résume assez bien la situation.

Conversation détournée pour diffuser des logiciels malveillants

Des attaques utilisant cette technique ont permis d’infiltrer plusieurs réseaux, y compris ceux d'une banque du Moyen-Orient, des entreprises européennes de services relatifs à la propriété intellectuelle, une organisation sportive internationale et des « individus ayant des liens indirects avec un pays de l'Asie du Nord-Est. »

Les chercheurs de Palto Alto ont expliqué qu’en cas de succès, le document malveillant télécharge deux charges utiles malveillantes : PoohMilk et Freenki.

L'objectif principal de PoohMilk est d'exécuter le programme de téléchargement Freenki. Les logiciels malveillants de Freenki quant à eux ont deux volets : le premier consiste à collecter des informations auprès de l'hôte et le second à servir de téléchargeur de seconde étape.

Les informations recueillies par les logiciels malveillants comprennent le nom d'utilisateur, le nom de l'ordinateur, les adresses MAC Ethernet et les processus en cours d'exécution. Freenki peut également prendre des captures d'écran du système infecté et envoyer toutes les informations à un serveur de commande depuis lequel les attaquants pourront les stocker ou les utiliser.

Freenki est également capable de télécharger d'autres logiciels malveillants dans la machine infectée, bien que les chercheurs n'aient jusqu'à présent pas pu identifier d'autres charges utiles.

Bien que les acteurs de la menace derrière FreeMilk n'aient pas encore été formellement identifiés, l'unité 42 note que l'outil de chargement PoohMilk a déjà été utilisé pour effectuer des attaques. Durant une campagne de phishing qui a été repérée en janvier 2016, le logiciel a été repéré dans des courriels déguisés en patch de sécurité.

Les attaquants ont également tenté de distribuer Freeniki lors d'une attaque de point d’eau en août 2016 sur un site Web du gouvernement anti-nord-coréen.

Pour rappel, ce type d’attaque est destiné à infecter les ordinateurs de personnels œuvrant dans un secteur d’activité ou une organisation ciblée. La technique du « point d’eau » consiste à piéger un site Internet légitime afin d’infecter les machines des visiteurs du domaine d’intérêt pour l’attaquant. Les cas sont nombreux de sites d’associations professionnelles ou de groupements sectoriels insuffisamment sécurisés et dont les vulnérabilités sont exploitées pour contaminer leurs membres, et permettre ainsi d’accéder aux réseaux les plus sensibles de ceux-ci. Les secteurs les plus stratégiques sont évidemment les plus ciblés.

En détournant les conversations légitimes tout en créant un contenu personnalisé pour chaque cible, les chances d’infecter les machines des utilisateurs au sein de l’organisation qu’ils visent vont en grandissant.

Source : Palto Alto

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?Voir aussi :

Mois de la cybersécurité : Bercy simule une opération de phishing et plus de 30 000 de ses agents tombent dans le piège en l'espace de deux heures seulement

Mois de la cybersécurité : Bercy simule une opération de phishing et plus de 30 000 de ses agents tombent dans le piège en l'espace de deux heures seulement Webroot révèle une croissance des attaques par phishing avec plus de 1,3 million de faux sites créés chaque mois, les attaques gagnent en complexité

Webroot révèle une croissance des attaques par phishing avec plus de 1,3 million de faux sites créés chaque mois, les attaques gagnent en complexité Plus de 90 % des entreprises du Fortune 500 n'ont pas déployé DMARC, un protocole d'authentification des courriels pour prévenir le phishing

Plus de 90 % des entreprises du Fortune 500 n'ont pas déployé DMARC, un protocole d'authentification des courriels pour prévenir le phishing