Durant l’édition 2017 de la conférence Pwn2Own, le concours annuel regroupant des chercheurs en sécurité informatique qui essaient de contourner la sécurité de divers logiciels, les hackers ont réussi à remporter un défi proposé depuis l’année dernière par les organisateurs du concours : le hack complet d’une machine virtuelle (VM escape). Il n’y avait pas eu la moindre tentative à l'époque.

Durant l’édition 2017 de la conférence Pwn2Own, le concours annuel regroupant des chercheurs en sécurité informatique qui essaient de contourner la sécurité de divers logiciels, les hackers ont réussi à remporter un défi proposé depuis l’année dernière par les organisateurs du concours : le hack complet d’une machine virtuelle (VM escape). Il n’y avait pas eu la moindre tentative à l'époque.Dans le cadre du Pwn2Own, toutes les cibles disposent d'un environnement logiciel à jour. Un exploit doit être nouveau, et de fait non corrigé, même dans des versions bêta.

Microsoft a créé le navigateur Edge en développant de zéro la plupart de son code (certaines parties sont des fork d’Internet Explorer). L’objectif de l’Américain était d'avoir un navigateur qui soit beaucoup plus sécurisé et qui puisse tenir la distance avec Chrome et Firefox pour ce qui concerne le support des standards Web les plus récents. Les ingénieurs ont même implémenté des technologies de sandboxing qui ressemblent à celles proposées par Chrome.

Toutefois, malgré ces améliorations notamment en matière de sécurité, lorsque le navigateur a fait face à des hackers expérimentés durant des évènements comme le Pwn2Own, il a montré aux ingénieurs les zones sur lesquelles ils devaient encore travailler. À l’édition 2016, Microsoft Edge s’est montré plus sécurisé qu’Internet Explorer ou Safari en n’étant hacké que deux fois, tandis que Chrome a été hacké partiellement seulement une fois.

Cette année, ce n’est plus deux fois, mais cinq fois que Microsoft Edge a été hacké.

Le premier jour de la compétition, l’équipe Ether (Tencent Security) a pu hacker Edge via l’écriture d’un code arbitraire dans son moteur JavaScript Chakra. L’équipe a également utilisé un bogue logique dans le bac à sable. Elle a reçu une somme de 80 000 dollars pour son exploit.

Le second jour, une équipe a été disqualifiée pour avoir utilisé une vulnérabilité qui avait été divulguée la veille (les équipes de Pwn2Own sont censées n’utiliser que des vulnérabilités zero day, qui sont donc inconnues de l’éditeur). L’équipe Lance (également issue de Tencent Security) a réussi à exploiter le navigateur de Microsoft en utilisant une vulnérabilité UAF (use-after-free, un type de faille de corruption de la mémoire qui peut être exploitée par des hackers pour exécuter du code arbitraire) dans Chakra puis une autre vulnérabilité UAF dans le noyau de Windows pour élever les privilèges systèmes. Cet exploit a permis à l’équipe d’obtenir 55 000 dollars. L’équipe Sniper (issue elle aussi de Tencent Security) a également exploité Edge et le noyau de Windows en utilisant des techniques similaires, qui lui ont permis de remporter la même somme.

Pour la première fois dans le concours, l'équipe 360 Security de l'éditeur chinois Qihoo a réalisé le hack le plus rémunérateur avec un échappement complet de machine virtuelle.

Elle a ainsi obtenu la somme de 105 000 dollars pour avoir exploité une vulnérabilité de dépassement de tas dans le navigateur Microsoft Edge qui a été enchaînée avec une vulnérabilité de confusion de type dans le noyau Windows, puis en tirant parti d'un tampon non initialisé dans VMware Workstation.

Selon les règles du concours, pour cet échappement de machine virtuelle (Guest-to-Host), une tentative devait être lancée depuis le système d'exploitation invité à partir d'un compte non administrateur et avec une exécution de code arbitraire sur le système d'exploitation hôte. Les systèmes d'exploitation invité et hôte étaient tous deux Windows 10 en 64 bits.

Le cinquième exploit à l’endroit de Edge a été fait par Richard Zhu, qui a utilisé deux bogues UAF (un dans Edge et un dans un débordement de mémoire tampon du noyau Windows) pour terminer son hack. Cette attaque lui a permis de remporter 55 000 dollars.

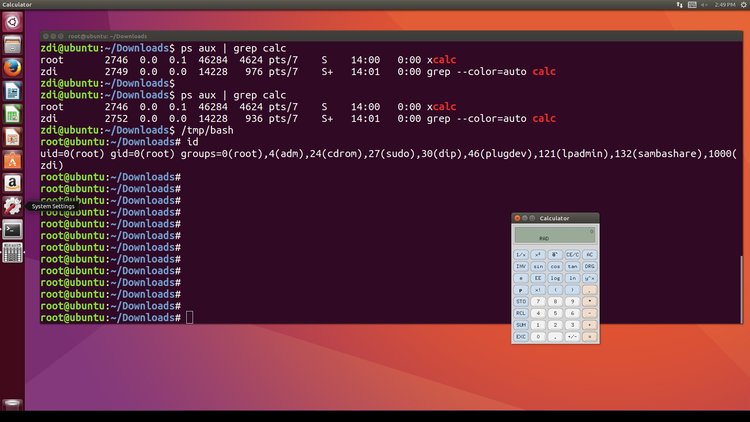

Pour la première apparition de Ubuntu 16.10 au concours, l'équipe chinoise Chaitin Security Research Lab a tiré parti d'une vulnérabilité présente au niveau du noyau Linux 4.8 pour procéder à une élévation de privilèges. L'attaque devait être lancée depuis un compte non administrateur. Ils ont pu obtenir 15 000 dollars grâce à cet exploit. « Nous avons vu des gens afficher calc avant, mais afficher xcalc était une belle touche », ont commenté les organisateurs.

Samuel Groß et Niklas Baumstark se sont attaqués au Mac : ils ont utilisé une faille UAF dans Safari qu’ils ont combinée à trois bogues logiques et une dérogation de pointeur null qu’ils ont exploitée sur Safari pour élever leurs privilèges en root sur macOS. Malheureusement, l'UAF avait déjà été corrigée dans la version bêta du navigateur, mais cette chaîne de bogues leur a permis d’obtenir une victoire partielle, leur garantissant 28 000 dollars de récompense.

À l'issue des trois jours du concours, c'est l'équipe 360 Security de Qihoo qui a été sacrée Master of Pwn. Un total de 51 vulnérabilités de type zero-day a permis aux participants de gagner la somme de 833 000 dollars. Les éditeurs concernés vont pouvoir corriger ces vulnérabilités, la contrepartie étant qu’il n’y ait pas de divulgation publique entre-temps.

Source : résultats du concours

Voir aussi :

Pwn2Own 2015 : les hackers en action, comment Firefox, Chrome, IE, Safari, Windows, Adobe Flash et Reader ont été piratés

Pwn2Own 2015 : les hackers en action, comment Firefox, Chrome, IE, Safari, Windows, Adobe Flash et Reader ont été piratés