L’équipe Google Brain, une division d’Alphabet qui travaille sur le Deep Learning, a créé deux réseaux neuronaux qui ont développé leur propre algorithme cryptographique afin de protéger leurs messages d'un troisième système qui essayait d'élaborer sa propre méthode pour briser le chiffrement.

L’équipe Google Brain, une division d’Alphabet qui travaille sur le Deep Learning, a créé deux réseaux neuronaux qui ont développé leur propre algorithme cryptographique afin de protéger leurs messages d'un troisième système qui essayait d'élaborer sa propre méthode pour briser le chiffrement.« Nous nous sommes demandé si les réseaux neuronaux peuvent apprendre à utiliser des clés secrètes pour protéger l’information d’autres réseaux neuronaux », ont expliqué les chercheurs. « Plus précisément, nous nous sommes concentrés à assurer des propriétés de confidentialité dans un système multiagents et nous avons spécifié ces propriétés en termes d’adversaire ».

Notons que les réseaux neuronaux Alice et Bob, qui devaient protéger leurs communications d’un troisième baptisé Eve, n’ont pas reçu d’instructions sur les algorithmes à utiliser : « au lieu de cela, nous avons effectué des apprentissages de bout en bout ».

Aussi, au lieu d'élaborer une méthode particulière, les chercheurs ont opté pour la création d’une architecture de réseau de neurones suffisante pour apprendre des fonctions de mixage telles que XOR, mais qui n’encode pas fortement la forme d'un algorithme particulier. Raison pour laquelle ils se sont tournés vers une architecture « mix and transform ».

Les chercheurs en disent plus sur cette architecture et expliquent « qu’elle a une première couche totalement connectée (TC) où le nombre de sorties est égal au nombre d'entrées. Le texte en clair et la clé en octets sont introduits dans cette couche TC. Parce que chaque octet de sortie peut être une combinaison linéaire d’octets d’entrée, cette couche autorise - sans imposer - le mélange entre la clé et les octets du texte en clair. En particulier, cette couche permet de permuter les octets. La couche TC est suivie d’une séquence de couches convolutives dont la dernière produit une sortie de taille adaptée à un texte en clair ou à un texte chiffré. Ces couches convolutives apprennent à appliquer certaines fonctions à des groupes d’octets mélangés par la couche précédente sans une spécification à priori de ce que devrait être cette fonction ».

En clair, Alice, Bob et Eve partagent la même architecture de réseaux neuronaux « mix and transform ». Dans le cas de l’étude, ils ont été initialisés indépendamment et n’ont aucun autre lien entre eux que la clé partagée entre Alice et Bob. Pour Alice, la clé et le texte en clair sont entrés dans la première couche du réseau de neurones. Pour Bob, la clé et le texte chiffré ont été pris en entrée et Eve a juste obtenu le texte chiffré. La première couche est totalement connectée, de sorte que le texte et la clé peuvent se mélanger. Après la première couche, il existe un certain nombre de couches convolutives qui apprennent à appliquer une fonction aux octets qui leur parviennent des couches précédentes. Elles ne savent pas ce que pourrait être cette fonction. Chez Alice, la couche finale produit un texte chiffré, chez Bob et Eve, la couche finale est censée produire le texte correspondant déchiffré.

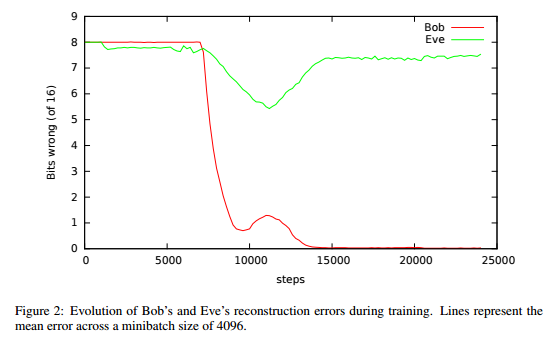

Les chercheurs ne sont pas parvenus au résultat escompté dès le premier essai. Plusieurs fois, Bob n’a pas été en mesure de reconstituer le message d’Alice. Par la suite, Alice et Bob ont été capables d’évoluer vers un système où ils communiquaient avec très peu d’erreurs. Il y a eu des essais durant lesquels Eve a montré une amélioration dans sa capacité à déchiffrer les messages échangés entre Alice et Bob, mais ces derniers ont réagi en améliorant leur technique de chiffrement jusqu’à ce qu’Eve soit hors course comme le montre le graphe.

Les chercheurs n'ont pas effectué une analyse exhaustive des méthodes de chiffrement mises au point par Alice et Bob. Cependant, pour un entraînement spécifique, ils ont observé que ces méthodes étaient tributaires à la fois de la clé et du texte en clair : « ce n'est pas simplement XOR. En particulier, les valeurs de sortie sont souvent des valeurs à virgule flottante autres que 0 et 1 », ont-ils expliqué.

« Nous avons démontré que les réseaux neuronaux peuvent apprendre comment effectuer des formes de chiffrement et de déchiffrement. Mais aussi qu’ils peuvent appliquer ces opérations de manière sélective afin d’atteindre des objectifs de confidentialité », ont conclu Martin Abadi et David G. Andersen.

Les méthodes de chiffrement ne sauraient être circonscrites à la cryptographie symétrique de données (chiffrement comportant une clé secrète), et les chercheurs ont expliqué que, pour leurs futurs travaux, ils pourraient se tourner du côté de la stéganographie (dissimulation des données dans d’autres médias) et la cryptographie asymétrique (chiffrement comportant une clé publique et une clé privée).

Concernant Eve, les chercheurs ont avancé que « bien qu'il semble improbable que les réseaux neuronaux deviennent très efficaces en cryptanalyse, ils peuvent l’être dans la compréhension des métadonnées et dans l'analyse du trafic ».

Source : papier blanc du projet (au format PDF)

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?