Comme l’ensemble des systèmes de sécurité, aucun mécanisme d’authentification n’est fiable à 100 % même si certains essaient d’offrir des solutions plus robustes que d’autres. Un chercheur en sécurité de nationalité britannique et du nom de Henry Hoggard vient de le prouver en trouvant un moyen très simple de contourner le système d’authentification à deux facteurs (2FA) de PayPal. Sa technique, aussi simple soit-elle, peut en effet permettre à un attaquant de prendre le contrôle d’un compte PayPal en moins de cinq minutes, mais à condition que l’attaquant ait d’abord le nom d’utilisateur et le mot de passe de sa cible et soit au moins un amateur de la sécurité. Vu les habitudes des internautes en matière de sécurité de mots de passe (faciles à deviner ou utilisés plusieurs fois), cela ne devrait donc pas vraiment être difficile pour un pirate.

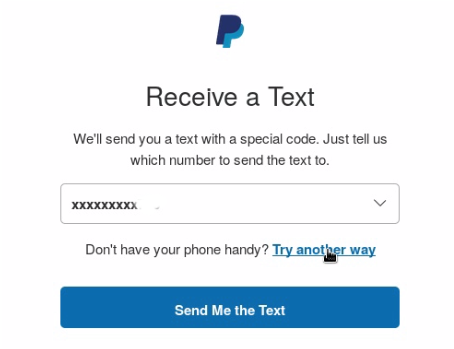

Comme l’ensemble des systèmes de sécurité, aucun mécanisme d’authentification n’est fiable à 100 % même si certains essaient d’offrir des solutions plus robustes que d’autres. Un chercheur en sécurité de nationalité britannique et du nom de Henry Hoggard vient de le prouver en trouvant un moyen très simple de contourner le système d’authentification à deux facteurs (2FA) de PayPal. Sa technique, aussi simple soit-elle, peut en effet permettre à un attaquant de prendre le contrôle d’un compte PayPal en moins de cinq minutes, mais à condition que l’attaquant ait d’abord le nom d’utilisateur et le mot de passe de sa cible et soit au moins un amateur de la sécurité. Vu les habitudes des internautes en matière de sécurité de mots de passe (faciles à deviner ou utilisés plusieurs fois), cela ne devrait donc pas vraiment être difficile pour un pirate.Il a découvert la faille alors qu’il devrait effectuer un paiement PayPal dans un hôtel. N’ayant pas de signal téléphonique, il ne pouvait pas donc recevoir de code par SMS pour valider son authentification. Dans ce genre de situation, PayPal propose une autre manière de se connecter à travers un lien « Try another way » au niveau de l’écran de connexion.

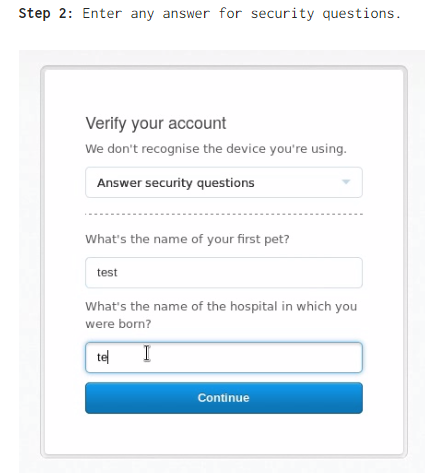

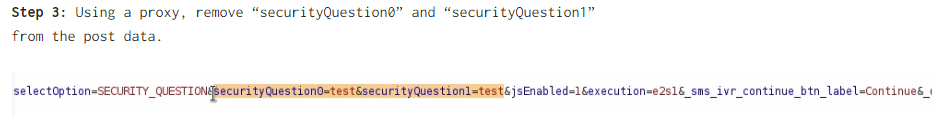

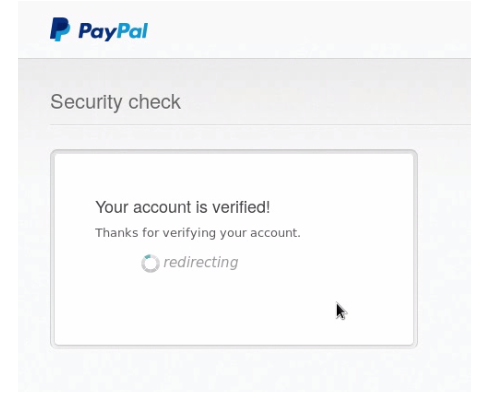

En cliquant sur le lien, il devait répondre à des questions de sécurité. À ce stade, Hoggard a découvert qu’il pouvait entrer n'importe quelle réponse aux questions de sécurité, mais en interceptant la requête HTTP du serveur de PayPal et en supprimant les paramètres securityQuestion0 et securityQuestion1 relatifs aux questions de sécurité, il pouvait tromper le serveur du service de paiement en ligne en le faisant croire qu’il avait correctement répondu aux questions. PayPal va donc lui donner accès au compte en question.

Le 3 octobre, le chercheur en sécurité a informé le service de paiement en ligne de la faille qu’il a découverte dans son système. Après vérification, PayPal a confirmé la faille et a informé Henry Hoggard qu’elle a été corrigée le 21 octobre. Il a également eu droit à une prime comme récompense.

Source : Henry Hoggard

Et vous ?

Qu’en pensez-vous ?

Qu’en pensez-vous ?