Des chercheurs en sécurité viennent de lancer l’alerte sur une vulnérabilité affectant les claviers sans fil de fabricants populaires notamment HP, Toshiba, Kensington, Insignia, Radio Shack, Anker, General Electric, et EagleTec ; soit huit fabricants sur un échantillon de douze entreprises dont les claviers sans fil ont été analysés. La popularité de ces fournisseurs laisse supposer que des millions d’utilisateurs sont exposés, surtout qu’il ne s’agit pas non plus de la liste exhaustive des fabricants qui sont concernés par ce problème.

Des chercheurs en sécurité viennent de lancer l’alerte sur une vulnérabilité affectant les claviers sans fil de fabricants populaires notamment HP, Toshiba, Kensington, Insignia, Radio Shack, Anker, General Electric, et EagleTec ; soit huit fabricants sur un échantillon de douze entreprises dont les claviers sans fil ont été analysés. La popularité de ces fournisseurs laisse supposer que des millions d’utilisateurs sont exposés, surtout qu’il ne s’agit pas non plus de la liste exhaustive des fabricants qui sont concernés par ce problème.La vulnérabilité baptisée KeySniffer a été découverte par des chercheurs de Bastille Networks et peut permettre à un pirate de surveiller toutes les frappes d’un utilisateur situé à environ 250 pieds, soit plus de 75 mètres. Le pirate pourra dès lors recueillir les mots de passe, les numéros de carte de crédit, les questions et réponses de sécurité des utilisateurs, et de manière générale, tout ce que l’utilisateur va taper sur son clavier en texte clair, ont averti les chercheurs.

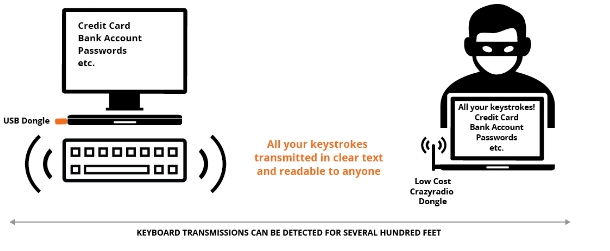

En se penchant sur la sécurité des claviers sans fil avec récepteur USB de ces fournisseurs, le chercheur Marc Newlin de la firme de sécurité a découvert que les dispositifs de ces huit fabricants n’implémentent pas de chiffrement. C’est donc ce qui expose leurs claviers à la vulnérabilité KeySniffer. « Ces dispositifs envoyaient toutes les frappes en texte clair », a expliqué Newlin à Threatpost de Kaspersky Lab.

Avec quelques petits équipements bon marché, le pirate peut exploiter cette vulnérabilité. D’après Marc Newlin, il suffit d’un équipement radio comme l’adaptateur USB Crazyradio, en vente sur Amazon pour environ 40 $, couplé à une antenne bidirectionnelle d’environ 50 $. Lorsque l’utilisateur frappe des touches sur son clavier, les données non chiffrées sont transmises au dongle USB connecté à sa machine. Le pirate avec son équipement radio dans un rayon d’environ 250 pieds (un peu plus de 75 mètres) peut également recevoir les mêmes données en clair.

L’exploitation de cette vulnérabilité est toutefois limitée dans la mesure où le pirate a besoin d’une certaine proximité avec sa cible, ce qui exclut donc les attaques distantes proprement dites. La vulnérabilité KeySniffer sera donc exploitée pour mener une attaque ciblée plutôt qu’une vaste campagne de piratage. Cela implique que le pirate doit être physiquement proche de sa cible. Par exemple, un employé dans son entreprise, peut-être dans le même bureau ou dans un bureau voisin, ou encore un utilisateur dans un lieu public.

Avant de divulguer la vulnérabilité, la firme de sécurité a donné un délai de 90 jours aux différents fournisseurs pour réagir, pour corriger la vulnérabilité ou avertir les utilisateurs. Mais très peu ont répondu à son alerte, explique-t-elle. Pour le moment, une solution possible serait de basculer vers un clavier avec fil ou un clavier sans fil avec récepteur Bluetooth qui est susceptible d’offrir plus de sécurité.

Source : Threatpost

Et vous ?

Qu’en pensez-vous ?

Qu’en pensez-vous ?Voir aussi :

Des enregistreurs de frappes camouflés en chargeurs USB, le FBI alerte ses partenaires de l'industrie privée 15 mois après le début de KeySweeper

Des enregistreurs de frappes camouflés en chargeurs USB, le FBI alerte ses partenaires de l'industrie privée 15 mois après le début de KeySweeper Un ingénieur russe conçoit une clé « USB Killer » qui détruit les PC par des décharges électriques

Un ingénieur russe conçoit une clé « USB Killer » qui détruit les PC par des décharges électriques